Cet article met en avant la recherche originale menée par le CERT-UA : https://cert.gov.ua/article/37688

Le 9 mars 2022, l’Équipe d’Intervention d’Urgence Informatique d’Ukraine (CERT-UA) a rapporté que des organismes gouvernementaux ukrainiens ont été touchés par une cyberattaque utilisant le malware FormBook/XLoader. Le malware était livré si l’utilisateur ouvrait une pièce jointe d’email malveillante.

FormBook et son successeur plus récent XLoader sont des voleurs d’informations distribués sous forme de Malware-as-a-Service (MaaS). Ils sont utilisés pour obtenir des saisies utilisateur, prendre des captures d’écran, et même rechercher et interagir avec des fichiers sur la machine infectée.

Gouvernement Ukrainien Visé par FormBook/XLoader : Recherche du CERT-UA

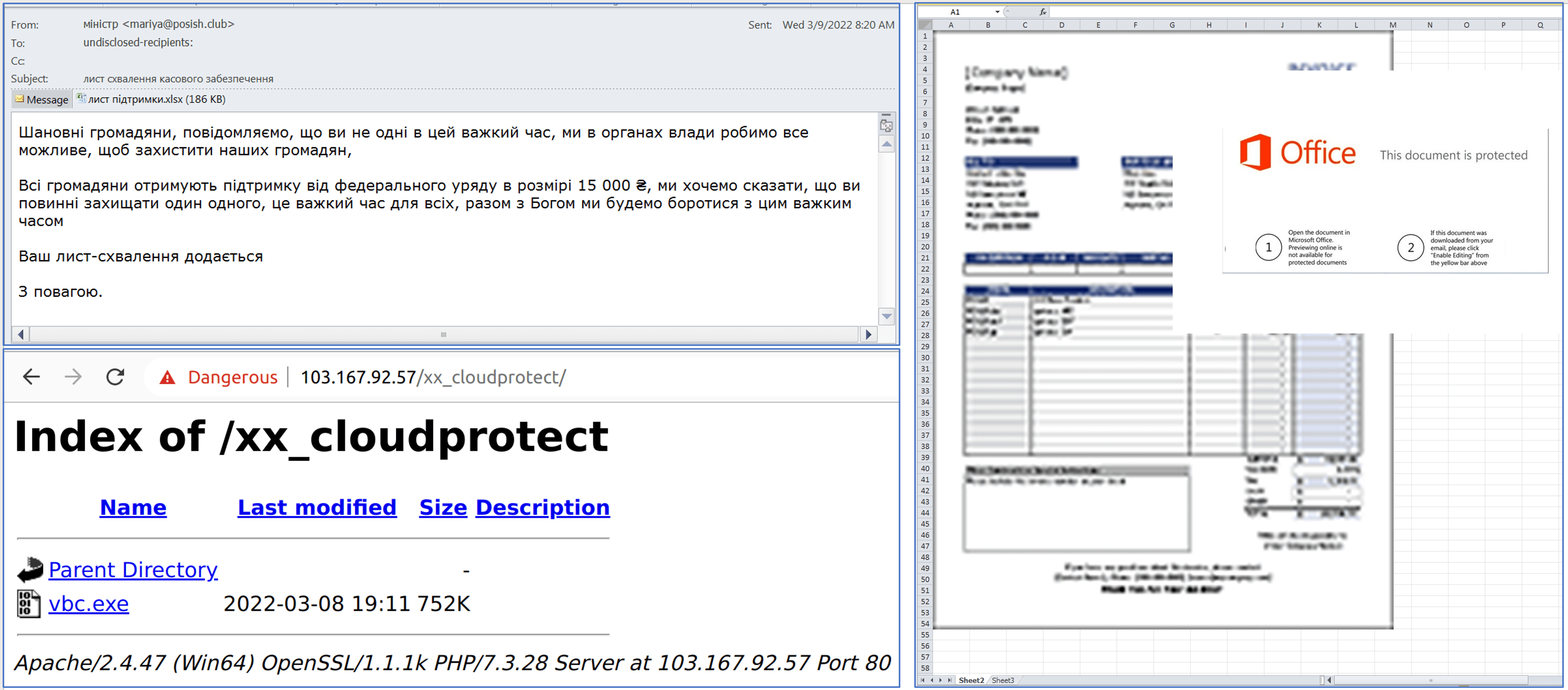

Un email avec le sujet « Lettre sur l’approbation de la provision de liquidités » a été massivement envoyé aux organismes gouvernementaux ukrainiens. Le contenu de l’email est lié à la guerre et à l’octroi d’une aide financière (apparemment, le texte a été automatiquement traduit en ukrainien).

L’email contient une pièce jointe XLS nommée лист підтримки.xlsx. Si ouvert, il active une macro qui télécharge et exécute le malware FormBook/XLoader v2.5. Pourtant, le contenu de l’appât du document ne semble pas pertinent pour les citoyens ukrainiens.

Le malware vole les identifiants stockés dans le logiciel sur la machine affectée et les envoie au serveur de commande et de contrôle (C&C) des attaquants.

De telles attaques ont une nature systémique et sont associées au cluster d’activité suivi sous l’identifiant UAC-0041.

Indicateurs Globaux de Compromission (IOCs)

Fichiers

93feeeab72617e4f5630fd79f2fdd4b6 лист підтримки.xlsx 95d60664267d442e99c41e2aa3baff68 vbc.exe 5a2c58b9ad136ecaea903e47ca7d0727 formbook.exe (Formbook)

Indicateurs Réseau

mariya@posish[.]club 104[.]168.247.233 hxxp://103[.]167.92.57/xx_cloudprotect/vbc.exe 103[.]167.92.57 gobits3[.]com

The list of false domain names:

humamzarodi[.]info cillacollection[.]com phy[.]wiki londonkhaboos[.]com robostetics[.]com bryanheritagefarm[.]com writingdadsobituary[.]com uitzendstudent[.]online kaeltefath[.]com ooop63[.]website oncasi-tengoku[.]com weihiw[.]store gameshill[.]net clublebron[.]com fromuktosa[.]com hilversumrp[.]com formigocerdanya[.]com jokeaou[.]com bvgsf[.]xyz reallyreadyservices[.]com zrbusiness[.]com homephotomarketing[.]com evpunk[.]com hermanmitchels[.]com globalprotectionllc[.]com carlab[.]rentals aocpaysage[.]com g3kbwq[.]xyz ojosnegroshacienda[.]com greenvilletaxfirm[.]com circuitoristorazione[.]com chicklet[.]biz allegiancebookkeeper[.]com xyyvivo[.]com cassandracheatham[.]com gobits3[.]com upcxi[.]xyz adjd[.]info hdwix[.]online sbxtv[.]info abodhakujena[.]com yhomggsmtdynchb[.]store jeffreylau[.]xyz lovelypersonal[.]com lwmdqj[.]com tapelm[.]com ulasan-online[.]com roleplayhr[.]com avilarts[.]com marygracerenella[.]com yellowumbrellamarketing[.]com ilyapershin[.]com bellkennedy[.]online muhammadsaqib[.]tech certuslogistics[.]com unforgettableamour[.]com jtelp[.]com movinonuprva[.]com xn--ltda-epa[.]com knolmail[.]xyz houstonorganicpestcontrol[.]com befancie[.]com typejitem[.]store zqt2578[.]com astrologyplatform[.]com

Indicateurs d’Hôtes

%PUBLIC%vbc.exe

Requêtes de chasse basées sur les IOCs pour détecter FormBook/XLoader

Pour permettre aux praticiens de la sécurité de convertir automatiquement les IOCs mentionnés ci-dessus en requêtes de chasse personnalisées prêtes à s’exécuter dans près de 20 environnements SIEM ou XDR populaires, la plateforme SOC Prime offre l’outil Uncoder CTI — now disponible gratuitement pour tous les utilisateurs enregistrés jusqu’au 25 mai 2022.

Règles Sigma basées sur le comportement pour détecter FormBook/XLoader

Pour détecter les schémas de comportement et d’activité associés à ce malware, les professionnels de la sécurité peuvent utiliser le contenu basé sur le comportement Sigma dédié publié sur la plateforme SOC Prime :

Comportement de Malware FormBook (ColorCPL-LSASS génère CMD)

Exécution suspecte de colorcpl.exe (via cmdline)

Contexte MITRE ATT&CK®

Pour aider les praticiens de la sécurité à mieux comprendre le contexte d’une attaque utilisant FormBook/XLoader, toutes les règles basées sur Sigma qui le détectent sont alignées avec le cadre MITRE ATT&CK abordant les tactiques et techniques suivantes :

Tactics | Techniques | Sub-techniques | Sigma Rules |

Execution | Command and Scripting Interpreter (T1059) | ||