Bonjour encore ! Suite à la multitude de publications, d’entrées de blog et de nouvelles, nous aimerions fournir plus de détails sur la dernière incarnation de BlackEnergy en Ukraine et comment les attaques sur l’industrie des médias et les compagnies électriques sont liées, et plus encore, fournir un aperçu de plus d’indicateurs de compromission (IOC). Commençons par remercier tous les experts en cybersécurité crédibles qui enquêtent sur la menace et partagent des informations sur l’attaque, certains noms notables sont ESET, CyberX, TrendMicro et iSight. Nous nous concentrerons sur le rapport d’ESET car ils fournissent l’une des couvertures les plus complètes sur BlackEnergy depuis les jours où il a été aperçu pour la première fois. Maintenant que nous avons une analyse par des experts de l’industrie à notre disposition, regardons de plus près les IOC et révélons certains modèles et peut-être identifions une TTP.

Quelques recherches sur l’Ukraine indiquent que les noms de builds de BlackEnergy peuvent effectivement avoir une signification :

- 2015en

- khm10

- khelm

- 2015telsmi – ‘Televisionnye Sredstva Massovoj Informacii’ (comme dans Télévision Mass Media)

- 2015ts – Système de Transport ?

- 2015stb – STB, une chaîne de télévision ukrainienne qui a été attaquée en octobre lors des élections, partie de StarlightMedia un des plus grands groupes de diffusion ukrainiens

- kiev_o – peut-être une abréviation pour KyivOblenergo, réseau électrique de Kyiv

- brd2015

- 11131526kbp – KBP est un code IATA pour l’Aéroport International de Boryspil, aucune attaque n’a été signalée

- 02260517ee

- 03150618aaa

- 11131526trk – est une chaîne de télévision ‘Ukraine’, qui a été attaquée en octobre lors des élections, partie de Ukrainian Media Holding

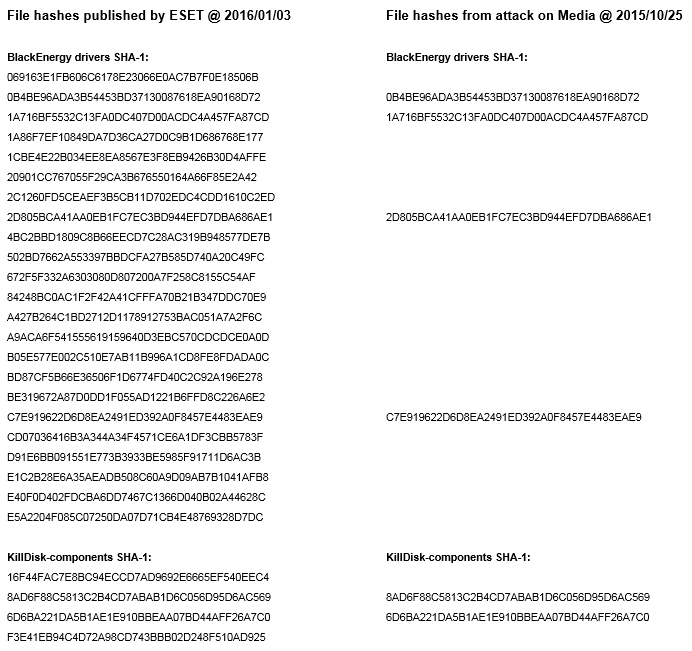

Pouvons-nous conclure que les attaques sur les médias ukrainiens et les fournisseurs d’électricité sont liées ? Cela confirmerait notre déclaration précédente selon laquelle l’attaque sur les médias était une Phase 1 de test des capacités : elle a causé des dommages mais n’a pas perturbé la diffusion. Cependant, la Phase 2 a perturbé l’électricité et nous pensons que plus de détails suivront bientôt. Vérifions les IOC récents d’ESET et ceux de l’attaque sur les médias : Nous vous laissons tirer des conclusions et poursuivons avec une partie très importante qui semble échapper à la plupart des articles de blog et des articles – les adresses C&C (C2). Voici les adresses C2 actuelles comme rapporté par ESET qui restent actives au moment de la rédaction de cet article :

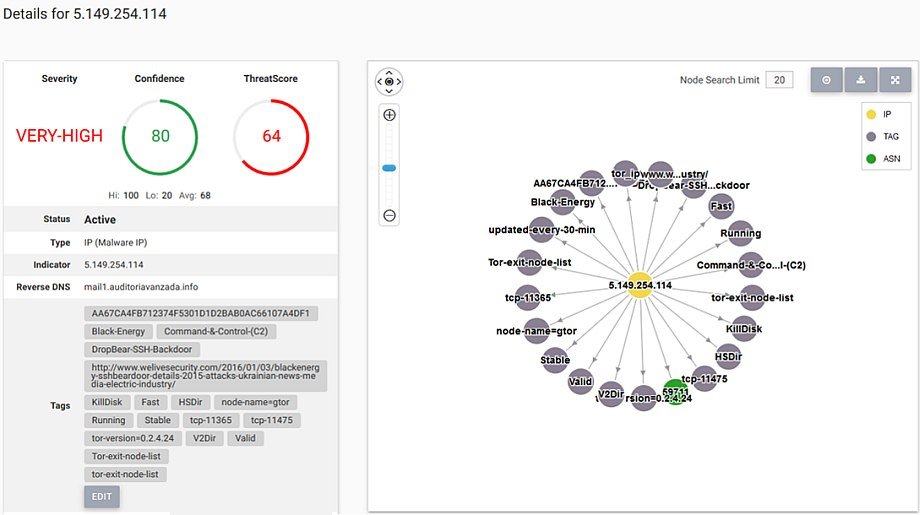

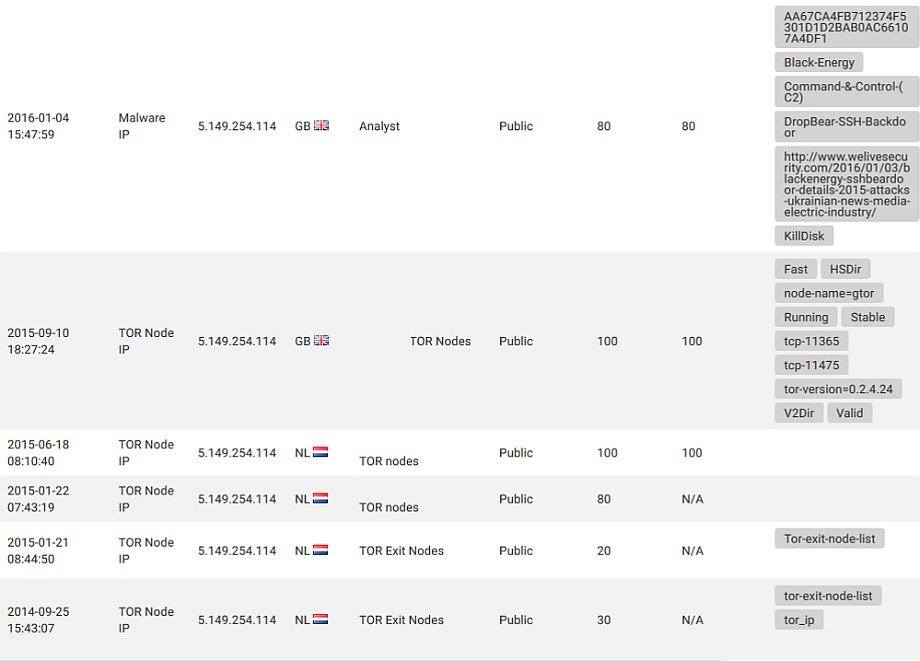

Nous vous laissons tirer des conclusions et poursuivons avec une partie très importante qui semble échapper à la plupart des articles de blog et des articles – les adresses C&C (C2). Voici les adresses C2 actuelles comme rapporté par ESET qui restent actives au moment de la rédaction de cet article :5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

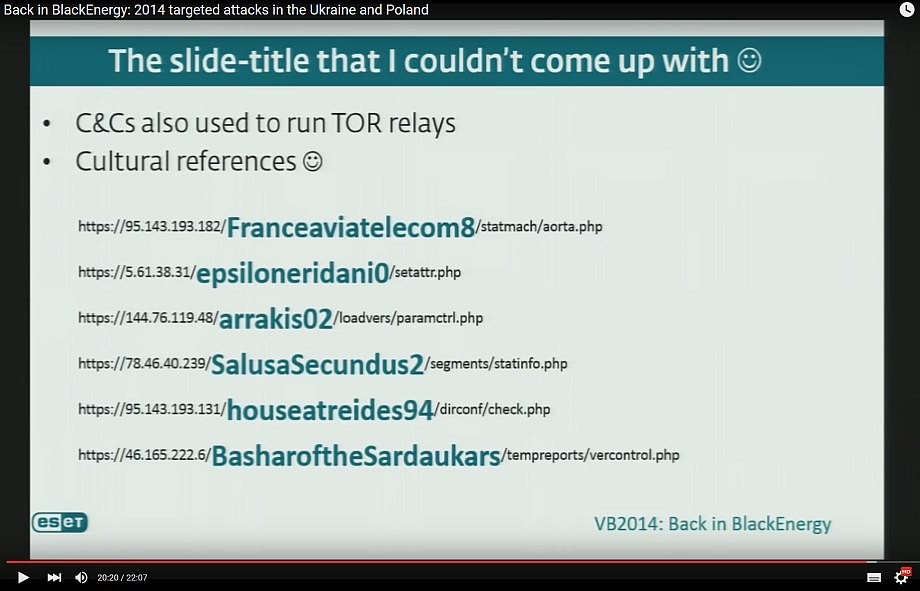

188.40.8.72Si nous retournons en 2014 et voyons la vidéo d’ESET sur BlackEnergy 2 nous pouvons trouver les indices dont nous avons besoin pour TTP à partir de cette capture d’écran de la vidéo : Les références culturelles décodées de base64 qui se réfèrent à Dune étaient la raison pour laquelle l’attaque a été attribuée à un groupe appelé “Sandworm” par iSight Partners. Avons-nous assez de données pour assembler un TTP complet ?

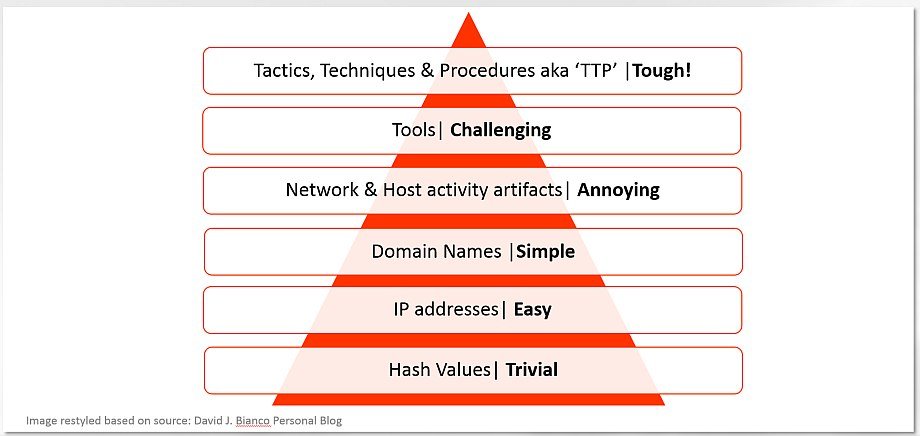

Les références culturelles décodées de base64 qui se réfèrent à Dune étaient la raison pour laquelle l’attaque a été attribuée à un groupe appelé “Sandworm” par iSight Partners. Avons-nous assez de données pour assembler un TTP complet ? Testons le modèle en pratique du bas vers le haut.

Testons le modèle en pratique du bas vers le haut.

- Les valeurs de hachage sont nouvelles par rapport à BlackEnergy 2 (Sandworm).

- Les adresses IP de Command & Control sont nouvelles par rapport à BlackEnergy 2 (Sandworm).

- Les noms de domaine ne sont pas applicables dans ce cas, mais nous avons des relais Tor présents (encore).

- Nous n’avons aucun artefact d’hôte ou de réseau publié (ceux de l’attaque sur les médias sont ici)

- L’outil utilisé est une nouvelle build ou édition de BlackEnergy, sans aucun doute à ce sujet mais nous laissons la gestion des versions aux experts. Le plugin KillDisk est nouveau par rapport aux attaques de 2014.

Nous voyons que les attaques actuelles de BlackEnergy utilisent 6 adresses C2 IPv4 et il y avait 6 C2 en 2014, uniquement les adresses elles-mêmes étaient différentes. Les relais Tor étaient utilisés en 2014. Une recherche rapide des nouvelles IP C2 nous fournit une correspondance basée sur les listes publiques de relais Tor. Après quelques recherches et analyses de renseignement sur les menaces, nous avons pu identifier que 5 des 6 adresses C2 devaient être liées aux relais Tor :

Réfléchissez-y un moment. Nous avons le même outil d’attaque en usage, le même nombre d’adresses IP C2, Tor est utilisé pour les opérations APT (encore) et le même pays est attaqué, et l’ICS est attaqué (encore). Une nouvelle pièce est le plugin KillDisk qui a acquis des capacités d’IA de base : il est capable non seulement de chercher et de détruire les données qu’il poursuit mais aussi de prendre des décisions à la volée, en analysant plus de 109 variables et en choisissant parmi 304 fonctions. Nous avons également de nouveaux hachages SHA-1 des pilotes différents de ceux initialement attribués à BlackEnergy 2 : s’agit-il de nouvelles builds du même dropper ou a-t-il évolué comme le plugin ? Sommes-nous maintenant face à un APT optimisé pour des attaques de type FireSale pour perturber des industries entières ? Nous tenons également à rappeler que BlackEnergy 3 a été mentionné dans le passé par F-Secure. Nous laissons cette question aux spécialistes anti-malware disposant des ressources et de l’expertise pour fournir une réponse crédible. Ou peut-être ces jours-ci, BlackEnergy est-il fourni comme un IaaS basé sur Tor disponible pour tous ceux qui ont suffisamment de bitcoins à dépenser ? 😉Conseils de mitigation et de détection proactive.Corrigez régulièrement vos ordinateurs et mettez à jour les logiciels, n’ouvrez pas de pièces jointes d’e-mails étranges et assurez-vous que votre AV est toujours à jour sembleraient être un bon point de départ. Nous savons avec certitude que BlackEnergy installe des pilotes modifiés qui ne se chargeront pas avec les versions modernes de Windows sauf si elles sont exécutées en mode test. Une autre façon d’obtenir ces pilotes sur le système nécessite un redémarrage, quelque chose qui ne passera pas inaperçu sous le radar de l’équipe d’infosec. Comme nous l’avons déjà signalé, BlackEnergy fonctionne sur la base de pilotes Windows modifiés qui ne sont pas officiellement signés, et l’installation de tels pilotes nécessite des privilèges administrateur. Une autre méthode d’injection de tels pilotes utilisée lors des attaques est l’exploitation d’une version vulnérable de VirtualBox. Quant à la détection proactive et à la réponse en temps opportun, nous recommandons de se concentrer sur ceci :

Réfléchissez-y un moment. Nous avons le même outil d’attaque en usage, le même nombre d’adresses IP C2, Tor est utilisé pour les opérations APT (encore) et le même pays est attaqué, et l’ICS est attaqué (encore). Une nouvelle pièce est le plugin KillDisk qui a acquis des capacités d’IA de base : il est capable non seulement de chercher et de détruire les données qu’il poursuit mais aussi de prendre des décisions à la volée, en analysant plus de 109 variables et en choisissant parmi 304 fonctions. Nous avons également de nouveaux hachages SHA-1 des pilotes différents de ceux initialement attribués à BlackEnergy 2 : s’agit-il de nouvelles builds du même dropper ou a-t-il évolué comme le plugin ? Sommes-nous maintenant face à un APT optimisé pour des attaques de type FireSale pour perturber des industries entières ? Nous tenons également à rappeler que BlackEnergy 3 a été mentionné dans le passé par F-Secure. Nous laissons cette question aux spécialistes anti-malware disposant des ressources et de l’expertise pour fournir une réponse crédible. Ou peut-être ces jours-ci, BlackEnergy est-il fourni comme un IaaS basé sur Tor disponible pour tous ceux qui ont suffisamment de bitcoins à dépenser ? 😉Conseils de mitigation et de détection proactive.Corrigez régulièrement vos ordinateurs et mettez à jour les logiciels, n’ouvrez pas de pièces jointes d’e-mails étranges et assurez-vous que votre AV est toujours à jour sembleraient être un bon point de départ. Nous savons avec certitude que BlackEnergy installe des pilotes modifiés qui ne se chargeront pas avec les versions modernes de Windows sauf si elles sont exécutées en mode test. Une autre façon d’obtenir ces pilotes sur le système nécessite un redémarrage, quelque chose qui ne passera pas inaperçu sous le radar de l’équipe d’infosec. Comme nous l’avons déjà signalé, BlackEnergy fonctionne sur la base de pilotes Windows modifiés qui ne sont pas officiellement signés, et l’installation de tels pilotes nécessite des privilèges administrateur. Une autre méthode d’injection de tels pilotes utilisée lors des attaques est l’exploitation d’une version vulnérable de VirtualBox. Quant à la détection proactive et à la réponse en temps opportun, nous recommandons de se concentrer sur ceci :

- Vérifiez tous les pilotes auto-signés ou non officiels sur toutes les machines Microsoft Windows de manière automatisée. Des scripts Powershell ou des outils comme OSSEC peuvent être utilisés pour cela. Pour les grandes et vastes réseaux, la recherche des IOC connus peut être une option, un exemple est fourni ici.

- Partagez tous les fichiers suspects que vous découvrez ou échantillons de malware avec votre fournisseur d’AV pour recevoir des signatures dès que possible. Un commentaire de l’une des victimes de l’attaque : « Nous avons partagé un échantillon de BlackEnergy avec ESET pendant que l’attaque était déjà en cours et avons reçu des mises à jour de signature en moins de 3 heures. Il ne s’agit en aucun cas de la promotion d’un seul fournisseur d’AV, mais d’un reflet de leurs capacités. Nous exprimons une forte confiance que de nombreux fabricants de solutions de sécurité endpoint fournissent de mêmes si ce n’est de meilleurs temps de réponse, dans notre cas, ESET a simplement été le premier fournisseur à répondre. »

- Créez un contenu SIEM pour surveiller les modèles d’attaque, un nouveau port ouvert sur l’hôte, un nouveau service passé en mode démarrage automatique, un redémarrage du serveur, une connexion Tor – ensemble peuvent vous permettre de repérer un APT avant qu’il ne fasse des ravages dans votre royaume.

Enfin et surtout, la surveillance de l’activité Tor devrait être en tête de liste des priorités du CISO de toute entreprise, MSSP ou organisation publique, mais c’est le début d’une autre histoire…

Restez en sécurité ! /équipe SOC Prime