En el artículo anterior, hemos examinado la integración simple con recursos web externos usando drilldowns. Si te lo perdiste, sigue el enlace: https://socprime.com/en/blog/simple-virus-total-integration-with-splunk-dashboards/Hoy nos familiarizaremos con una variante más interesante de drilldowns en Splunk: usando paneles dependientes.

Paneles dependientes en Splunk: una forma interesante de usar drilldowns en paneles de control

Muy a menudo, se necesita obtener información más detallada sobre un evento en la tabla del panel de control y debemos hacer un drilldown a otro evento para una investigación más a fondo.

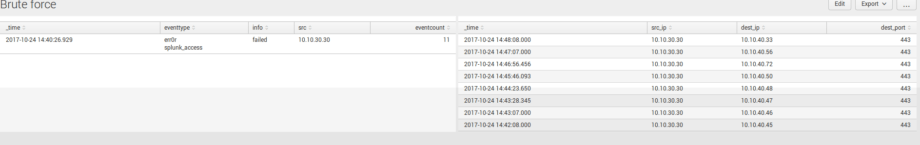

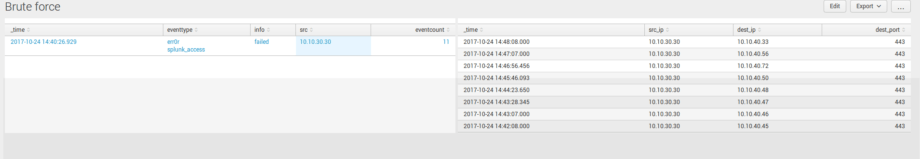

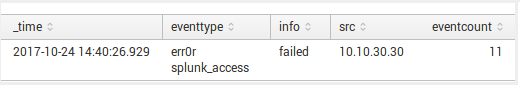

Por ejemplo, tenemos una tabla con eventos que muestran un posible ataque de fuerza bruta en nuestro servicio.

La búsqueda de esos eventos es:

En la tabla del panel de control, vemos que alguien intentó autenticarse desde un host al servidor de Splunk y la autenticación falló 11 veces. Parece que alguien desde el host 10.10.30.30 intentó forzar la autenticación de credenciales de usuario en nuestro servidor Splunk.

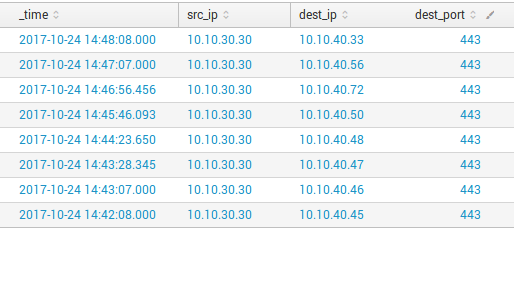

Bien, veamos la estadística de red para investigar más a fondo sobre ese host. En este caso, será conveniente usar drilldown desde esta tabla a otra tabla usando el token src – panel dependiente, la tabla que aparecerá a la derecha si haces clic en buscar. En el lado derecho, veremos todas las conexiones de ese host (este es un ejemplo de panel dependiente).

Por lo tanto, necesitamos hacer un segundo panel de tabla con información sobre conexiones y guardarlo en nuestro panel de control:

index=* tag=network src_ip=10.10.30.30 | table _time src_ip dest_ip dest_port

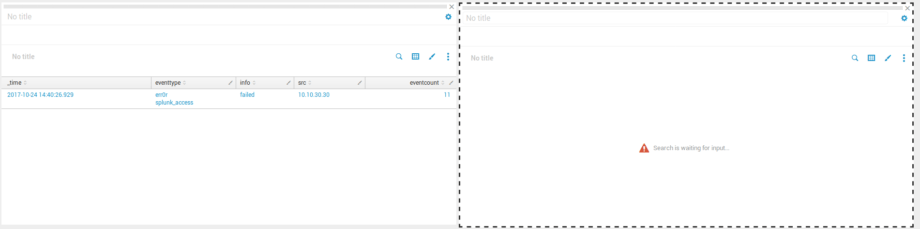

Ahora tenemos dos paneles independientes con búsquedas independientes en nuestros paneles de control:

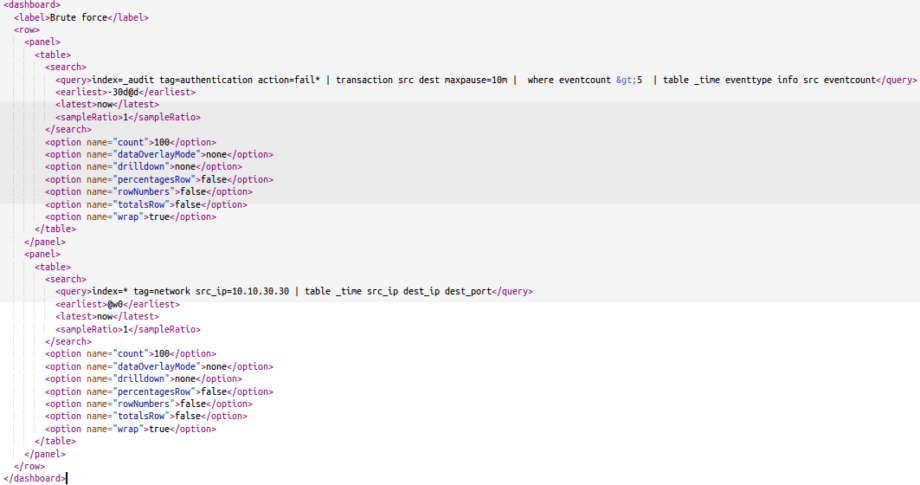

El código fuente del panel de control es:

Hagamos que la segunda tabla aparezca al hacer clic en el campo src de la primera tabla, con la sustitución del valor de la primera tabla a la segunda tabla.

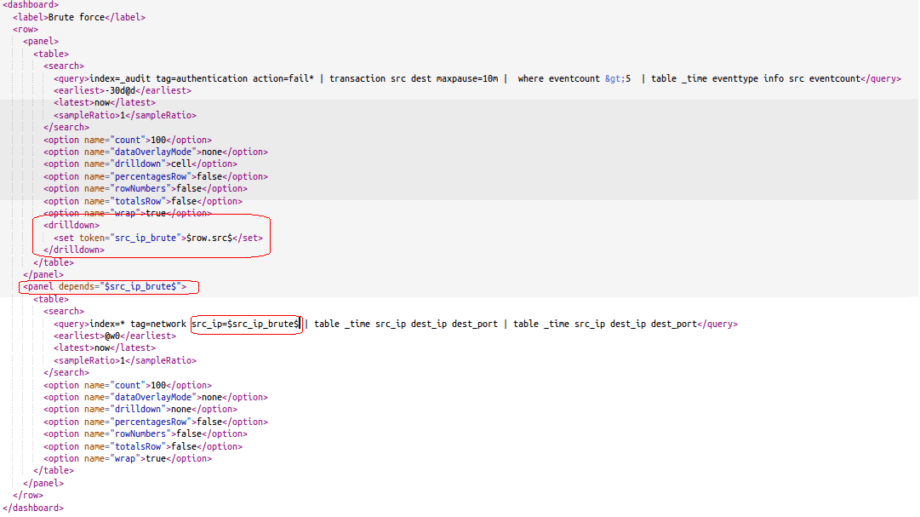

Declarar un drilldown del primer panel con un token “src_ip_brute”:

<drilldown>

<set token=»src_ip_brute»>$row.src$</set>

</drilldown>

Usaremos el valor del token en la segunda tabla:

index=* tag=network src_ip=$src_ip_brute$ | table _time src_ip dest_ip dest_port

Entonces, ahora necesitamos agregar la opción ‘depends’ al tag del panel. El código fuente del panel de control será:

Como resultado, tenemos un segundo panel con la sustitución del valor del primer panel, que se muestra solo si haces clic en buscar en el primer panel:

En este artículo, hemos estudiado una característica más interesante de los paneles y la construcción de paneles de control, que te permiten centrarte en los detalles del evento y obtener información adicional de otros eventos. Describí un caso particular de creación de drilldown, y puedes usar este método para hacer que todos tus paneles de control y gráficos sean más informativos para facilitar y acelerar la investigación de cada incidente.