The Colectivo de hackers UAC-0050 notorio por sus operaciones ofensivas de larga data contra Ucrania, vuelve a la arena de amenazas cibernéticas. Los investigadores de CERT-UA han estado investigando durante mucho tiempo la actividad del grupo, que se centra principalmente en tres direcciones clave, incluida la ciberespionaje y el robo financiero, junto con operaciones de información y psicológicas rastreadas bajo la marca «Fire Cells Group». Los ciberdelitos motivados financieramente, que se han observado recientemente, también están afiliados al grupo de hackers UAC-0006.

Detectar Operaciones Ofensivas de UAC-0050

A medida que los ataques cibernéticos por colectivos de hackers afiliados a Rusia contra entidades ucranianas se vuelven más frecuentes y sofisticados, las organizaciones necesitan recursos de detección confiables para defenderse proactivamente contra posibles intrusiones. Las crecientes amenazas atribuidas a UAC-0050 y en colaboración con UAC-0006, centradas principalmente en el ciberespionaje, el beneficio financiero y otras actividades ofensivas cibernéticas contra Ucrania, también requieren mayor vigilancia y ultra-responsividad por parte de los defensores. Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con todo el conjunto de detección para contrarrestar proactivamente los ciberataques cubiertos en la investigación relacionada de CERT-UA.

Haga clic en el Explorar Detecciones botón a continuación para acceder a la colección dedicada de reglas Sigma mapeadas al marco MITRE ATT&CK®, enriquecido con inteligencia adaptada, y convertible a más de 30 formatos de lenguaje de SIEM, EDR y Data Lake.

Los ingenieros de seguridad también pueden acceder a más contenido de detección desde la Plataforma SOC Prime para contrarrestar ciberataques vinculados a la actividad del adversario mencionada anteriormente usando etiquetas relevantes «UAC-0050» and «UAC-0006» .

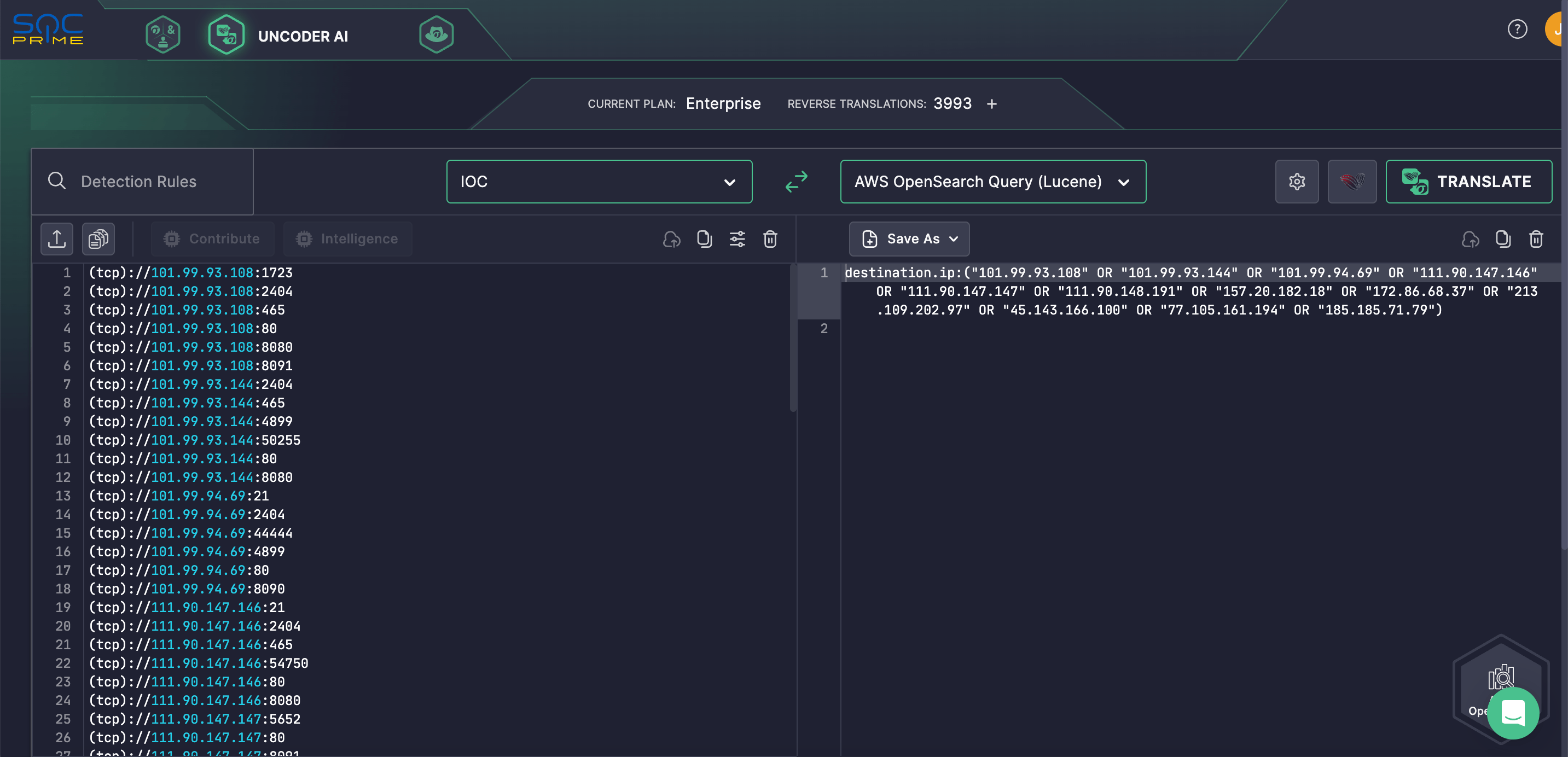

Además, los defensores cibernéticos pueden confiar en Uncoder AI para buscar instantáneamente IOCs de archivos, redes o hosts relacionados con la actividad de UAC-0050 y UAC-0006 proporcionados en la alerta CERT-UA. Pegue IOCs en Uncoder AI y conviértalos automáticamente en consultas de búsqueda personalizadas optimizadas para el rendimiento listas para ejecutarse en su entorno SIEM o EDR.

Análisis de Ataque UAC-0050 Vinculado a la Marca «Fire Cells Group»

UAC-0050 es un grupo de hackers vinculado a Rusia activo desde 2020, que principalmente apunta a cuerpos estatales ucranianos. Han estado usando campañas de phishing para distribuir malware Remcos RAT, a menudo haciéndose pasar por el Servicio de Seguridad de Ucrania y enviando correos electrónicos con archivos adjuntos maliciosos. Además de Remcos RAT, el grupo ha estado utilizando Quasar RAT y Remote Utilities en sus campañas contra Ucrania y sus aliados.

CERT-UA ha emitido recientemente una nueva investigación observando operaciones ofensivas de UAC-0050, centradas principalmente en la ciberespionaje, amenazas motivadas financieramente y la actividad cibernética del grupo conocida bajo la marca «Fire Cells Group». A lo largo de septiembre y octubre de 2024, UAC-0050 intentó al menos 30 casos de acceso no autorizado a las computadoras de los contadores, utilizando software de REMCOS/TEKTONITRMS para robar fondos de empresas ucranianas y empresarios individuales. Estos ataques implicaron la creación o falsificación de transacciones financieras a través de sistemas bancarios remotos. El período de tiempo para los robos varió desde varios días hasta solo unas pocas horas después del compromiso inicial. UAC-0050 y otro colectivo de hackers rastreado como UAC-0006, que ha estado activo desde 2013, están principalmente involucrados en estos robos. En la mayoría de los casos, los fondos robados se convierten en criptomonedas. El grupo UAC-0006 ha sido notorio por operaciones motivadas por el beneficio financiero, mostrando comportamientos comunes como el acceso a servicios bancarios remotos, el robo de credenciales de autenticación y la ejecución de pagos no autorizados.

La capacidad de financiar sus propias operaciones criminales permite a los hackers de UAC-0050 y UAC-0006 intensificar los ciberataques y comprar varias herramientas, incluido software con licencia, para llevar a cabo nuevas amenazas. Esto explica el uso de una amplia gama de programas, como REMCOS, TEKTONITRMS, MEDUZASTEALER, LUMMASTEALER, XENORAT, SECTOPRAT, MARSSTEALER y DARKTRACKRAT, entre otros.

Además, se ha identificado que las operaciones de información y psicológicas llevadas a cabo bajo la marca «Fire Cells Group», como falsas amenazas de bomba, asesinatos por contrato o amenazas a la propiedad, también son parte de la actividad de UAC-0050.

Para mitigar los ataques de UAC-0050, se aconseja a los clientes de instituciones financieras implementar métodos técnicos para verificar acciones de pago, incluido el uso de autenticación adicional a través de una aplicación móvil. Para los contadores que utilizan sistemas bancarios remotos, CERT-UA recomienda abstenerse de realizar transacciones financieras hasta que se habilite la autenticación adicional de pago, asegurando que las políticas de restricción de software, como SRP/AppLocker, estén habilitadas, y usando software de protección. Para ayudar a las organizaciones a contrarrestar a tiempo operaciones de ciberespionaje, amenazas motivadas financieramente y otros ataques de cualquier sofisticación, SOC Prime cura una suite de productos completa para ingeniería de detección potenciada por AI, búsqueda de amenazas automatizada y detección avanzada de amenazas, asegurando una defensa proactiva.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visión detallada del contexto de las operaciones más ofensivas asociadas con UAC-0050 y cubiertas en el reciente informe de CERT-UA. Consulte la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Deobfuscate/Decode Files or Information (T1140) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Lateral Movement | Remote Services: SMB/Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||