Apenas poco más de una semana después del ataque del grupo UAC-0050 contra Ucrania aprovechando Remcos RAT, Quasar RAT y Remote Utilities, los adversarios reaparecen en la arena de amenazas cibernéticas. CERT-UA ha notificado recientemente a los defensores sobre la campaña en curso del grupo que involucra la distribución masiva de correos electrónicos y suplantación de los remitentes como el Servicio Estatal de Comunicaciones Especiales y Protección de Información de Ucrania (SSSCIP) y el Servicio Estatal de Emergencias de Ucrania.

Descripción del Ataque de Phishing UAC-0050: Nueva Actividad Ofensiva Contra Ucrania Usando Remote Utilities

El 22 de enero de 2024, el equipo de CERT-UA una vez más llamó la atención de los defensores cibernéticos sobre la creciente actividad de los actores de amenaza UAC-0050. Una nueva advertencia de seguridad destaca la distribución masiva de correos electrónicos de phishing que se hacen pasar por el SSSCIP y el Servicio Estatal de Emergencias de Ucrania. Los correos electrónicos de phishing identificados incluyen temas como «eliminación de virus» o «evacuación» y contienen archivos RAR junto con enlaces al servicio web de Bitbucket.

Una vez abierto, cualquiera de los archivos mencionados anteriormente, incluidos los descargados de Bitbucket, lanzará un instalador MSI. Este último instala el programa de control remoto Remote Utilities en el sistema comprometido. Notablemente, el archivo de configuración del software contiene 15 direcciones IP diferentes de servidores C2 adversarios.

Según las estadísticas de Bitbucket, los archivos maliciosos ya se han descargado más de 3,000 veces. El número de computadoras infectadas con éxito puede llegar a varias docenas, sin embargo, debido a medidas urgentes de ciberseguridad, los defensores lograron frustrar los ataques.

Detectar Ataques de Phishing UAC-0050 Cubiertos en la Alerta CERT-UA#8654

A medida que las operaciones ofensivas contra Ucrania atribuidas al grupo UAC-0050 aumentan continuamente, los defensores buscan medidas más sofisticadas para prevenir estos ataques. La plataforma pionera de SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con algoritmos de detección independientes del proveedor y preparados para el futuro contra amenazas cibernéticas emergentes, incluidas las operaciones de adversarios vinculadas a la actividad de UAC-0050. Inicie sesión en la Plataforma SOC Prime y acceda a la lista de reglas Sigma listas para implementar, filtradas por la etiqueta «CERT-UA#8654» que coincide con el ID de alerta siguiendo el enlace a continuación:

Reglas Sigma para la detección de ataques UAC-0050 abordadas en la alerta CERT-UA#8654

Para aumentar las defensas contra las amenazas existentes y emergentes atribuidas a los hackers de UAC-0050, vale la pena aprovechar toda la colección de algoritmos de detección relevantes disponibles en la Plataforma SOC Prime. Presione Explorar Detecciones para obtener estas reglas Sigma alineadas con MITRE ATT&CK®, enriquecidas con CTI en profundidad y convertibles automáticamente a los formatos de lenguaje de múltiples plataformas de análisis de seguridad.

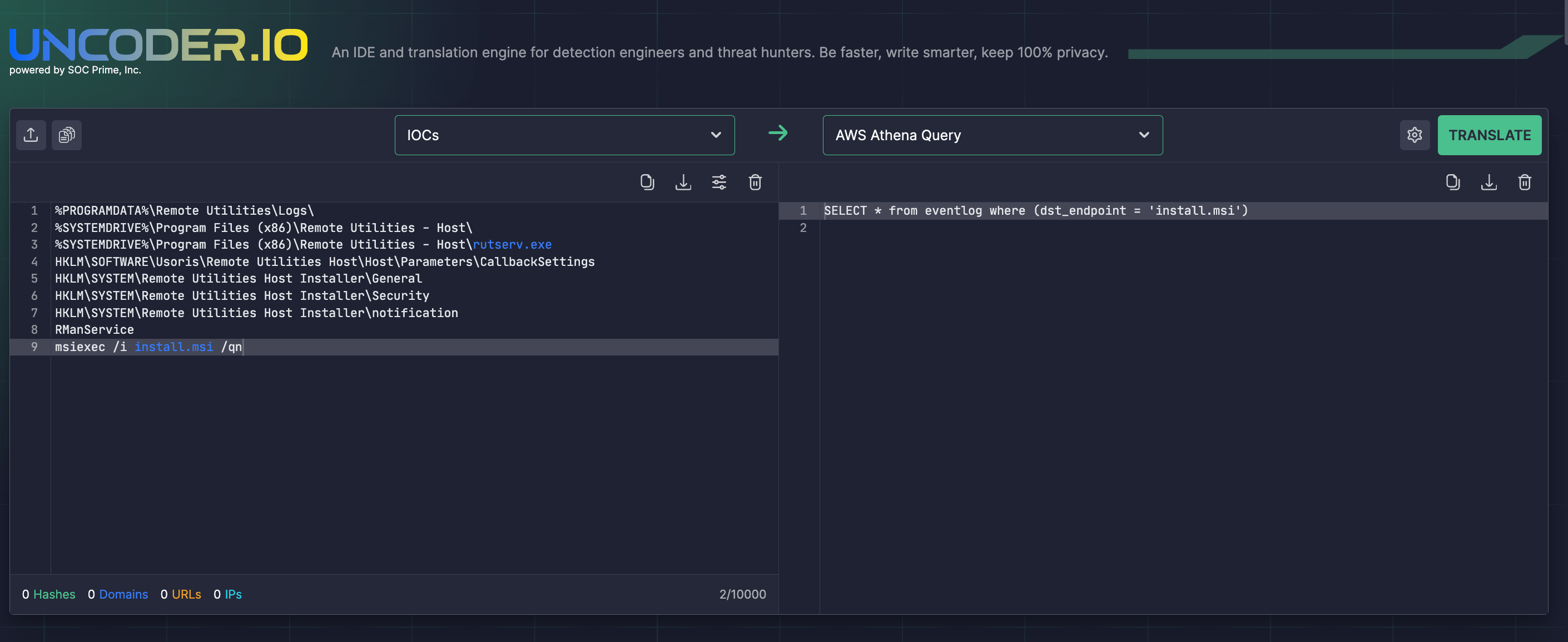

Uncoder IO permite a los ingenieros de seguridad buscar sin problemas los IOCs proporcionados por CERT-UA al convertir automáticamente la inteligencia de amenazas vinculada a la actividad maliciosa UAC-0050 en consultas de búsqueda personalizadas adaptadas al entorno SIEM o EDR en uso.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK permite obtener información detallada sobre el contexto de la campaña ofensiva más reciente asociada con UAC-0050. Consulte la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Software Deployment Tools (T1072) | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Lateral Movement | Remote Services (T1021) | |

Command and Control | Remote Access Software (T1219) | |