El grupo motivado financieramente identificado como UAC-0006 ha estado lanzando activamente ataques de phishing dirigidos a Ucrania durante todo 2023. El equipo de CERT-UA informa la reaparición de UAC-0006 en el panorama de amenazas cibernéticas en la primavera de 2024. En las campañas en curso, los piratas informáticos intentan distribuir SMOKELOADER, la muestra maliciosa común del kit de herramientas de adversarios del grupo.

Análisis de la Última Actividad de UAC-0006 Propagando SMOKELOADER

A lo largo de 2023, el grupo motivado financieramente UAC-0006 atacó masivamente a Ucrania en varias campañas de phishing ofensivas, explotando señuelos de temas financieros y abusando de archivos adjuntos ZIP y RAR para distribuir SMOKELOADER.

El 21 de mayo de 2024, CERT-UA emitió un nuevo aviso basado en el aumento significativo observado en la actividad ofensiva vinculada a UAC-0006. Los piratas informáticos han llevado a cabo al menos dos campañas para distribuir el malware SMOKELOADER mostrando patrones de comportamiento similares a los observados en campañas anteriores del grupo. Las últimas operaciones ofensivas involucran correos electrónicos que contienen archivos ZIP con imágenes que incluyen archivos ejecutables junto con archivos Microsoft Access con macros para la ejecución de comandos PowerShell, descarga y capaces de correr otros archivos ejecutables.

Después de la etapa de acceso inicial exitosa, los adversarios descargan el malware armado en las máquinas infectadas, incluyendo TALESHOT y RMS. Actualmente, la botnet consiste en varios cientos de computadoras afectadas. CERT-UA asume que podría haber un aumento en las operaciones fraudulentas que involucren sistemas de banca remota en un futuro cercano.

Los defensores recomiendan fuertemente mejorar rápidamente la seguridad de las estaciones de trabajo automatizadas de los contadores y asegurarse de la implementación de políticas y mecanismos de protección necesarios para eliminar los riesgos de infecciones.

Detectar Ataques de UAC-0006 Dirigidos a Ucrania

El significativo aumento en los ciberataques atribuido al colectivo de hackers UAC-0006 explotando el vector de ataque de phishing requiere una ultra-responsividad por parte de los defensores. Las últimas campañas reportadas por CERT-UA revelan los esfuerzos continuos del grupo para distribuir el malware SMOKELOADER, un elemento constante en su kit de herramientas ofensivas. La Plataforma SOC Prime ofrece algoritmos de detección curados y verificados para permitir a los defensores anticiparse a los ataques vinculados a la actividad adversaria de UAC-0006 cubierta en la última alerta de CERT-UA. Pulse el botón Explorar Detecciones para profundizar de inmediato en la lista de detecciones relevantes alineadas con el Marco MITRE ATT&CK® v14.1 y compatibles con idiomas SIEM, EDR y Data Lake líderes en la industria.

Los ingenieros de seguridad también pueden aprovechar la colección completa de contenido SOC para la detección de ataques UAC-0006 filtrado adecuadamente. Siga este enlace para acceder al conjunto de detección dedicado disponible en la Plataforma SOC Prime y contribuir a la defensa proactiva de su organización.

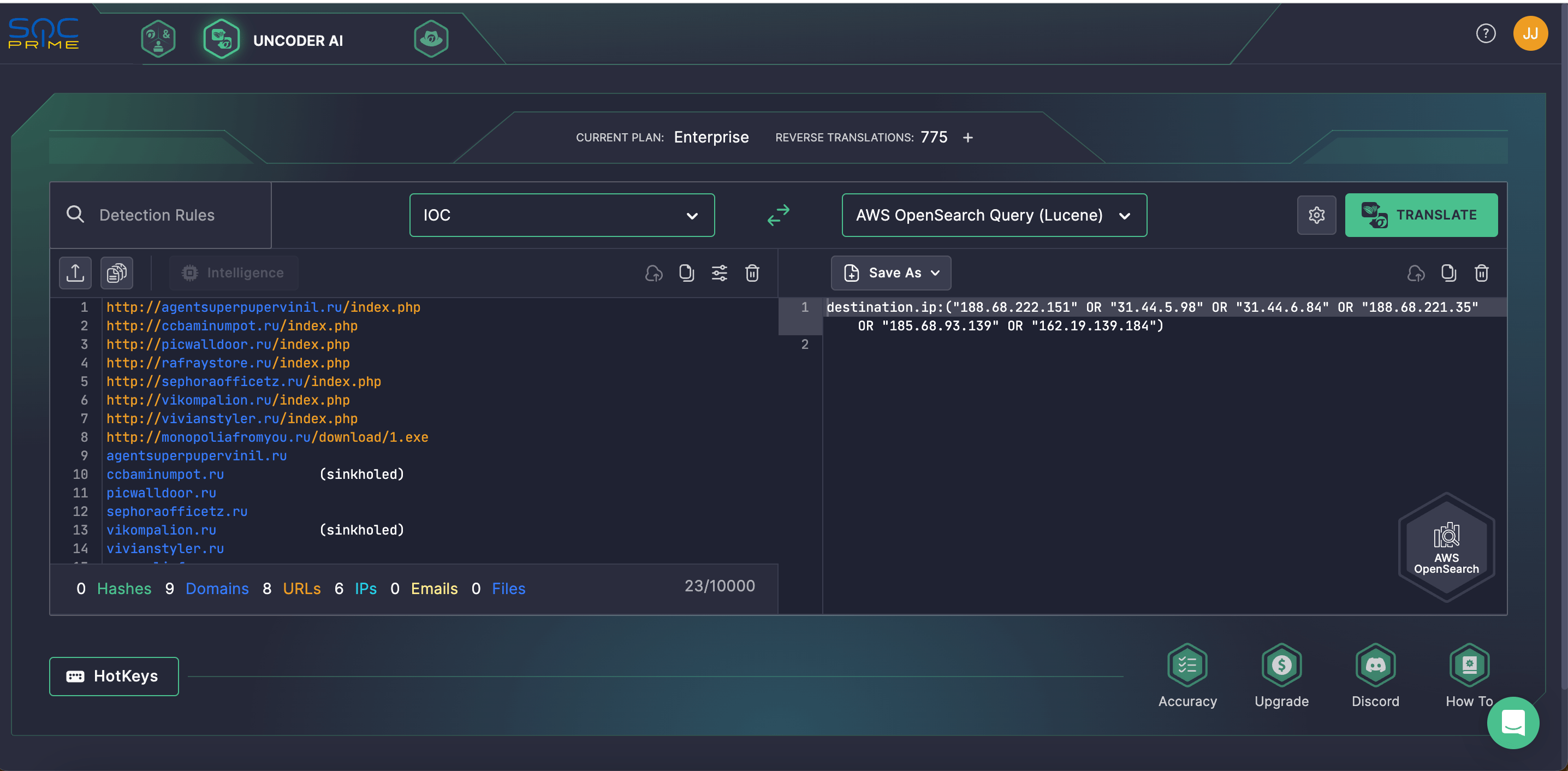

Equipe a su equipo con Uncoder AI para buscar sin problemas los IOC relacionados con las amenazas UAC-0006 proporcionado por CERT-UA y convertirlos automáticamente en consultas personalizadas compatibles con el formato de idioma de su SIEM o EDR.

Contexto MITRE ATT&CK

Utilizar MITRE ATT&CK ofrece ideas detalladas sobre el contexto de las operaciones ofensivas y TTP asociadas con UAC-0006. Consulte la tabla a continuación para ver la lista exhaustiva de reglas Sigma específicas que corresponden a las tácticas, técnicas y sub-técnicas relevantes de ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution User Execution: Malicious File (T1204.002) Scheduled Task / Job: Scheduled Task (T1053.005) Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Masquerading (T1036) Masquerading: Double File Extension (T1036.007) BITS Jobs (T1197) Impair Defenses: Disable or Modify System Firewall (T1562.004) Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) Command and Control Ingress Tool Transfer (T1105)