Defensa Cibernética Colaborativa: Impulsando la Lucha para Combatir Amenazas de Cualquier Escala

Como todos ahora sabemos, el 24 de febrero de 2022, la Federación Rusa inició una invasión ofensiva de Ucrania por tierra, aire y mar. Las hostilidades han continuado por casi una semana con tanques rusos entrando al territorio ucraniano y misiles impactando tanto objetivos militares como civiles en todo el país. Los ataques han causado numerosas bajas y la destrucción de infraestructura y tesoros históricos.

También se han lanzado múltiples ciberataques por adversarios rusos diseñados para paralizar la infraestructura de TI de Ucrania. Se esperan ataques patrocinados por el estado contra la extensa lista de partidarios globales de Ucrania, ya que muchas naciones, organizaciones globales e individuos se mantienen unidos con Ucrania mientras combate la agresión rusa no provocada.

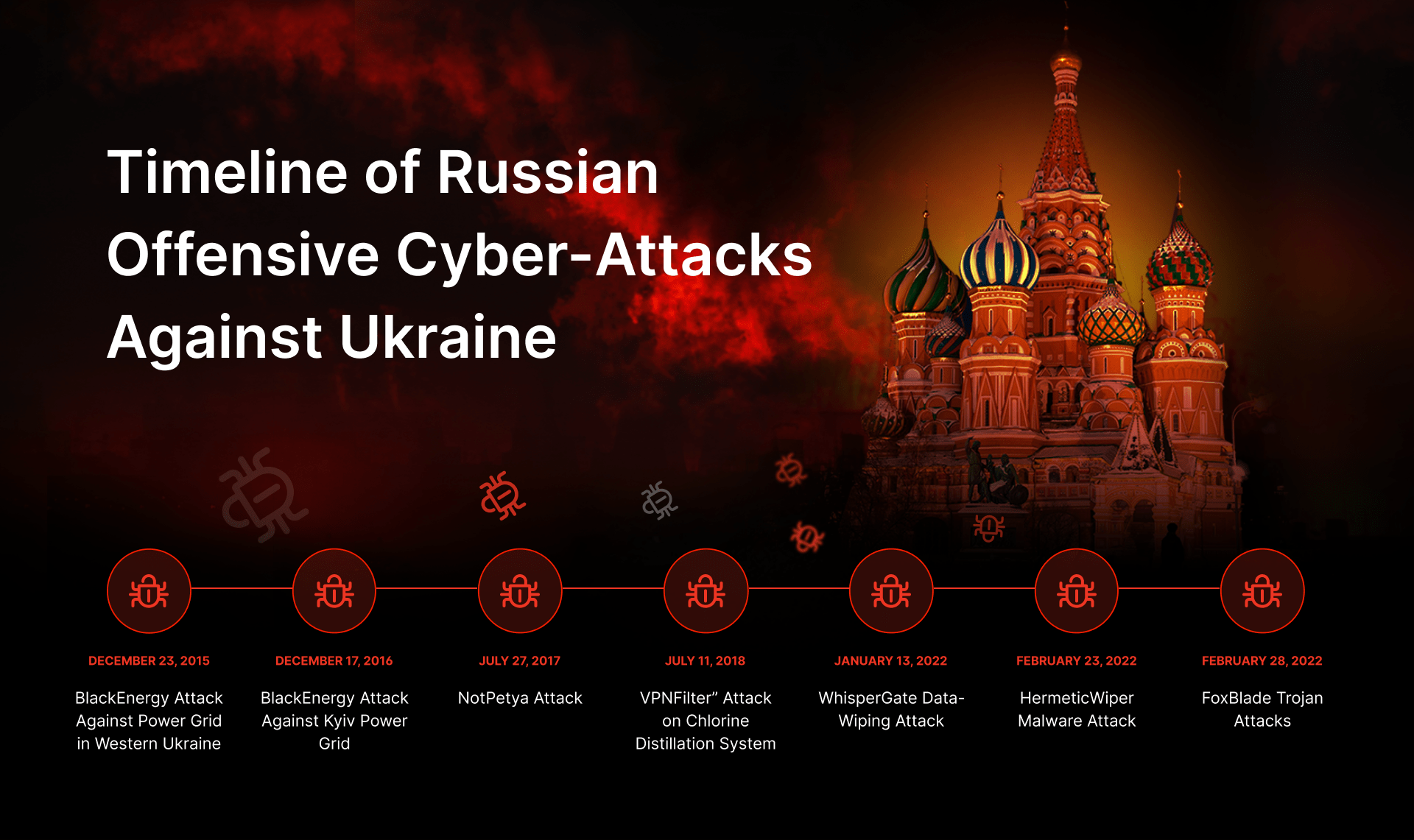

Cronología de la Guerra Cibernética Rusa

Mientras la ofensiva terrestre por parte de tropas y misiles rusos ha sido inesperada, la guerra cibernética contra Ucrania ha estado en marcha durante casi una década.

Escalando Ciberataques Ofensivos Contra la Infraestructura Ucraniana

En 2015-2016, la red cibernética ucraniana fue atacada repetidamente por el afiliado a Rusia grupo Sandworm APT utilizando el infame malware BlackEnergy. Los ataques resultaron en apagones masivos en todo el país, ilustrando el primer caso de una amenaza cibernética causando daños significativos a los recursos de infraestructura crítica y activos operacionales de plantas físicas.

En 2017, el notorio malware NotPetya fue utilizado nuevamente por el grupo Sandworm APT, dirigido al sector financiero ucraniano. Este ataque finalmente creó una crisis cibernética global con millones de sistemas infectados y daños por miles de millones de dólares.

En 2018, Rusia probó otra muestra destructiva contra la infraestructura crítica ucraniana. En particular, se usó el malware VPNFilter para atacar la Estación de Destilación de Cloro Auly que suministraba cloro líquido para las instalaciones de tratamiento de agua y aguas residuales en Ucrania, Moldavia y Bielorrusia. Nuevamente, el objetivo era interrumpir los activos de infraestructura crítica, pero la metodología del ataque también puede ser utilizada para apuntar a muchos otros sistemas y operaciones globales.

La escalada de tensiones políticas entre Ucrania y Rusia llegó al punto culminante en 2021-2022, a medida que las operaciones cibernéticas ofensivas contra la infraestructura ucraniana ganaban impulso. En los meses y semanas previos a la invasión a gran escala de febrero, muchos sitios web ucranianos fueron desfigurados y retirados de línea, mientras que múltiples activos de infraestructura gubernamental fueron comprometidos por malware limpiador de datos. Estos ciberataques respaldados por Rusia se dirigieron a Ucrania para socavar la estabilidad de sus sistemas y crear caos entre la población civil.

Ataque Limpia Datos de WhisperGate

La invasión en pleno de febrero a Ucrania se lanzó primero en el frente cibernético. La agresión rusa en realidad comenzó el 13 de enero de 2022 cuando un ataque cibernético destructivo golpeó a Ucrania, derribando la infraestructura en línea del gobierno del país. Para el 17 de enero de 2021, hasta 70 sitios web experimentaron problemas temporales en el rendimiento debido a la intrusión, incluidos el Gabinete, siete ministerios, el Tesoro, el Servicio Nacional de Emergencias y los servicios estatales. Además, múltiples organizaciones sin fines de lucro y principales firmas de TI ucranianas también fueron víctimas del ataque.

El análisis de Microsoft reveló que un grupo APT sin nombre usó el novedoso malware limpiador WhisperGate para causar un daño extenso a la infraestructura cibernética. Aunque inicialmente, la atribución era incierta, la investigación por el CISA de EE.UU. and y el NCSC del Reino Unido, confirmó que WhisperGate fue muy probablemente desarrollado y desplegado por colectivos de hackers respaldados por el gobierno ruso. La investigación por expertos de SOC Prime apoya la atribución sugerida y además ha identificado que muchos TTPs se superponen entre los mantenedores de WhisperGate y el grupo respaldado por la nación rusa Sandworm (KillDisk). Además, los investigadores de SOC Prime observaron patrones de WhisperGate que recordaban el comportamiento malicioso del notorio malware NotPetya, primero utilizado para destruir la infraestructura ucraniana en 2017.

Ataque HermeticWiper

El 23 de febrero, un día antes del comienzo de una guerra en plena en Europa, el Centro de Inteligencia de Amenazas de Microsoft (MSTIC) detectó un ciberataque vinculado a Rusia en la infraestructura digital de Ucrania. Un ataque de malware HermeticWiper golpeó fuertemente a organizaciones clave ucranianas. Los datos actuales indican que instituciones financieras y contratistas gubernamentales en Letonia y Lituania también fueron afectados. El malware, denominado HermeticWiper, fue diseñado para borrar permanentemente o distorsionar datos almacenados en máquinas y redes objetivo, y hacer que un dispositivo infectado sea inarrancable. Los datos de investigación prueban que las muestras fueron compiladas en diciembre de 2021, señalando que este ataque fue estratégico y planificado a largo plazo.

Ataques de Trojan FoxBlade

Un aviso de Microsoft Security Intelligence identificó un nuevo troyano FoxBlade que se extendió por Ucrania el 28 de febrero de 2022. El ataque respaldado por Rusia apuntó a civiles ucranianos así como a organizaciones y empresas en banca, agricultura, energía, servicios de respuesta a emergencias y operaciones humanitarias. El malware utilizó de manera sigilosa sistemas comprometidos para lanzar ataques de denegación de servicio distribuido (DDoS) y también para descargar y ejecutar otras aplicaciones maliciosas. Los ataques cibernéticos de FoxBlade tienen como objetivo comprometer activos críticos y datos. A diferencia de los notorios ataques de NotPetya, este paquete de malware fue utilizado para derribar segmentos vitales de infraestructura.

Cronología de Ciberataques Ofensivos Rusos Contra la Infraestructura de Ucrania

Los expertos en seguridad han comenzado a teorizar que Ucrania es un gigante laboratorio de pruebas para que los hackers de estado-nación rusos experimenten con muestras de malware destructivo y técnicas maliciosas, que podrían ser aprovechadas para lanzar futuros ataques contra otras naciones. Dadas las indicaciones de la rápida propagación de la agresión rusa, la perspectiva de una guerra cibernética que apunte a la infraestructura crítica de otros países puede ser una cuestión de no «si» sino «cuándo».

Respuesta Global a Amenazas Críticas

También vale la pena mencionar la respuesta de otros colectivos de hackers bien conocidos como Anonymous y NB65. Estas organizaciones han declarado haber atacado duramente en el ciberespacio para detener la guerra contra Ucrania. Sus acciones hasta ahora:

- Deshabilitaron el Centro de Control de la Agencia Espacial Rusa “Roscosmos”

- Derribaron más de 1,500 sitios web gubernamentales rusos y bielorrusos, medios estatales, bancos y empresas

- Filtraron datos de la banda de ransomware CONTI vinculada a Rusia

- Violaron la base de datos del Ministerio de Defensa de Rusia

- Hackearon los sitios web de los medios de propaganda rusos TASS, Izvestia, Fontanka, RBC y Kommersant

La invasión de Ucrania ha generado una respuesta inmediata e impresionante por parte de la comunidad cibernética global. El Viceprimer Ministro de Ucrania y Ministro de Transformación Digital, Mykhailo Fedorov, lanzó un colectivo cibernético voluntario que incluye a más de 175,000 suscriptores y constituye lo que se puede considerar como parte crítica del Ejército de TI de Ucrania. Los contribuyentes han participado en ataques cibernéticos de denegación de servicio dirigidos a sitios web del gobierno ruso, bancos y compañías de energía. A partir del 27 de febrero, el Ejército de TI también apuntó a sitios web registrados en Bielorrusia que apoyaron a Rusia en la guerra cibernética.

El compromiso cibernético anti-guerra que combate la agresión rusa está aumentando cada día. Parece que todos ahora con un dispositivo lo convierten en un arma de DDoS.

Mientras las tropas ucranianas resisten en el frente de la invasión rusa, necesitan todo el apoyo que puedan obtener ahora mismo. Más individuos pueden unirse para ayudar. A continuación, se encuentran los enlaces a organizaciones benéficas oficiales que ayudan a las Fuerzas Armadas de Ucrania, civiles que viven en zonas de guerra y personas heridas.

- Cuenta especial de NBU para recaudar fondos para las Fuerzas Armadas de Ucrania

- Organización No Gubernamental Come Back Alive

- Lista de más de 30 organizaciones benéficas para apoyar a Ucrania

Información actual y precisa sobre la guerra en Ucrania está disponible en las fuentes confiables a continuación:

- Inglés: https://t.me/ukrainenowenglish

- Alemán: https://t.me/UkraineNowGerman

- Francés: https://t.me/UkraineNowFrench

- Italiano: https://t.me/UkraineNowItalian

- Español: https://t.me/UkraineNowSpanish

- Polaco: https://t.me/UkraineNowPoland

- Checo: https://t.me/ukrainenowczech

- Turco: https://t.me/UkraineNowTurkish

El Poder de la Defensa Cibernética Colaborativa

En estos tiempos turbulentos, el poder del crowdsourcing y la colaboración global ofrece una ventaja competitiva sobre los atacantes. Ninguna empresa individual es capaz de reunir un conjunto igual de recursos de talento capaz de resistir ciberataques de tal escala. Juntos, respaldados por nuestras iniciativas de crowdsourcing y el estándar Sigma de código abierto, las organizaciones pueden acelerar la defensa cibernética proporcionando contenido de detección para identificar nuevos e innovadores ataques como los desplegados por Rusia. Solo juntos podemos esperar tener éxito en combatir el mal en todos los frentes.

SOC Prime desbloquea el acceso a la lista completa de detecciones basadas en Sigma gratuitas para defender tu infraestructura contra ataques digitales respaldados por Rusia. Para acceder al contenido de detección dedicado, regístrate o inicia sesión en la Plataforma SOC Prime y busca instantáneamente amenazas en tu entorno usando el módulo Quick Hunt:

Únete a la Plataforma de SOC Prime para ser parte de la comunidad más grande del mundo de defensores cibernéticos y ayudarnos a transformar la detección de amenazas en todo el mundo. Los investigadores de ciberseguridad y contribuidores de contenido de todo el mundo son muy bienvenidos para contribuir a la defensa cibernética colaborativa creando contenido de detección para unirse a la lucha en la lucha contra amenazas actuales y en evolución.