Este artículo destaca la investigación original realizada por CERT-UA: https://cert.gov.ua/article/37688

El 9 de marzo de 2022, el Equipo de Respuesta ante Emergencias Informáticas de Ucrania (CERT-UA) informó que los cuerpos de gobierno ucranianos fueron atacados por un ciberataque usando el malware FormBook/XLoader. El malware fue entregado si el usuario abría un archivo adjunto malicioso en un correo electrónico.

FormBook y su sucesor más reciente, XLoader, son ladrones de información distribuidos como Malware-as-a-Service (MaaS). Se utilizan para captar la entrada del usuario, tomar capturas de pantalla e incluso buscar e interactuar con archivos en la máquina infectada.

Gobierno Ucraniano Objetivo del FormBook/XLoader: Investigación de CERT-UA

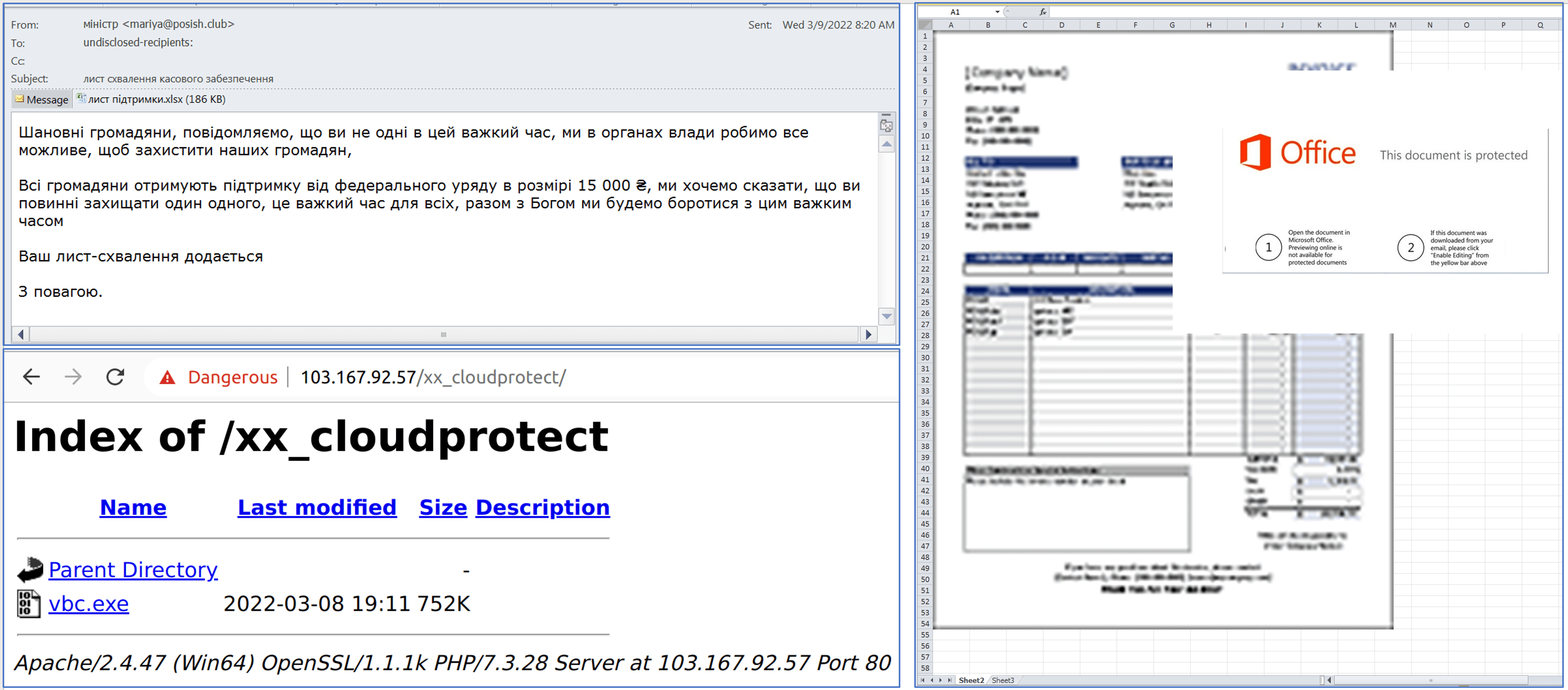

Se envió masivamente un correo electrónico con el asunto «Carta de aprobación de provisión de efectivo» a los cuerpos de gobierno ucranianos. El contenido del correo está relacionado con la guerra y la provisión de ayuda financiera (aparentemente, el texto fue traducido automáticamente al ucraniano).

El correo tiene un archivo adjunto XLS llamado лист підтримки.xlsx. Si se abre, activa un macro que descarga y ejecuta el malware FormBook/XLoader v2.5. Sin embargo, el contenido de anzuelo del documento no parece relevante para los ciudadanos ucranianos.

El malware roba credenciales almacenadas en el software de la máquina afectada y las envía al servidor de comando y control (C&C) de los atacantes.

Tales ataques tienen una naturaleza sistémica y están asociados con el clúster de actividad rastreado bajo el identificador UAC-0041.

Indicadores globales de compromiso (IOCs)

Archivos

93feeeab72617e4f5630fd79f2fdd4b6 лист підтримки.xlsx 95d60664267d442e99c41e2aa3baff68 vbc.exe 5a2c58b9ad136ecaea903e47ca7d0727 formbook.exe (Formbook)

Indicadores de red

mariya@posish[.]club 104[.]168.247.233 hxxp://103[.]167.92.57/xx_cloudprotect/vbc.exe 103[.]167.92.57 gobits3[.]com

The list of false domain names:

humamzarodi[.]info cillacollection[.]com phy[.]wiki londonkhaboos[.]com robostetics[.]com bryanheritagefarm[.]com writingdadsobituary[.]com uitzendstudent[.]online kaeltefath[.]com ooop63[.]website oncasi-tengoku[.]com weihiw[.]store gameshill[.]net clublebron[.]com fromuktosa[.]com hilversumrp[.]com formigocerdanya[.]com jokeaou[.]com bvgsf[.]xyz reallyreadyservices[.]com zrbusiness[.]com homephotomarketing[.]com evpunk[.]com hermanmitchels[.]com globalprotectionllc[.]com carlab[.]rentals aocpaysage[.]com g3kbwq[.]xyz ojosnegroshacienda[.]com greenvilletaxfirm[.]com circuitoristorazione[.]com chicklet[.]biz allegiancebookkeeper[.]com xyyvivo[.]com cassandracheatham[.]com gobits3[.]com upcxi[.]xyz adjd[.]info hdwix[.]online sbxtv[.]info abodhakujena[.]com yhomggsmtdynchb[.]store jeffreylau[.]xyz lovelypersonal[.]com lwmdqj[.]com tapelm[.]com ulasan-online[.]com roleplayhr[.]com avilarts[.]com marygracerenella[.]com yellowumbrellamarketing[.]com ilyapershin[.]com bellkennedy[.]online muhammadsaqib[.]tech certuslogistics[.]com unforgettableamour[.]com jtelp[.]com movinonuprva[.]com xn--ltda-epa[.]com knolmail[.]xyz houstonorganicpestcontrol[.]com befancie[.]com typejitem[.]store zqt2578[.]com astrologyplatform[.]com

Indicadores de anfitriones

%PUBLIC%vbc.exe

Consultas de búsqueda basadas en IOC para detectar FormBook/XLoader

Para permitir a los profesionales de seguridad convertir automáticamente los IOCs mencionados en consultas de búsqueda personalizadas listas para ejecutarse en casi 20 de los entornos SIEM o XDR más populares, la Plataforma SOC Prime ofrece la herramienta Uncoder CTI — now disponible de forma gratuita para todos los usuarios registrados hasta el 25 de mayo de 2022.

Reglas de comportamiento basadas en Sigma para detectar FormBook/XLoader

Para detectar patrones de comportamiento y actividad del FormBook/XLoader asociados con este malware, los profesionales de seguridad pueden utilizar el contenido dedicado basado en el comportamiento Sigma publicado en la Plataforma SOC Prime:

Comportamiento del Malware FormBook (ColorCPL-LSASS Spawns CMD)

Ejecución sospechosa de colorcpl.exe (vía línea de comandos)

Contexto MITRE ATT&CK®

Para ayudar a los profesionales de seguridad a comprender mejor el contexto de un ataque utilizando FormBook/XLoader, todas las reglas basadas en Sigma que lo detectan están alineadas con el marco MITRE ATT&CK abordando las siguientes tácticas y técnicas:

Tactics | Techniques | Sub-techniques | Sigma Rules |

Execution | Command and Scripting Interpreter (T1059) | ||