¡Hola de nuevo! Como continuación a la multitud de lanzamientos, entradas de blog y noticias, nos gustaría proporcionar más detalles sobre la última encarnación de BlackEnergy en Ucrania y cómo los ataques a la industria de medios y empresas eléctricas están relacionados, y además, proporcionar una visión sobre más indicadores de compromiso (IOCs). Empecemos agradeciendo a todos los expertos cibernéticos creíbles que investigan la amenaza y comparten perspectivas sobre el ataque, algunos nombres notables son ESET, CyberX, TrendMicro e iSight. Nos centraremos en el informe de ESET ya que están proporcionando una de las coberturas más completas sobre BlackEnergy desde los días en que se detectó por primera vez. Ahora que tenemos el análisis de un experto de la industria en nuestras manos, echemos un vistazo más detallado a los IOC’s y revelemos algunos patrones y quizás identifiquemos una TTP.

Algunas búsquedas sobre Ucrania indican que los nombres de compilación de BlackEnergy pueden de hecho tener algún significado:

- 2015en

- khm10

- khelm

- 2015telsmi – ‘Televisionnye Sredstva Massovoj Informacii’ (como en Medios Masivos de Televisión)

- 2015ts – Sistema de Transporte?

- 2015stb – STB, un canal de televisión ucraniano que fue atacado en octubre durante las elecciones, parte de StarlightMedia el mayor grupo de radiodifusión de Ucrania

- kiev_o – quizás una abreviatura de KyivOblenergo, red eléctrica de Kyiv

- brd2015

- 11131526kbp – KBP es un código IATA para el Aeropuerto Internacional de Boryspil, no se reportaron ataques

- 02260517ee

- 03150618aaa

- 11131526trk – es un canal de televisión ‘Ucrania’, fue atacado en octubre durante las elecciones, parte de Ukrainian Media Holding

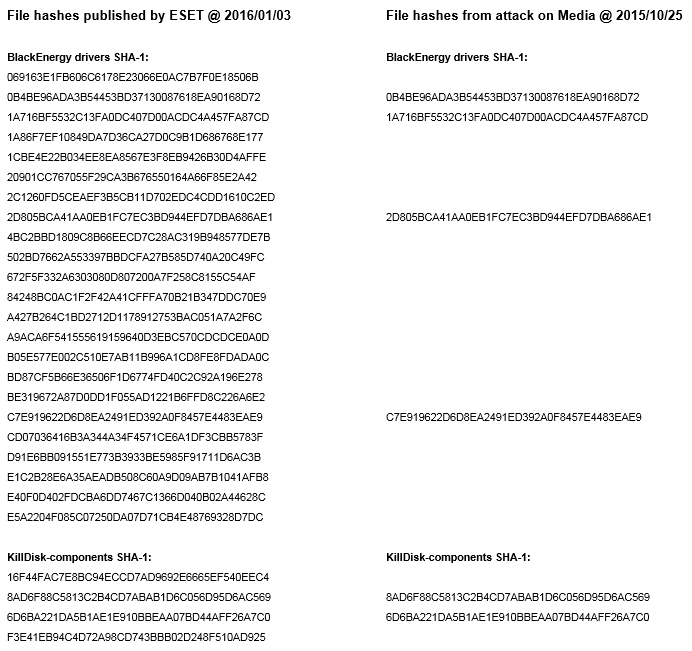

¿Podemos concluir que los ataques a medios ucranianos y proveedores de electricidad están relacionados? Esto confirmaría nuestra declaración previa de que el ataque a los medios fue una Fase 1 de prueba de capacidades: causó algún daño pero no interrumpió la transmisión. Sin embargo, la Fase 2 sí interrumpió la electricidad y creemos que más detalles seguirán en breve. Verifiquemos las nuevas IOC de ESET y las de los ataques a los medios: Dejaremos las conclusiones para ustedes y continuaremos con una parte muy importante que parece pasar por alto en la mayoría de las publicaciones de blogs y artículos: las direcciones C&C (C2). Estas son las direcciones C2 actuales según informado por ESET que permanecen activas en el momento de escribir este artículo:

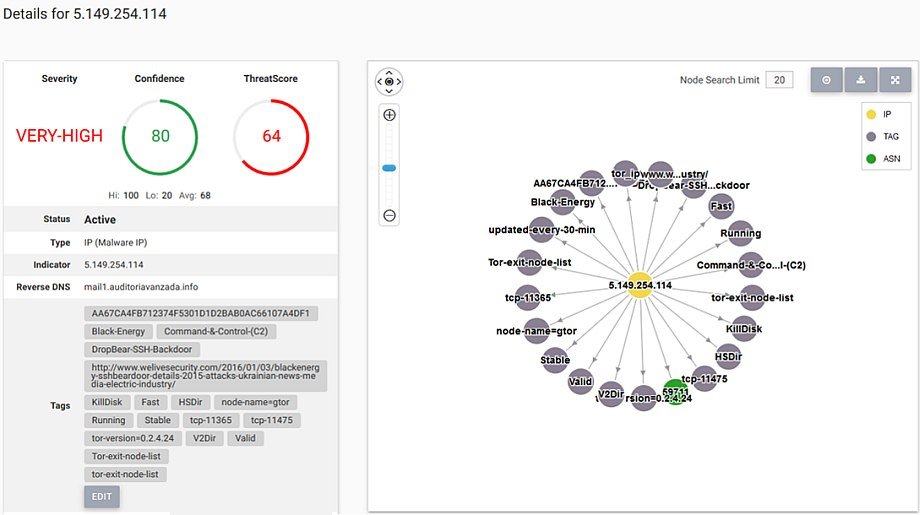

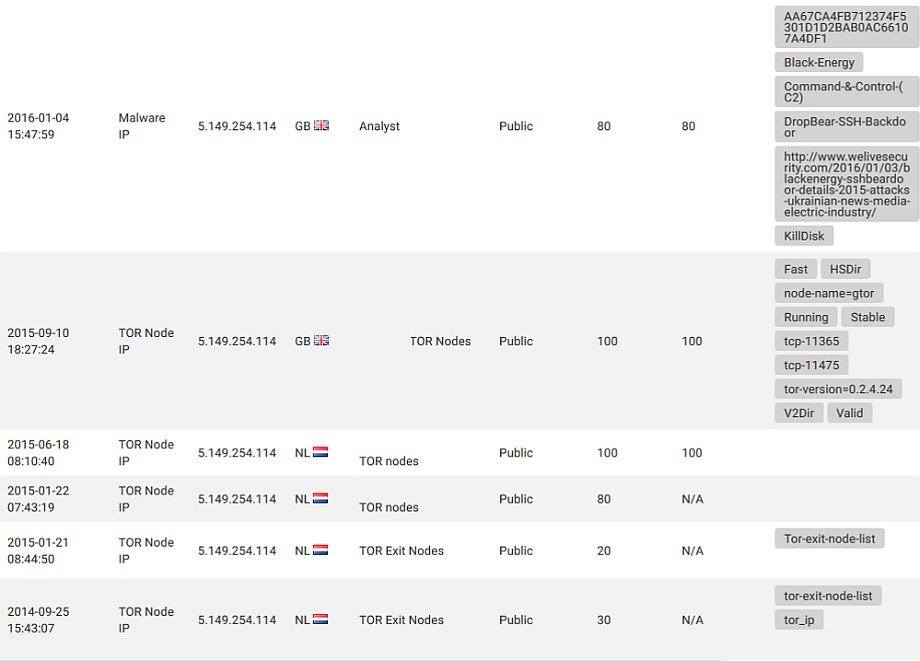

Dejaremos las conclusiones para ustedes y continuaremos con una parte muy importante que parece pasar por alto en la mayoría de las publicaciones de blogs y artículos: las direcciones C&C (C2). Estas son las direcciones C2 actuales según informado por ESET que permanecen activas en el momento de escribir este artículo:5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

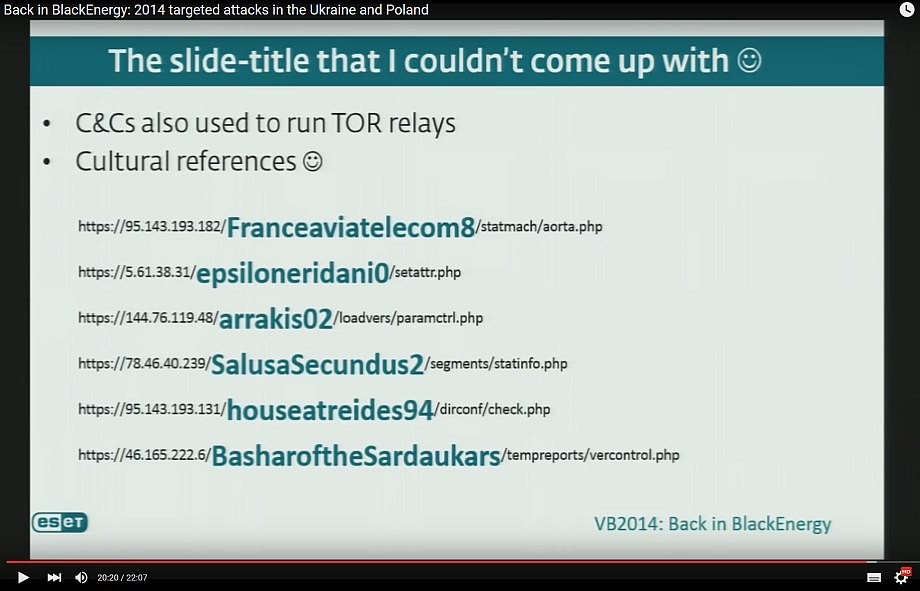

188.40.8.72Si retrocedemos en el tiempo hasta 2014 y vemos el video de ESET sobre BlackEnergy 2 podemos encontrar las pistas que necesitamos para TTP desde esta captura de pantalla del video: Las referencias culturales decodificadas de base64 que hacen referencia a Dune fueron la razón por la que el ataque fue atribuido a un grupo llamado “Sandworm” por iSight Partners. ¿Tenemos suficiente para juntar toda la TTP?

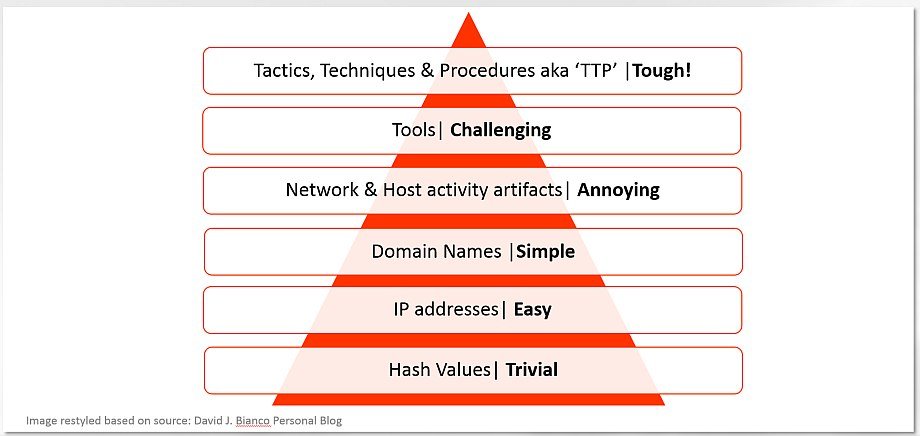

Las referencias culturales decodificadas de base64 que hacen referencia a Dune fueron la razón por la que el ataque fue atribuido a un grupo llamado “Sandworm” por iSight Partners. ¿Tenemos suficiente para juntar toda la TTP? Probemos el modelo en práctica de abajo hacia arriba.

Probemos el modelo en práctica de abajo hacia arriba.

- Los valores hash son nuevos en comparación con BlackEnergy 2 (Sandworm).

- Las direcciones IP de Comando y Control son nuevas en comparación con BlackEnergy 2 (Sandworm).

- Los nombres de dominio no son aplicables en este caso, pero tenemos presentes relays de Tor (nuevamente).

- No tenemos artefactos de host o red proporcionados públicamente (aquí están los del ataque a medios)

- La herramienta utilizada es una nueva compilación o edición de BlackEnergy, no hay duda sobre eso, pero dejamos la versionado a los expertos. El plugin KillDisk es nuevo en comparación con los ataques de 2014.

Vemos que los ataques actuales de BlackEnergy utilizan 6 direcciones IPv4 de C2 y había 6 C2 en 2014, solo las direcciones en sí eran diferentes. Los relays de Tor se usaron en 2014. Una búsqueda rápida de las nuevas IP de C2 nos proporciona 1 coincidencia basada en listas públicas de relays de Tor. Después de cierta investigación y análisis de inteligencia de amenazas, pudimos identificar que 5 de las 6 direcciones C2 tenían que estar relacionadas con relays de Tor:

Piensa en esto por un momento. Tenemos la misma herramienta de ataque en uso, la misma cantidad de direcciones IP de C2, Tor se usa para operaciones APT (otra vez) y se ataca al mismo país, y se ataca a ICS (otra vez). Una nueva pieza es el plugin KillDisk que ha adquirido algunas capacidades básicas de IA: es capaz no solo de buscar y destruir los datos que busca, sino también de tomar decisiones sobre la marcha, analizando más de 109 variables y eligiendo entre 304 funciones. También tenemos nuevos hashes SHA-1 de los controladores diferentes de los que se atribuyeron originalmente a BlackEnergy 2: ¿son estas nuevas versiones del mismo dropper o ha evolucionado como el plugin? ¿Estamos tratando ahora con una APT optimizada para ataques a gran escala FireSale para interrumpir industrias enteras? También nos gustaría recordar que BlackEnergy 3 fue mencionado en el pasado por F-Secure. Dejamos esta pregunta a los especialistas en anti-malware con los recursos y la experiencia para proporcionar una respuesta creíble. O tal vez hoy en día BlackEnergy se proporciona como un IaaS basado en Tor y empaquetado disponible para todos aquellos que tengan suficientes bitcoins para gastar? 😉 Consejos de mitigación y detección proactiva.Parchear regularmente sus computadoras y actualizar el software, no abrir adjuntos de correo extraños y asegurar que su AV esté siempre al día parecería un buen comienzo. Sabemos con certeza que BlackEnergy instala controladores modificados que no se cargarán con versiones modernas de Windows a menos que se ejecute en modo de prueba. Otra forma de conseguir esos controladores en el sistema requiere un reinicio, algo que no pasará inadvertido para el equipo de infosec. Como ya informamos, BlackEnergy opera en base a controladores de Windows modificados que no están firmados oficialmente, y la instalación de tales controladores requiere privilegios de administrador. Otro método de inyectar dichos controladores que se utilizó durante los ataques es aprovechar una versión vulnerable de VirtualBox. En cuanto a la detección proactiva y la respuesta oportuna, recomendamos centrarse en esto:Verifique de manera automatizada si hay controladores no oficiales y autofirmados en todas las máquinas Microsoft Windows utilizando scripts de Powershell o herramientas como OSSEC. Para redes grandes y distribuidas, escanear en busca de IOCs conocidos puede ser una opción, se proporciona un ejemplo

Piensa en esto por un momento. Tenemos la misma herramienta de ataque en uso, la misma cantidad de direcciones IP de C2, Tor se usa para operaciones APT (otra vez) y se ataca al mismo país, y se ataca a ICS (otra vez). Una nueva pieza es el plugin KillDisk que ha adquirido algunas capacidades básicas de IA: es capaz no solo de buscar y destruir los datos que busca, sino también de tomar decisiones sobre la marcha, analizando más de 109 variables y eligiendo entre 304 funciones. También tenemos nuevos hashes SHA-1 de los controladores diferentes de los que se atribuyeron originalmente a BlackEnergy 2: ¿son estas nuevas versiones del mismo dropper o ha evolucionado como el plugin? ¿Estamos tratando ahora con una APT optimizada para ataques a gran escala FireSale para interrumpir industrias enteras? También nos gustaría recordar que BlackEnergy 3 fue mencionado en el pasado por F-Secure. Dejamos esta pregunta a los especialistas en anti-malware con los recursos y la experiencia para proporcionar una respuesta creíble. O tal vez hoy en día BlackEnergy se proporciona como un IaaS basado en Tor y empaquetado disponible para todos aquellos que tengan suficientes bitcoins para gastar? 😉 Consejos de mitigación y detección proactiva.Parchear regularmente sus computadoras y actualizar el software, no abrir adjuntos de correo extraños y asegurar que su AV esté siempre al día parecería un buen comienzo. Sabemos con certeza que BlackEnergy instala controladores modificados que no se cargarán con versiones modernas de Windows a menos que se ejecute en modo de prueba. Otra forma de conseguir esos controladores en el sistema requiere un reinicio, algo que no pasará inadvertido para el equipo de infosec. Como ya informamos, BlackEnergy opera en base a controladores de Windows modificados que no están firmados oficialmente, y la instalación de tales controladores requiere privilegios de administrador. Otro método de inyectar dichos controladores que se utilizó durante los ataques es aprovechar una versión vulnerable de VirtualBox. En cuanto a la detección proactiva y la respuesta oportuna, recomendamos centrarse en esto:Verifique de manera automatizada si hay controladores no oficiales y autofirmados en todas las máquinas Microsoft Windows utilizando scripts de Powershell o herramientas como OSSEC. Para redes grandes y distribuidas, escanear en busca de IOCs conocidos puede ser una opción, se proporciona un ejemplo

- aquí. Comparta cualquier archivo sospechoso que descubra o muestras de malware con su proveedor de AV para recibir firmas lo antes posible. Un comentario de una de las víctimas del ataque ‘Compartimos una muestra de BlackEnergy con ESET cuando el ataque ya estaba en progreso y recibimos actualizaciones de firmas en menos de 3 horas. Esto no es de ninguna manera una promoción de un solo proveedor de AV, sino un reflejo de sus capacidades. Expresamos una fuerte fe en que muchos de los fabricantes de Seguridad Endpoint ahí fuera ofrecen tiempos de respuesta iguales si no mejores, en nuestro caso ESET fue solo uno de los proveedores que respondió primero.’

- Cree contenido SIEM para monitorear patrones de ataque, un nuevo puerto abierto en el host, un nuevo servicio cambiado a modo de inicio automático, reinicio del servidor, conexión a Tor; todo junto puede darle los medios para detectar un APT antes de que cause estragos en su reino.

- Finalmente, e igualmente importante, la monitorización de la actividad de Tor debe estar en la lista de prioridades del CISO de cualquier empresa, MSSP u organización pública, pero este es el comienzo de otra historia…

¡Manténgase a salvo! /Equipo de SOC Prime

BlackEnergy-video