The Hacker-Kollektiv UAC-0050 berüchtigt für seine lang andauernden offensiven Operationen gegen die Ukraine, kehrt in die Cyberbedrohungsarena zurück. CERT-UA-Forscher untersuchen schon lange die Aktivitäten der Gruppe, die sich hauptsächlich auf drei wesentliche Bereiche konzentriert, einschließlich Cyber-Spionage und Finanzdiebstahl sowie Informations- und psychologische Operationen, die unter dem Markennamen „Fire Cells Group“ verfolgt werden. Finanziell motivierte Cyberkriminalität, die kürzlich beobachtet wurde, wird ebenfalls der Hackergruppe UAC-0006.

Erkennung von UAC-0050 offensiven Operationen

Da Cyberangriffe durch russisch angegliederte Hackergruppen gegen ukrainische Einrichtungen häufiger und ausgeklügelter werden, benötigen Organisationen zuverlässige Erkennungsressourcen, um proaktiv gegen potenzielle Eindringlinge zu verteidigen. Die zunehmenden Bedrohungen, die UAC-0050 zugeschrieben werden, in Zusammenarbeit mit UAC-0006, konzentrieren sich hauptsächlich auf Cyber-Spionage, finanzielle Gewinne und andere offensive Cyber-Aktivitäten gegen die Ukraine und erfordern auch erhöhte Wachsamkeit und ultra-schnelle Reaktionen der Verteidiger. SOC Prime Plattform für kollektive Cyberabwehr rüstet Sicherheitsteams mit dem gesamten Erkennungsstack aus, um proaktiv Cyberangriffe abzuwehren, die in der entsprechenden CERT-UA-Forschung behandelt werden.

Klicken Sie auf den Erkennung erkunden Button unten, um zur dedizierten Sammlung von Sigma-Regeln zu gelangen, die auf das MITRE ATT&CK®-Frameworkabgebildet sind, mit maßgeschneiderter Intelligenz angereichert und in über 30 SIEM-, EDR- und Data Lake-Sprachen konvertierbar sind.

Sicherheitsingenieure können auch mehr Erkenntnisinhalte von der SOC Prime Plattform erreichen, um Cyberangriffe, die mit den oben genannten gegnerischen Aktivitäten verbunden sind, durch die Verwendung relevanter „UAC-0050“ and „UAC-0006“ Tags abzuwenden.

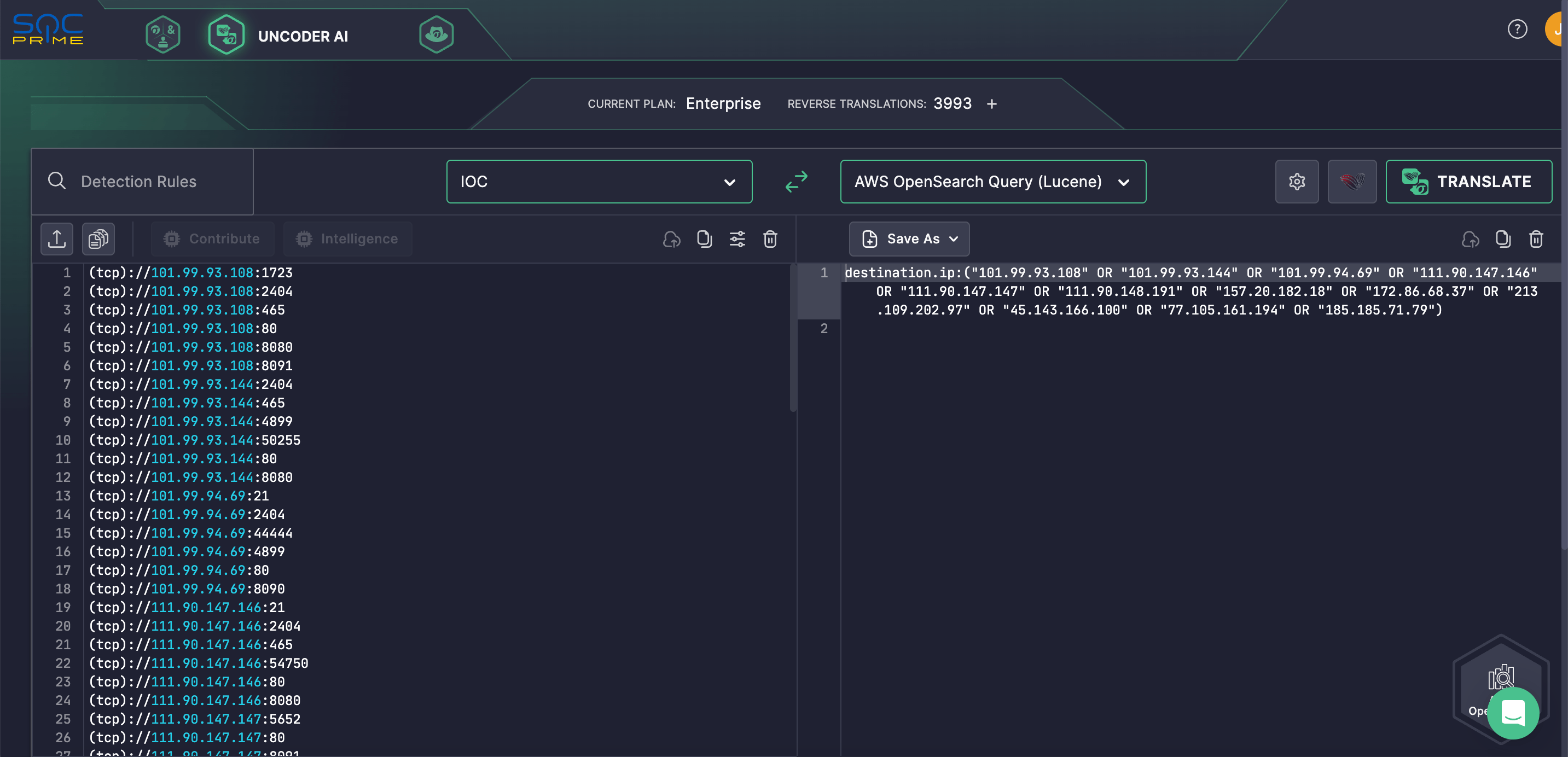

Darüber hinaus können sich Cyberverteidiger auf Uncoder AI verlassen, um sofort nach Datei-, Netzwerk- oder Host-IOCs zu suchen, die mit Aktivitäten der UAC-0050 und UAC-0006 in der entsprechenden CERT-UA-Warnungin Verbindung stehen. Fügen Sie IOCs in Uncoder AI ein und konvertieren Sie sie automatisch in benutzerdefinierte, leistungsoptimierte Jagdanfragen, die bereit sind, in Ihrer SIEM- oder EDR-Umgebung ausgeführt zu werden.

Analyse des UAC-0050-Angriffs, der mit der „Fire Cells Group“-Marke verbunden ist

UAC-0050 ist eine russisch-verbundene Hackergruppe, die seit 2020 aktiv ist und sich hauptsächlich auf ukrainische staatliche Stellen konzentriert. Sie haben Phishing-Kampagnen genutzt, um Remcos RAT-Malwarezu verteilen, oft als Sicherheitsdienst der Ukraine getarnt und E-Mails mit bösartigen Anhängen versendet. Zusätzlich zu Remcos RAT hat die Gruppe auch Quasar RAT und Remote Utilities in ihren Kampagnen gegen die Ukraine und ihre Verbündeten eingesetzt.

CERT-UA hat kürzlich neue Forschungen herausgegeben und die offensiven Operationen von UAC-0050 beobachtet, die sich hauptsächlich auf Cyber-Spionage und finanziell motivierte Bedrohungen sowie die Cyberaktivität der Gruppe, bekannt unter dem Markennamen „Fire Cells Group“, konzentrieren. Im gesamten September und Oktober 2024 versuchte UAC-0050 mindestens 30 Fälle unbefugten Zugriffs auf Computer von Buchhaltern, indem sie REMCOS/TEKTONITRMS-Software nutzten, um Gelder von ukrainischen Unternehmen und Einzelunternehmern zu stehlen. Diese Angriffe umfassten das Erstellen oder Fälschen von Finanztransaktionen über Fernbankensysteme. Der Zeitrahmen für Diebstähle reichte von mehreren Tagen bis zu nur wenigen Stunden nach dem ersten Eindringen. UAC-0050 und ein weiteres, unter dem Namen UAC-0006verfolgtes Hacker-Kollektiv, das seit 2013 aktiv ist, sind hauptsächlich in diese Diebstähle verwickelt. In den meisten Fällen werden die gestohlenen Gelder in Kryptowährungen umgewandelt. Die UAC-0006-Gruppe ist bekannt für ihre finanziell motivierten Operationen und zeigt übliche Verhaltensmuster wie Zugang zu Fernbankdiensten, Diebstahl von Authentifizierungsdaten und die Ausführung unbefugter Zahlungen.

Die Fähigkeit, ihre eigenen kriminellen Operationen zu finanzieren, ermöglicht es den Hackern von UAC-0050 und UAC-0006, Cyberangriffe zu intensivieren und verschiedene Werkzeuge zu erwerben, einschließlich lizenzierter Software, um weitere Bedrohungen umzusetzen. Dies erklärt ihre Nutzung eines breiten Spektrums an Programmen wie REMCOS, TEKTONITRMS, MEDUZASTEALER, LUMMASTEALER, XENORAT, SECTOPRAT, MARSSTEALER und DARKTRACKRAT, unter anderem.

Zusätzlich wurde festgestellt, dass Informations- und psychologische Operationen, die unter dem Markennamen „Fire Cells Group“ durchgeführt werden, wie falsche Bombendrohungen, Auftragsmorde oder Bedrohungen von Eigentum, ebenfalls Teil der Aktivitäten von UAC-0050 sind.

Um UAC-0050-Angriffe zu mindern, wird Finanzinstitutionen empfohlen, technische Methoden zur Verifizierung von Zahlungsvorgängen zu implementieren, einschließlich der Nutzung zusätzlicher Authentifizierung über eine mobile App. Für Buchhalter, die Fernbankensysteme nutzen, empfiehlt CERT-UA, von Finanztransaktionen Abstand zu nehmen, bis zusätzliche Zahlungsbestätigung aktiviert ist, sicherzustellen, dass Software-Einschränkungspolitiken wie SRP/AppLocker aktiviert sind, und Schutzsoftware zu verwenden. Um Organisationen rechtzeitig dabei zu helfen, Cyber-Spionage-Operationen, finanziell motivierte Bedrohungen und andere Angriffe jeglicher Komplexität abzuwehren, kuratiert SOC Prime eine komplette Produktsuite für KI-gestütztes Erkennungs-Engineering, automatisierte Bedrohungssuche und fortschrittliche Bedrohungserkennung, um eine proaktive Verteidigung sicherzustellen.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext der offensivsten Operationen im Zusammenhang mit UAC-0050, die im jüngsten CERT-UA-Bericht behandelt werden. Verweisen Sie auf die nachstehende Tabelle, um das umfassende Set dedizierter Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, -Techniken und Sub-Techniken befassen.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Deobfuscate/Decode Files or Information (T1140) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Lateral Movement | Remote Services: SMB/Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||