Knapp über eine Woche nach dem Angriff der UAC-0050-Gruppe auf die Ukraine unter Ausnutzung von Remcos RAT, Quasar RAT und Remote Utilities, tauchen die Gegner wieder in der Cyber-Bedrohungsarena auf. CERT-UA hat kürzlich die Verteidiger über die laufende Kampagne der Gruppe informiert, die Massen-E-Mail-Verteilung und das Vortäuschen der Absender als Staatlicher Dienst für Sonderkommunikation und Informationsschutz der Ukraine (SSSCIP) und Staatlicher Dienst für Notfälle der Ukraine umfasst.

Beschreibung des UAC-0050-Phishing-Angriffs: Neue offensive Aktivität gegen die Ukraine mit Remote Utilities

Am 22. Januar 2024 hat das CERT-UA-Team erneut die Aufmerksamkeit der Cyber-Verteidiger auf die zunehmende Aktivität der UAC-0050-Bedrohungsakteure gelenkt. Ein neuer Sicherheitshinweis hebt die Massenverteilung von Phishing-E-Mails hervor, die sich als SSSCIP und Staatlicher Dienst für Notfälle der Ukraine ausgeben. Die identifizierten Phishing-E-Mails enthalten Lockthemen wie „Virenentfernung“ oder „Evakuierung“ und beinhalten RAR-Archive zusammen mit Links zum Bitbucket-Webdienst.

Nach dem Öffnen wird eine der oben genannten Dateien, einschließlich derer, die von Bitbucket heruntergeladen wurden, einen MSI-Installer starten. Letzterer installiert das Remote Utilities -Fernsteuerungsprogramm auf dem kompromittierten System. Bemerkenswert ist, dass die Softwarekonfigurationsdatei 15 verschiedene IP-Adressen von gegnerischen C2-Servern enthält.

Laut Bitbucket-Statistiken wurden die bösartigen Dateien bereits über 3.000 Mal heruntergeladen. Die Anzahl der erfolgreich infizierten Computer könnte sich auf mehrere Dutzend belaufen, jedoch konnten Verteidiger wegen dringender Cybersicherheitsmaßnahmen Angriffe vereiteln.

Erkennung von UAC-0050-Phishing-Angriffen, die im CERT-UA#8654-Alarm behandelt werden

Da offensive Operationen gegen die Ukraine, die der UAC-0050-Gruppe zugeschrieben werden, kontinuierlich zunehmen, suchen Verteidiger nach anspruchsvolleren Maßnahmen, um diesen Angriffen zuvorzukommen. Die branchenweit erste Plattform von SOC Prime für kollektive Cyberabwehr rüstet Sicherheitsteams mit herstellerunabhängigen und zukunftssicheren Erkennungsalgorithmen gegen aufkommende Cyberbedrohungen, einschließlich von Gegenspieleroperationen, die mit der UAC-0050-Aktivität verknüpft sind, aus. Melden Sie sich auf der SOC Prime-Plattform an und greifen Sie auf die Liste der relevanten, einsatzbereiten Sigma-Regeln zu, die nach dem „CERT-UA#8654“-Tag gefiltert sind und mit der Alarm-ID übereinstimmen, indem Sie dem untenstehenden Link folgen:

Sigma-Regeln zur Erkennung von UAC-0050-Angriffen, die im CERT-UA#8654-Alarm behandelt werden

Um die Abwehr gegen bestehende und aufkommende Bedrohungen, die den UAC-0050-Hackern zugeschrieben werden, zu verstärken, lohnt es sich, die gesamte Sammlung relevanter Erkennungsalgorithmen zu nutzen, die auf der SOC Prime-Plattform verfügbar sind. Drücken Sie Erkennungen erkunden um diese Sigma-Regeln zu erhalten, die an MITRE ATT&CK®, angereichert mit tiefgehender CTI, ausgerichtet sind und automatisch in die Sprachformate mehrerer Sicherheitsanalyseplattformen umwandelbar sind.

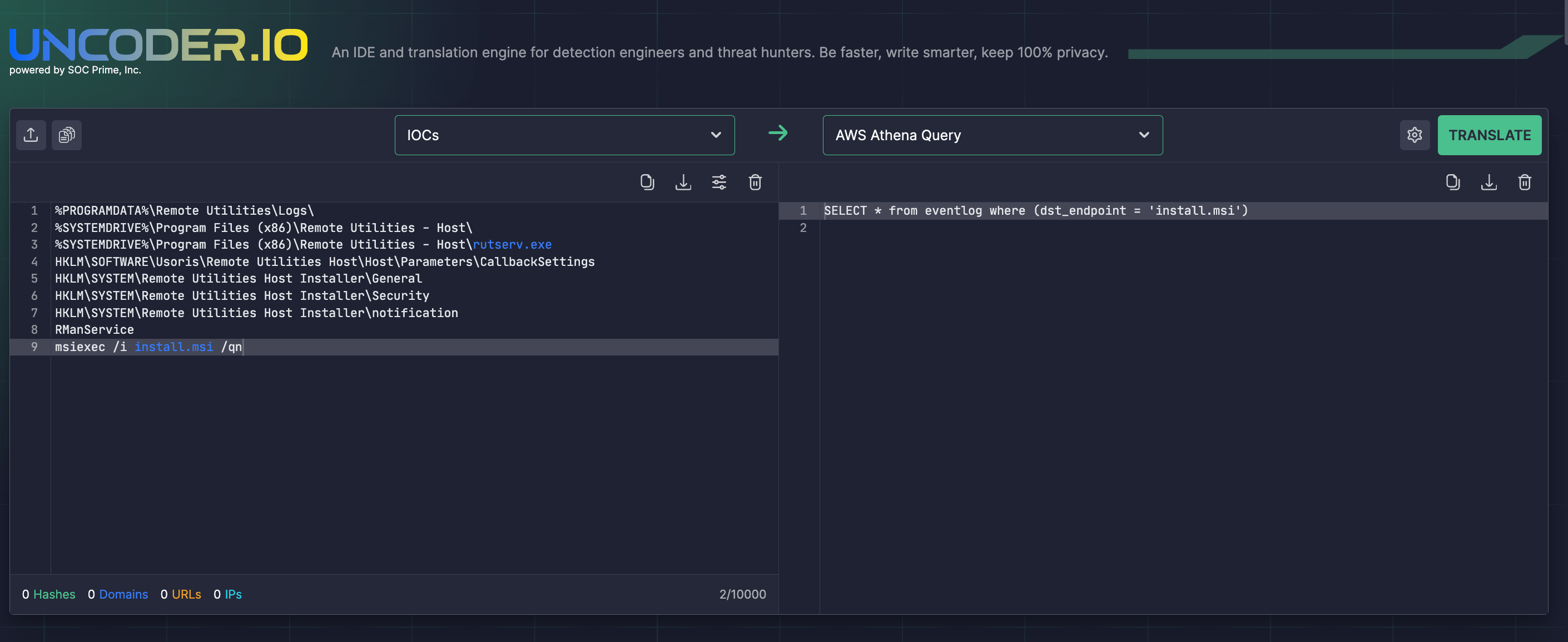

Uncoder IO ermöglicht es Sicherheitstechnikern, nahtlos nach IOCs zu jagen bereitgestellt von CERT-UA , indem es Bedrohungsinformationen, die mit der bösartigen Aktivität von UAC-0050 verknüpft sind, automatisch in benutzerdefinierte Suchanfragen für das verwendete SIEM- oder EDR-Umfeld umwandelt.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext der jüngsten Offensivkampagne im Zusammenhang mit UAC-0050. Schauen Sie in die Tabelle unten, um das umfassende Set spezifischer Sigma-Regeln einzusehen, die die entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken adressieren.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Software Deployment Tools (T1072) | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Lateral Movement | Remote Services (T1021) | |

Command and Control | Remote Access Software (T1219) | |