Die finanziell motivierte Gruppe, identifiziert als UAC-0006 hat aktiv Phishing-Angriffe auf die Ukraine im Jahr 2023 gestartet. Das CERT-UA-Team berichtet über das Wiederauftauchen von UAC-0006 im Bedrohungsumfeld im Frühjahr 2024. In den laufenden Kampagnen versuchen die Hacker, SMOKELOADER, das übliche bösartige Muster aus dem Werkzeugkasten der Gruppe, zu verteilen.

Analyse der neuesten Aktivitäten von UAC-0006 zur Verbreitung von SMOKELOADER

Im Jahr 2023 hat die finanziell motivierte Gruppe UAC-0006 massive Phishing-Kampagnen gegen die Ukraine gestartet und dabei finanzielle Themen ausgenutzt und ZIP- und RAR-Anhänge missbraucht, um SMOKELOADER zu verbreiten.

Am 21. Mai 2024 gab CERT-UA eine neue Warnung basierend auf einem signifikanten Anstieg offensiver Aktivitäten im Zusammenhang mit UAC-0006 heraus. Hacker haben mindestens zwei Kampagnen zur Verbreitung der SMOKELOADER-Malware durchgeführt, die Verhaltensmuster zeigen, die denen aus früheren Kampagnen der Gruppe ähneln. Die neuesten offensiven Operationen beinhalten E-Mails, die ZIP-Archive mit Bildern enthalten, die ausführbare Dateien sowie Microsoft Access-Dateien mit Makros für die Ausführung von PowerShell-Befehlen, Downloads und das Ausführen anderer ausführbarer Dateien umfassen.

Nach der erfolgreichen Anfangszugangsphase laden die Angreifer die bewaffnete Malware auf den infizierten Maschinen herunter, einschließlich TALESHOT und RMS. Derzeit besteht das Botnetz aus mehreren hundert betroffenen Computern. CERT-UA geht davon aus, dass es in naher Zukunft zu einem Anstieg betrügerischer Operationen mit Fernbanksystemen kommen könnte.

Verteidiger empfehlen dringend, die Sicherheit automatisierter Arbeitsplätze von Buchhaltern zu verbessern und die erforderlichen Richtlinien und Schutzmechanismen zu implementieren, um das Risiko von Infektionen zu minimieren.

Erkennen von UAC-0006-Angriffen auf die Ukraine

Der signifikante Anstieg der Cyberangriffe, die der Hacking-Kollektive UAC-0006 zugeschrieben werden und die Phishing als Angriffsvektor ausnutzen, erfordert eine ultra-verantwortungsvolle Reaktion der Verteidiger. Die neuesten von CERT-UA gemeldeten Kampagnen enthüllen die anhaltenden Bemühungen der Gruppe, die SMOKELOADER-Malware zu verbreiten, ein konsistentes Element in ihrem Offensive-Toolkit. Die SOC Prime Platform liefert kuratierte und verifizierte Erkennungsalgorithmen, um Verteidigern zu ermöglichen, Angriffe, die mit den Aktivitäten der UAC-0006 verbunden sind, die im neuesten CERT-UA-Alarm behandelt werden, im Voraus zu erkennen. Drücken Sie den Erkennungen erkunden -Button, um sofort zur Liste der relevanten Erkennungen zu gelangen, die mit dem MITRE ATT&CK® Framework v14.1 und mit führenden SIEM-, EDR- und Data Lake-Sprachen kompatibel sind.

Sicherheitstechniker können auch die umfassende SOC-Inhaltskollektion zur Erkennung von Angriffen durch UAC-0006 nutzen, die entsprechend gefiltert ist. Folgen Sie diesem Link , um den dedizierten Erkennungsstapel auf der SOC Prime Platform zu erreichen und zur proaktiven Verteidigung Ihrer Organisation beizutragen.

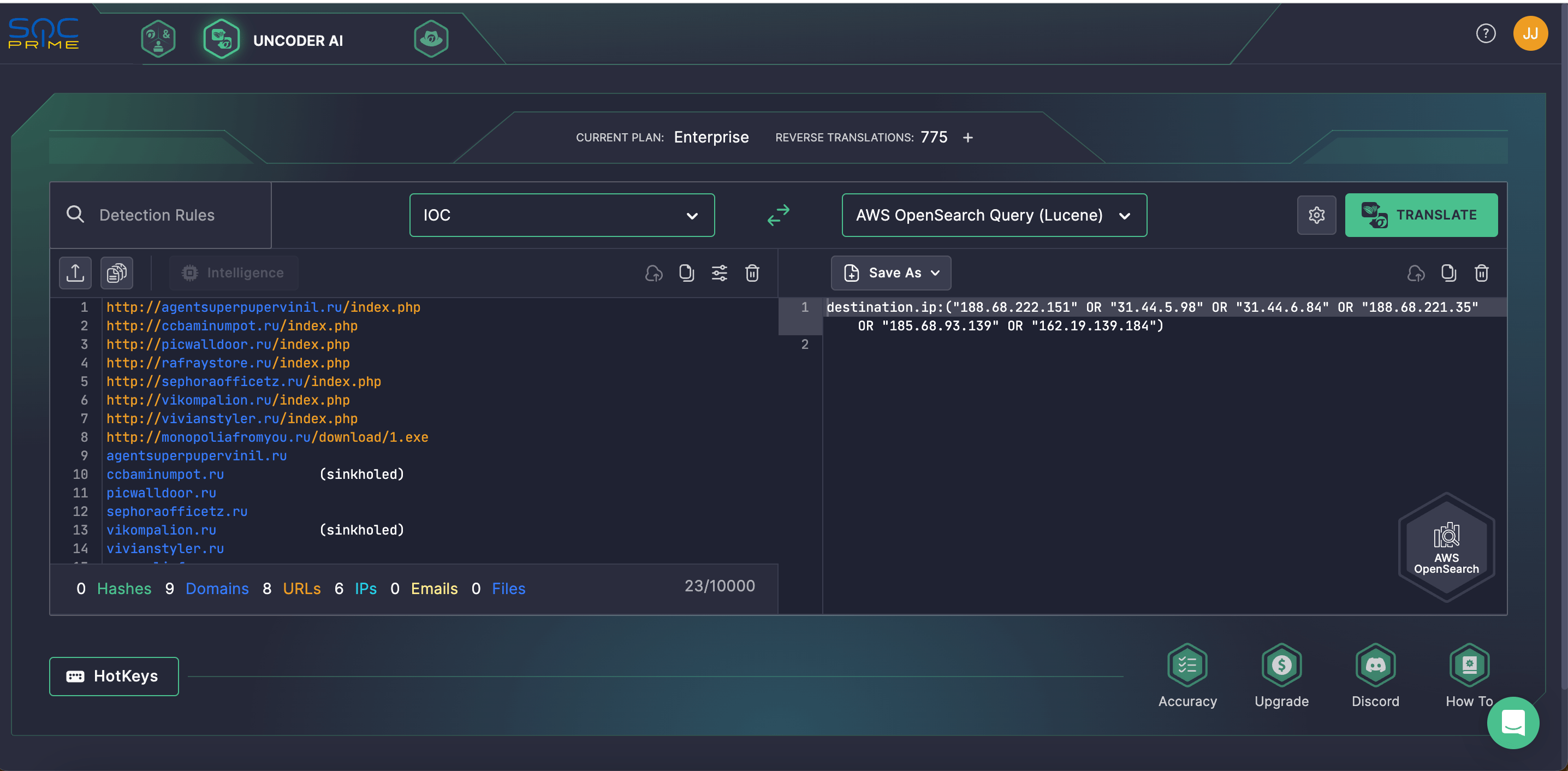

Rüsten Sie Ihr Team mit Uncoder AI aus, um nahtlos nach IOCs im Zusammenhang mit den Bedrohungen durch UAC-0006 zu suchen, die von CERT-UA bereitgestellt werden, und automatisch in benutzerdefinierte Abfragen umzuwandeln, die mit dem SIEM- oder EDR-Sprachformat kompatibel sind. and automatically convert them into custom queries compatible with your SIEM or EDR language format.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext offensiver Operationen und TTPs im Zusammenhang mit UAC-0006. Überprüfen Sie die Tabelle unten, um die umfassende Liste spezifischer Sigma-Regeln zu sehen, die den relevanten ATT&CK-Taktiken, Techniken und Sub-Techniken entsprechen. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution User Execution: Malicious File (T1204.002) Scheduled Task / Job: Scheduled Task (T1053.005) Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Masquerading (T1036) Masquerading: Double File Extension (T1036.007) BITS Jobs (T1197) Impair Defenses: Disable or Modify System Firewall (T1562.004) Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) Command and Control Ingress Tool Transfer (T1105)