SOC Prime betreibt die größte und fortschrittlichste Plattform für kollaborative Cyberabwehr, die globalen Organisationen ermöglicht, effizient nach aufkommenden Bedrohungen mit Lichtgeschwindigkeit zu suchen. SOC Primes Detection as Code Plattform kuratierte die aktuellsten Sigma-basierten Bedrohungserkennungsinhalte und integriert sich mit mehr als 25 SIEM-, EDR- und XDR-Plattformen. Eine umfangreiche Sammlung von über 180.000 verifizierten und kontextangereicherten Erkennungs- und Reaktionsalgorithmen wird kontinuierlich aktualisiert und mit dem MITRE ATT&CK®-Rahmenwerk abgestimmt, um eine erhöhte Sichtbarkeit auf Bedrohungen zu gewährleisten, die der Angriffsfläche der Organisation entsprechen.

In diesem Blogartikel werden wir die wichtigsten Fähigkeiten von SOC Primes Plattform behandeln, die darauf abzielen, die SOC-Operationen für Teams, die die cloud-basierte Lösung von Humio nutzen, zu vereinfachen und die Effizienz zu maximieren.

Passen Sie die SOC Prime Plattform an die Humio-Umgebung an

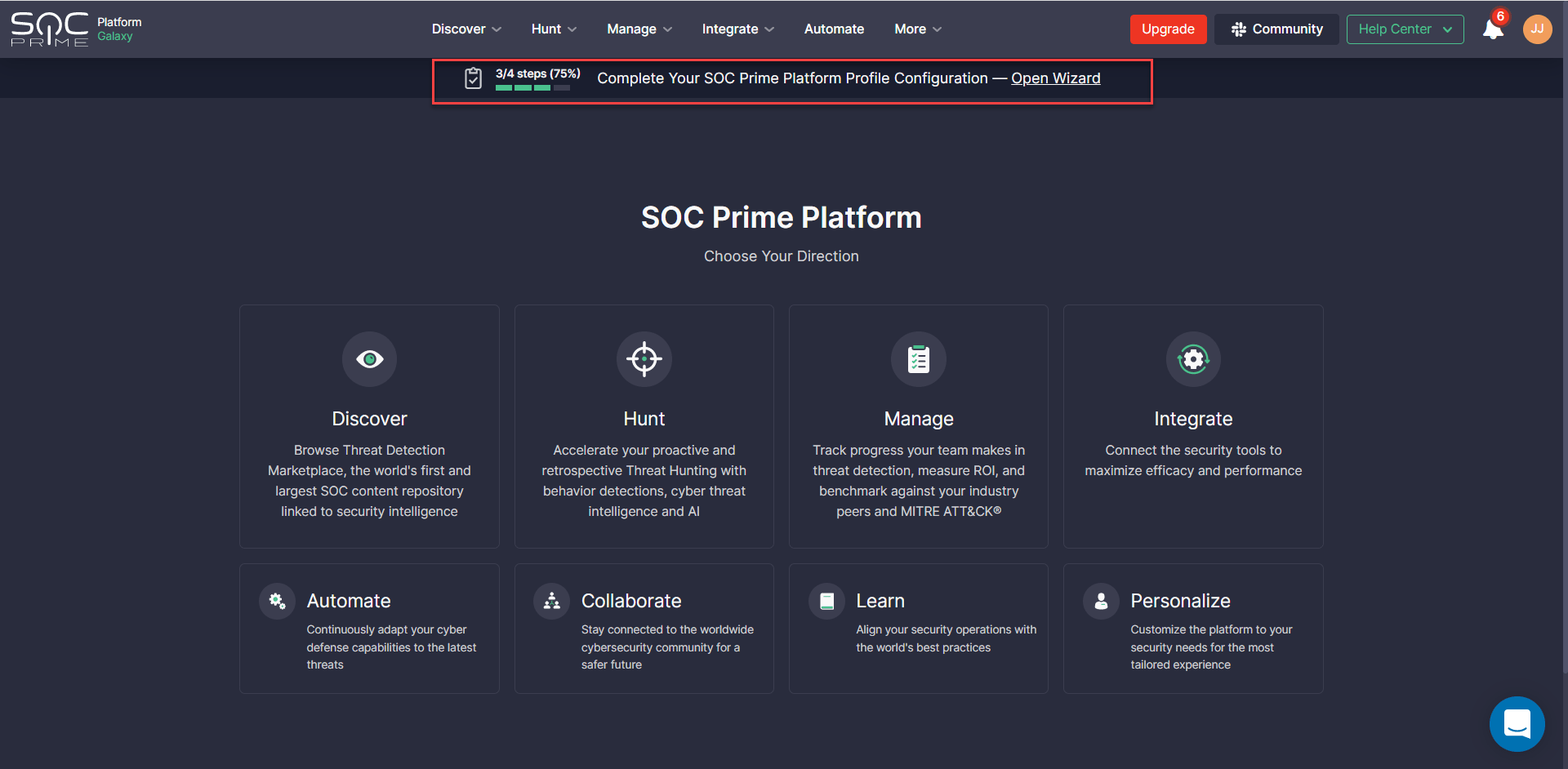

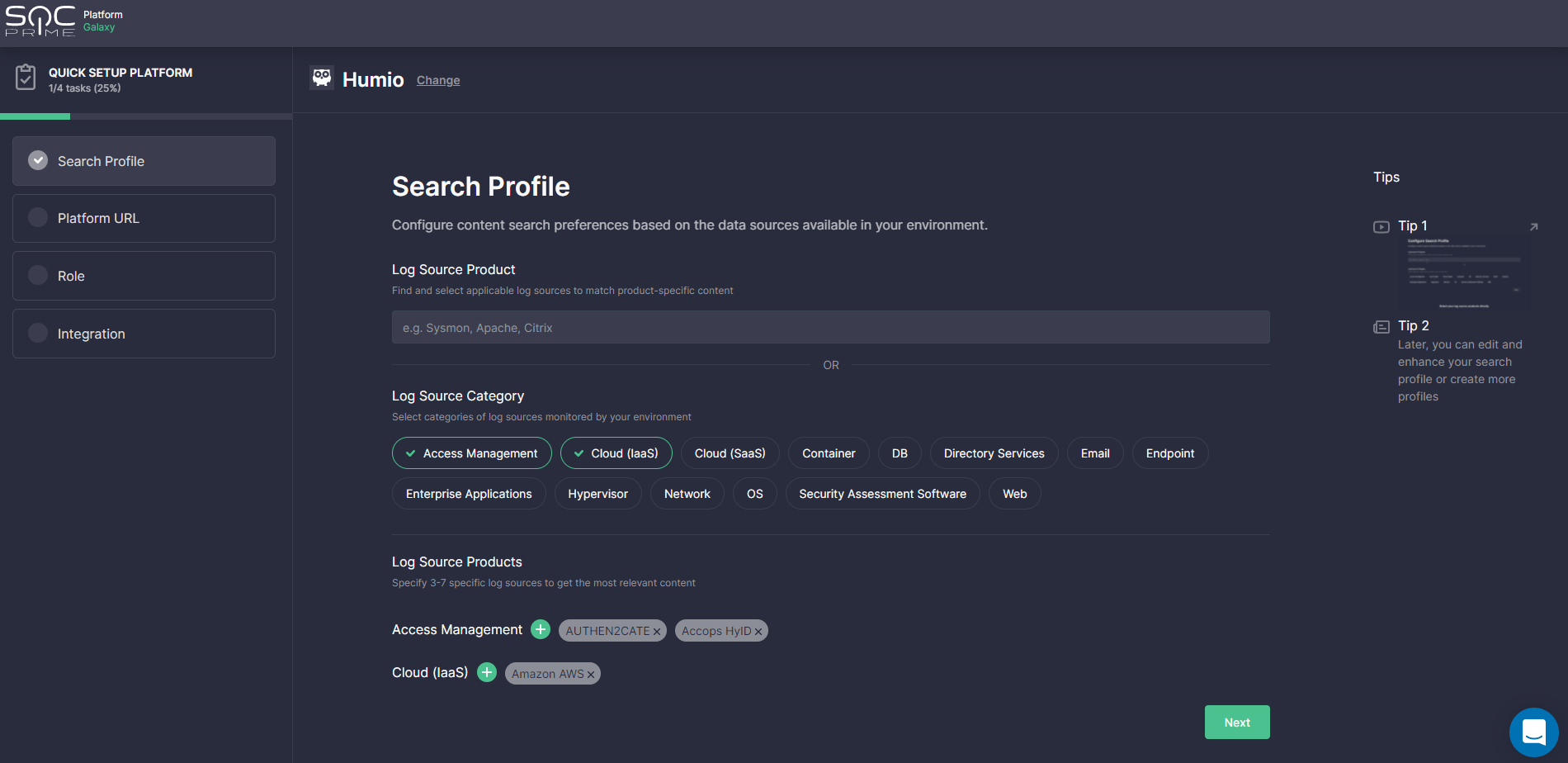

Neue Benutzer der SOC Prime Plattform werden aufgefordert, einen einmaligen geführten Einrichtungsprozess mit dem Einrichtungsassistent zu durchlaufen, der darauf ausgelegt ist, die Plattform-Erfahrung an die organisationsspezifische Umgebung anzupassen. Diese maßgeschneiderte Einrichtung soll die Bedrohungserkennungsfähigkeiten und die Geschwindigkeit der Bedrohungsjagd steigern und sofortigen Mehrwert aus der Lösung von SOC Prime erzielen.

Aktuelle Abonnenten von SOC Prime werden ebenfalls aufgefordert, fehlende Einstellungen auszufüllen, um die Plattformerfahrung ihren Sicherheitsbedürfnissen anzupassen und sofort ihre Bedrohungserkennungs- und Jagderfahrungen zu maximieren. Um zu beginnen, klicken Sie auf Assistent öffnen aus der Benachrichtigung, die oben auf jeder Seite erscheint, und fahren Sie mit den Einstellungen fort.

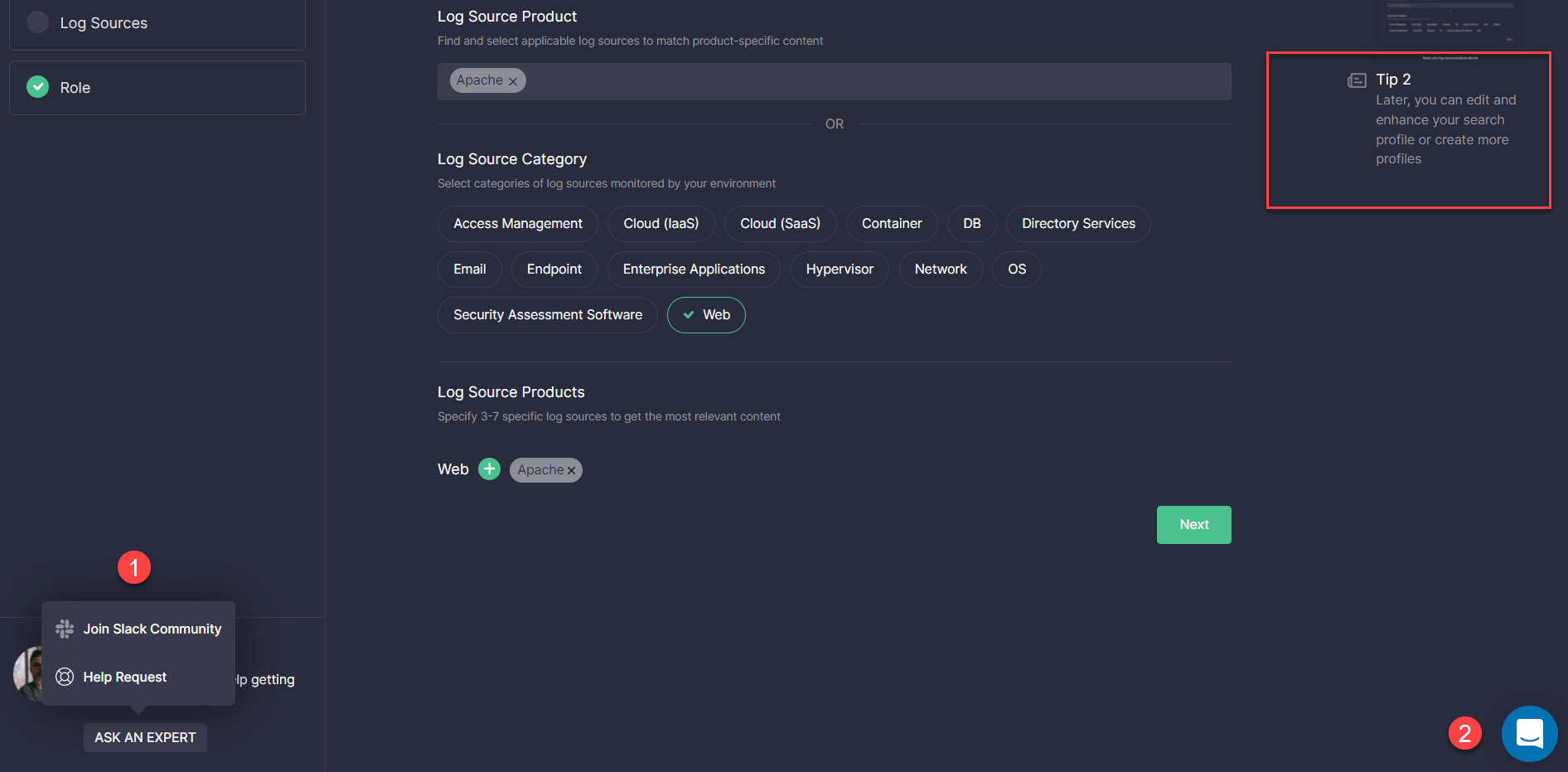

Während des gesamten Einrichtungsverfahrens können Humio-Kunden kurze Video-Tutorials im Tipps -Abschnitt auf der rechten Seite ansehen, die darauf ausgelegt sind, den Einrichtungsprozess zu vereinfachen. Alternativ können sie auf eine der folgenden Weisen um Hilfe bitten:

- Wenden Sie sich an die Experten der Slack-Community über einen Slack-Kanal oder senden Sie eine Hilfeanfrage

- Fordern Sie sofort Unterstützung über den Intercom-Chat an und treten Sie mit den Experten von SOC Prime in Kontakt

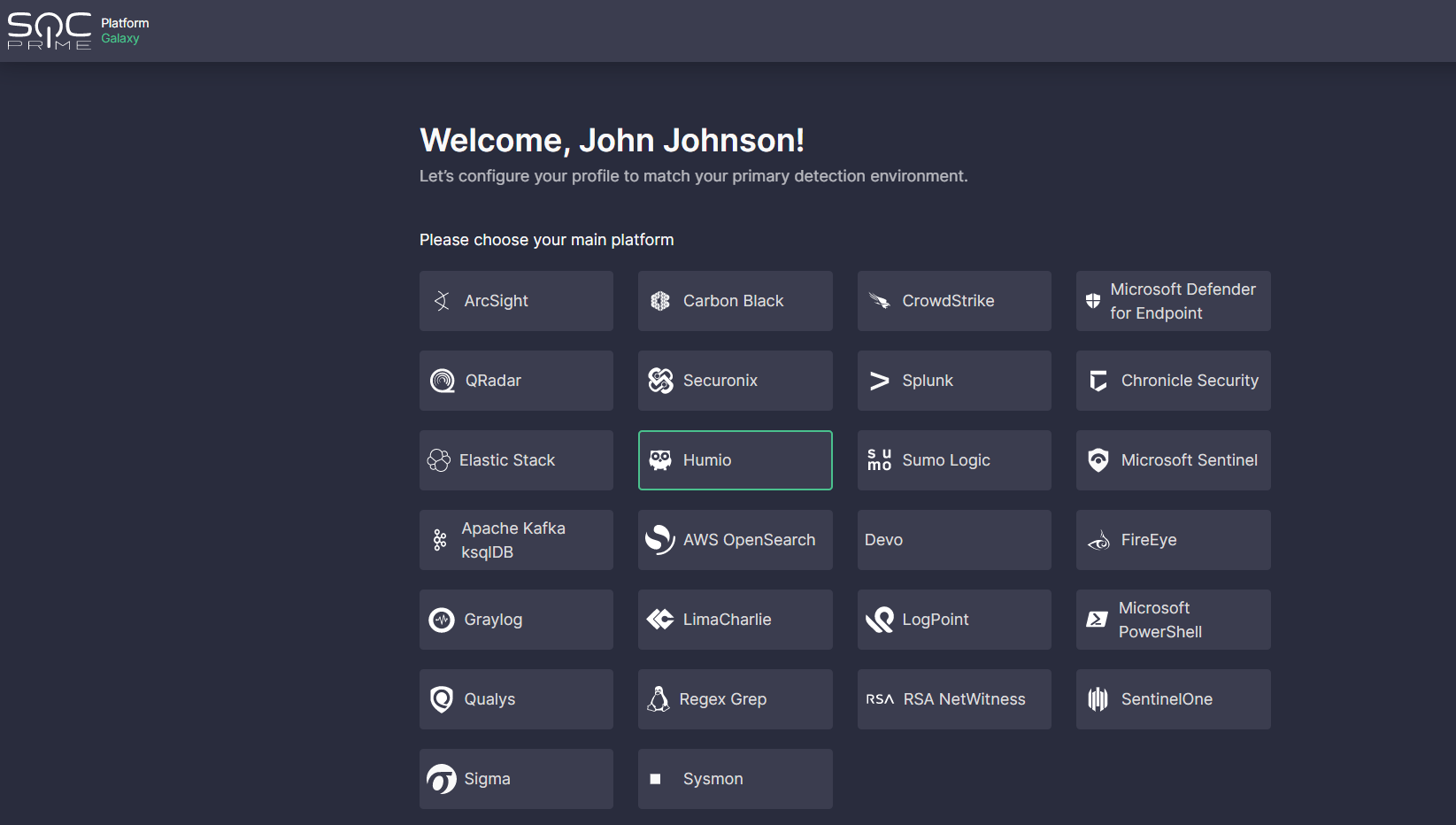

Für Humio-Benutzer umfasst der Einrichtungsprozess die folgenden fünf Schritte:

- Wählen Sie die Humio Plattform aus der Liste der vordefinierten Optionen aus.

-

Richten Sie das Onboarding-Suchprofil ein, um die Erkennungsinhaltsuche auf die Datenquellen abzustimmen, die für Ihre Humio-Umgebung relevant sind. Hier können Sie direkt aus der Liste der vordefinierten Optionen eine Reihe von Logquellenprodukten auswählen oder zuerst eine Kategorie wählen und dann die dazugehörigen Produkte. Klicken Sie auf Weiter , sobald mindestens ein Logquellenprodukt bereitgestellt wurde.

Bitte beachten Sie, dass dieses Suchprofil, sobald es eingerichtet ist, auf den Erweiterte Suche Seite, MITRE ATT&CK® Abdeckungund Logquellenabdeckung -Dashboard angewendet werden kann, um Ihre Inhaltssuche an die tatsächlichen Umgebungsanforderungen anzupassen.

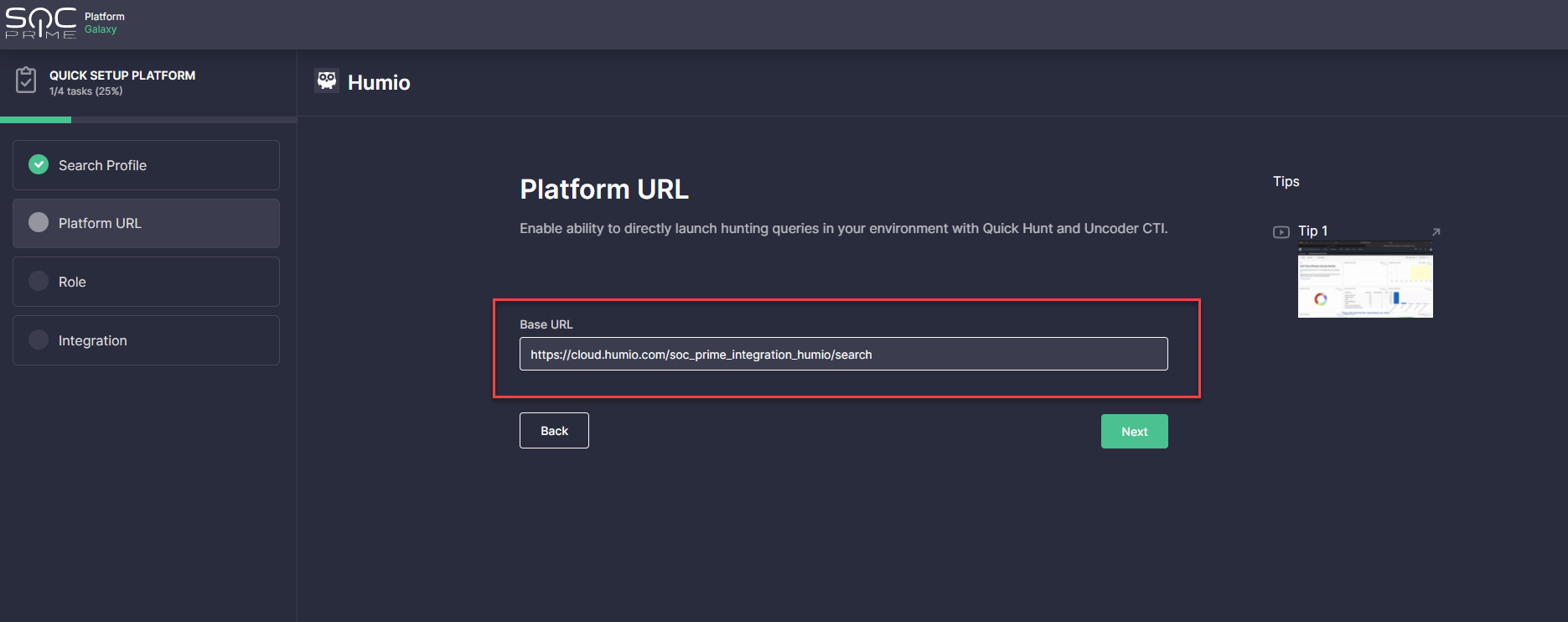

- Geben Sie eine Plattform-URL ein, um Ihre Jagdumgebung einzurichten. Diese Einstellungen sind erforderlich, um sofort Suchabfragen in Ihrem Humio-Cloud-Instance mit den Quick Hunt und Uncoder CTI Modulen von SOC Prime ausführen zu können. Melden Sie sich bei Ihrem Humio Cloud-Instancean, kopieren Sie den Link zum Repository, das Sie für die Integration verwenden möchten, und fügen Sie es in das Basis-URL Feld des Einrichtungsassistenten ein.

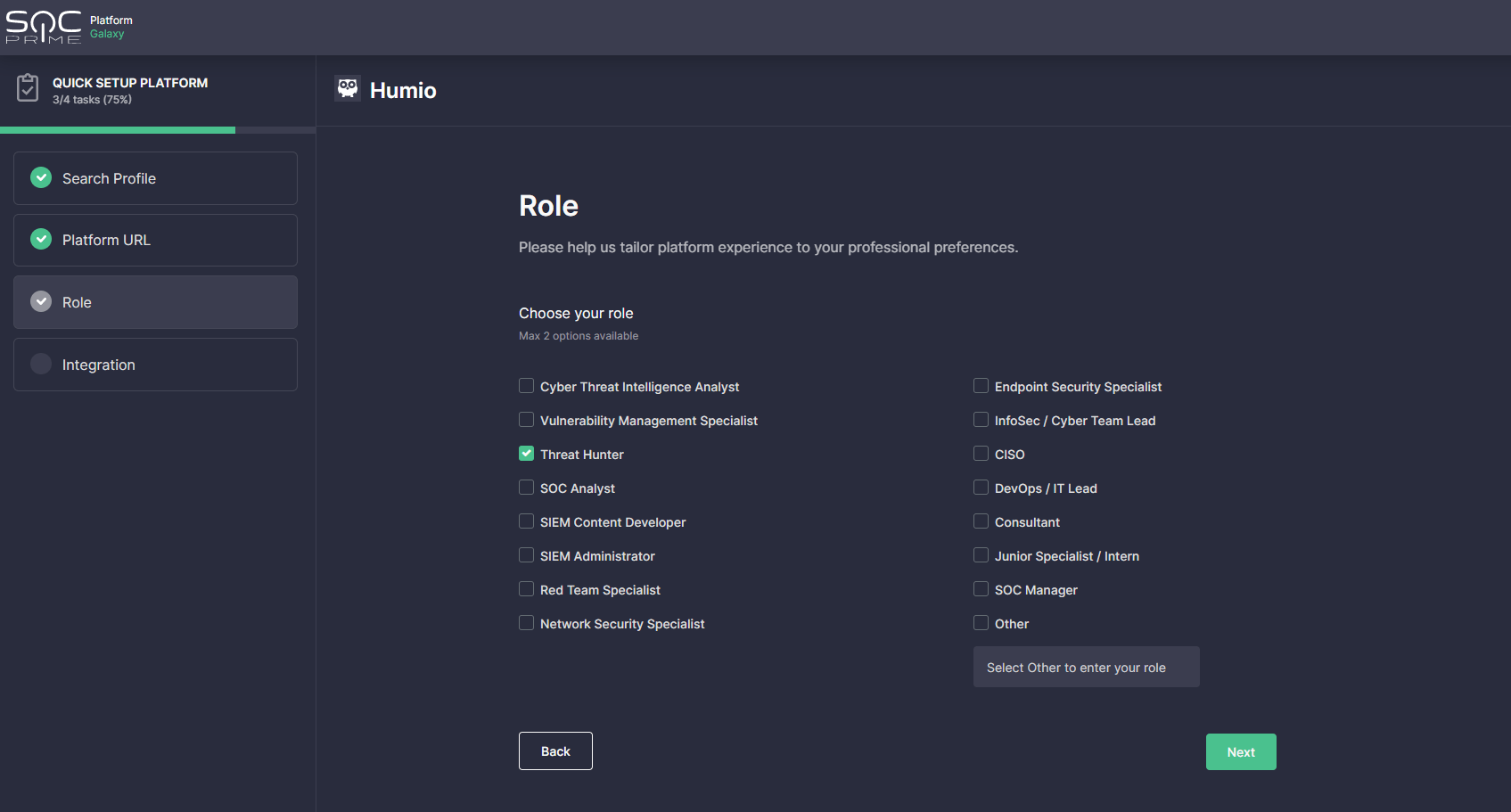

- Optional können Sie die Berufsrolle auswählen, um die am stärksten personalisierte Plattform-Erfahrung zu erhalten. Sicherheitsexperten können höchstens zwei Optionen auswählen oder eine andere Rolle im Andere -Feld angeben.

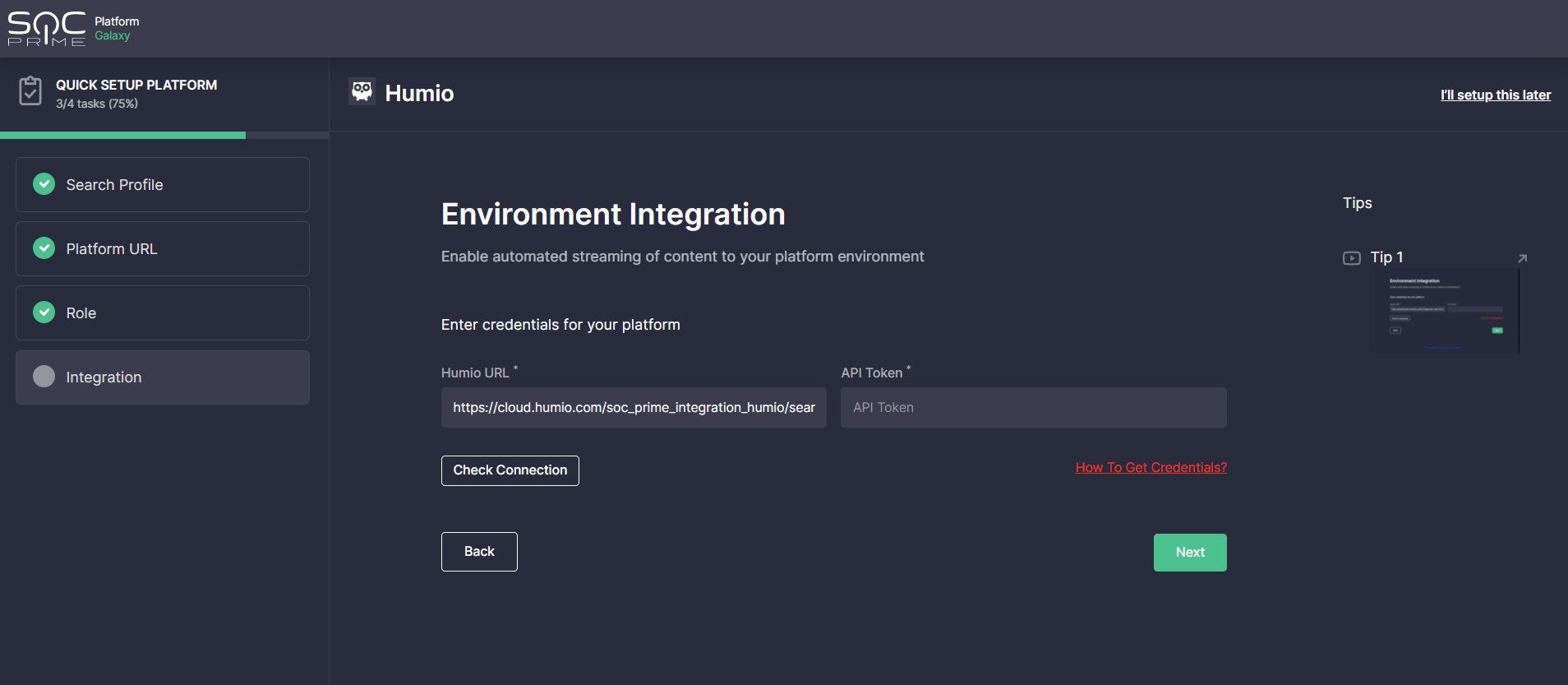

-

Richten Sie die Umgebungsintegration — ein, die vollständige API-Konfiguration mit Ihrer Zielumgebung, um automatisiertes Streaming der Erkennungslogik an Ihre Humio-Cloud-Instanz zu ermöglichen. Nachdem Sie die Plattform-URL Einstellungen in Schritt 3 abgeschlossen haben, wird Ihre Humio-Basis-URL automatisch in das entsprechende Feld übertragen.

Um ein API-Token zu erhalten, gehen Sie zu Ihrer Humio-Cloud-Instanz und klicken Sie auf Verwalten Sie Ihr Konto , das mit dem Repository verknüpft ist, das Sie für die Integration verwenden möchten. Wählen Sie dann API-Token aus den Kontoeinstellungen aus und klicken Sie auf die Neues API-Token generieren -Taste. In dem daraufhin angezeigten Popup klicken Sie auf die Token erneuern -Taste, kopieren das neu generierte Token und fügen es in das API-Token Feld des SOC Prime-Einrichtungsassistenten ein.

Nach der Konfiguration klicken Sie auf die Verbindung prüfen -Taste. Wenn die Verbindung erfolgreich ist, haben Sie die Humio-Integration abgeschlossen und können die volle Leistungsfähigkeit der Plattform von SOC Prime freisetzen.

Suchen Sie nach Bedrohungen und setzen Sie Erkennungen mit einem Klick auf Ihre Humio-Instanz ein

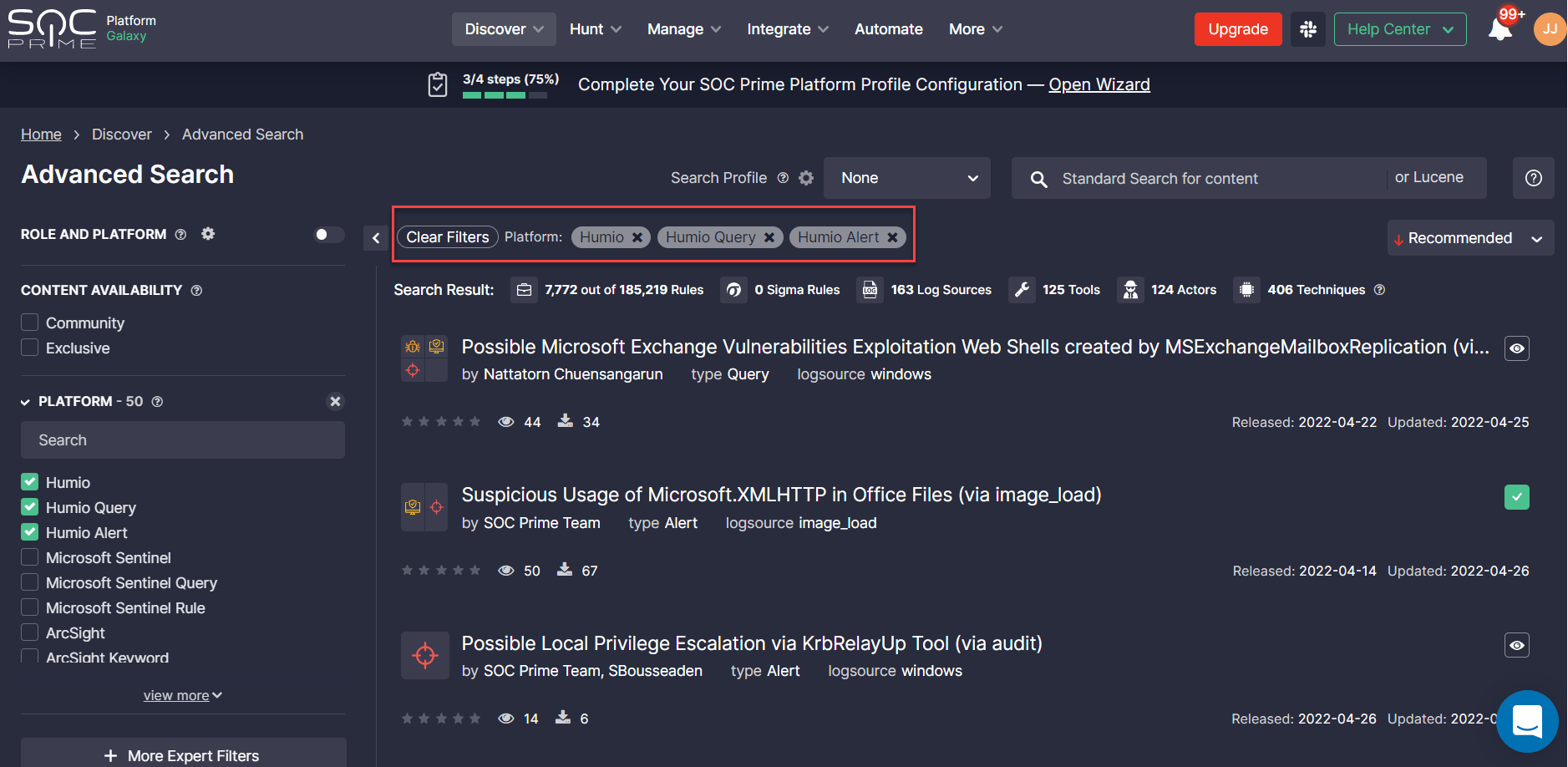

Um die gesamte Sammlung von Humio-Erkennungsregeln zu erreichen, wählen Sie Entdecken > Erweiterte Suche nachdem Sie sich bei der SOC Prime-Plattform angemeldet haben. Sicherheitsexperten können Inhalte nach der Humio Plattform oder nach Humio-spezifischen Inhaltstypen filtern — Warnungen or Abfragen. Nachdem Sie angewendet wurden, gehen Sie zur Inhaltsseite, um den Erkennungscode zu erreichen, der in das cloud-native Language-Format von Humio konvertierbar ist.

Bitte beachten Sie, dass die Regelquellcode-Seite nach der Einrichtung der Einrichtungsassistent für Ihre Humio-Umgebung automatisch im entsprechenden Plattformformat angezeigt wird. Es ist nicht erforderlich, Inhalte vorab nach der Humio-Plattform zu filtern.

Je nach ausgewähltem Inhaltstyp können Sie eine der folgenden automatisierten Erkennungsfunktionen auswählen, die an Ihre Humio-Umgebung angepasst sind*:

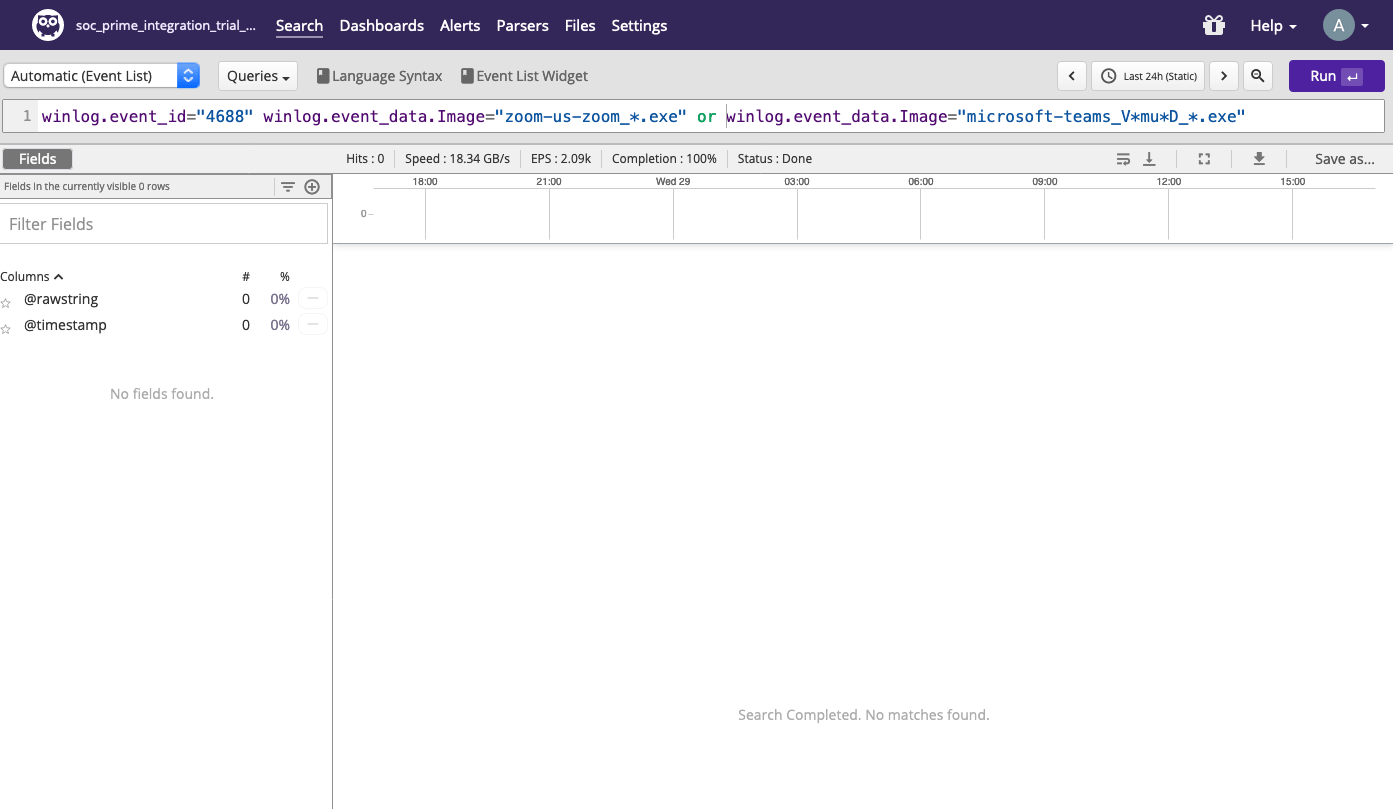

- Suchen Sie sofort nach Bedrohungen mit Humio-Abfragen, indem Sie auf die Suche in Humio -Taste klicken.

- Automatisieren Sie den Einsatz von Humio-Warnungen über die Einsatz in Humio -Taste.

*Diese Aktionen sind nach Abschluss der Umgebungsintegration Einrichtung in Schritt 5 des Einrichtungsassistent. Sowohl für automatisierte Such- als auch für Bereitstellungsaktionen müssen Sie eine der vordefinierten Umgebungen auswählen.

Alternativ können Sie den Quellcode manuell über die In die Zwischenablage kopieren Taste kopieren und dann die Humio-Abfrage oder -Warnung in Ihre Cloud-Umgebung einfügen und die Erkennungsregel ausführen.

Streamen Sie kontinuierlich Echtzeit-Erkennungsalgorithmen direkt in Ihre Humio-Instanz

Teams können Humio-Warnungen automatisch direkt in ihre cloud-native Umgebung über das Modul Continuous Content Management (CCM) streamen, das unter der Automatisieren Kategorie der SOC Prime-Plattform verfügbar ist. Diese Funktionalität, die von der Humio-API unterstützt wird, ermöglicht es Organisationen, sowohl aufkommende Bedrohungen als auch strategische Erkennungsziele im Blick zu behalten, ohne Inhalte manuell auf der SOC Prime-Plattform suchen oder herunterladen zu müssen.

Bitte beachten Sie, dass Humio-Kunden, bevor sie das CCM-Modul nutzen, API-Zugriff auf ihr Humio-Abonnement aktiviert haben sollten, der in Schritt 5 der vorkonfiguriert werden kann Einrichtungsassistent.

SOC Prime-Benutzer können die folgenden CCM-Funktionen nutzen:

-

Erzeugen und verwalten Sie Inhaltslisten dynamisch, um Humio-Warnungen aus diesen Listen in die cloud-Instanz zu ziehen:

-

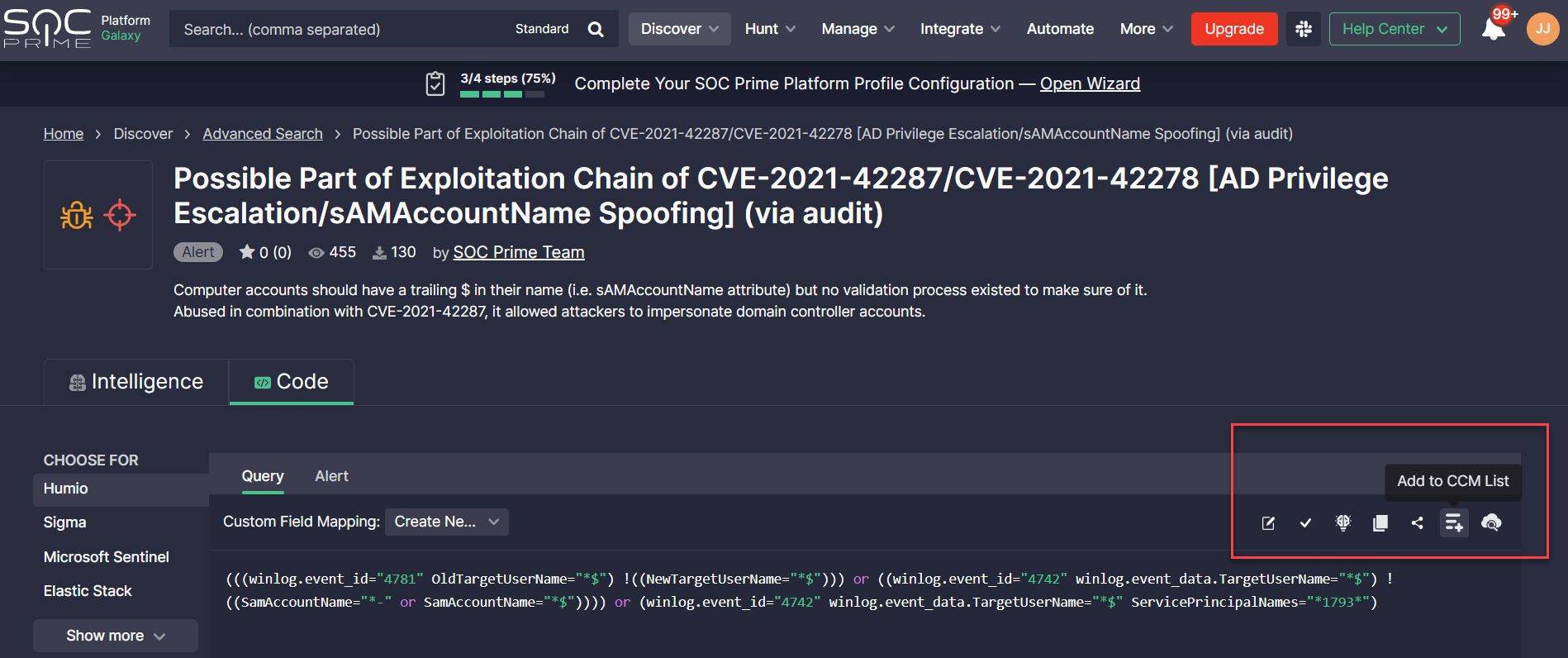

Statische Listen mit ausgewählten Inhalten. Ausgewählte Inhaltselemente können manuell durch Klicken auf die Zur CCM-Liste hinzufügen Taste auf der Code Registerkarte

-

Dynamische Listen , um automatisch die neuesten und kürzlich aktualisierten Humio-Warnungen zu füllen, die den vorkonfigurierten Filterbedingungen zugeordnet sind. Um die dynamische Inhaltsliste an das Humio-Format anzupassen, klicken Sie im Formular Listenkonfiguration auf Erweiterte Filter > Inhaltsplattform, und wählen Sie Humio-Warnung aus der Liste der vordefinierten Optionen aus.

- Inventarlisten to , um benutzerdefinierte Inhaltsversionen über mehrere Humio-Instanzen hinweg zu ändern und bereitzustellen.

-

Statische Listen mit ausgewählten Inhalten. Ausgewählte Inhaltselemente können manuell durch Klicken auf die Zur CCM-Liste hinzufügen Taste auf der Code Registerkarte

- Führen Sie flexibel geplante Aufgaben aus, um automatisch Erkennungsalgorithmen aus bestimmten Inhaltslisten abzurufen, die an die vorkonfigurierte Humio-Umgebung gebunden sind. Standardmäßig verwenden die Aufgaben das Standardprofil für benutzerdefinierte Feldzuordnungen, das auf der vorkonfigurierten Logquelle basiert, die für solche Bereitstellungen anwendbar ist. Hier you finden Sie die Details zur Einrichtung des logquellenbasierten Profils für benutzerdefinierte Feldzuordnungen.

- Verwalten Sie das gesamte Erkennungsinhaltsinventar von einem einzigen Ort aus mit der Möglichkeit, Regeln im Handumdrehen zu aktualisieren und dann die Änderungen direkt in die Humio-Umgebung bereitzustellen. Auf der Inventar -Seite können Teams auch den Bereitstellungsstatus, den Autor und die Quelle der Inhalte, das Bereitstellungsdatum und andere Details zu Erkennungsbereitstellungen verfolgen.

- Durchsuchen Sie die gesamte Protokollierungshistorie von automatisierten und manuellen Inhaltsbereitstellungen zusammen mit Bestandsänderungen. Auf der Verlauf -Seite können sich Sicherheitsingenieure auch mit den Bereitstellungsproblemen für alle Humio-Warnungen beschäftigen, um eine bessere Sichtbarkeit zu erzielen.

- Passen Sie Bereitstellungen an, um Erkennungslogik an Ihre Umgebung und Prozesse anzupassen und große Mengen von Fehlalarmen über Voreinstellungen and Filter.

zu vermeiden, um mehr Einblicke in die automatisierten Inhaltsverwaltungsfunktionen zu gewinnen, lesen Sie bitte in den dedizierten Blog-Artikel.

Vereinfachung der Bedrohungsjagdoperationen

Nach der Konfiguration der Jagdumgebung in Schritt 3 des Einrichtungsprozesseskönnen Humio-Kunden die Jagdtools von SOC Prime nutzen, um Bedrohungen schneller und einfacher als je zuvor zu suchen.

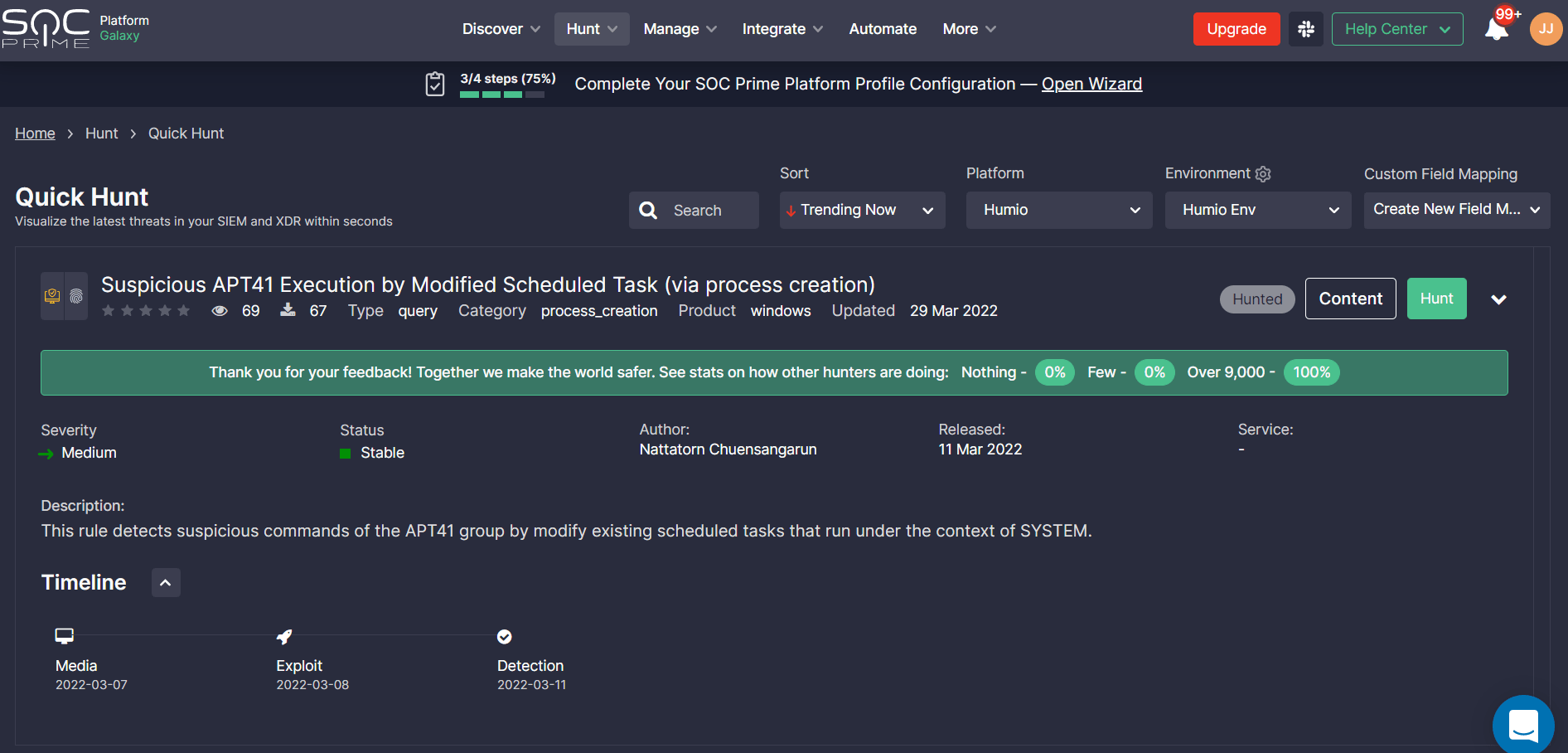

Quick Hunt ermöglicht es Teams, einfach zu jagen, ohne eine Expertenhintergrund im Feld zu haben. Um zu beginnen, wählen Sie Jagd > Quick Hunt und durchsuchen Sie die Abfrageliste, die standardmäßig nach den meistgefragten Erkennungen sortiert ist. Ihre Humio-Plattform wird sofort zusammen mit der vorkonfigurierten Umgebung gemäß den Einrichtungsoptionen vorausgewählt. Zusätzlich können Sie auch ein bestehendes Profil zur benutzerdefinierten Feldzuordnung auswählen oder ein neues für die Jagd auf nicht standardmäßige Logdaten einrichten. Bitte beachten Sie den dedizierten Artikelsegment zur Konfiguration des logquellenbasierten Profils für benutzerdefinierte Feldzuordnungen.

Stellen Sie sicher, dass Sie in Humio Cloud eingeloggt sind, bevor Sie eine Quick Hunt-Session starten.

Klicken Sie auf Jagdsitzung , um eine ausgewählte Abfrage direkt in Ihrer Humio-Umgebung auszuführen und dann Feedback mit Ihren Kollegen bezüglich Ihrer Jagderfahrungen zu teilen. Die Bereitstellung von Feedback trägt zur kollektiven globalen Expertise bei, die durch die Plattform von SOC Prime ermöglicht wird, und hilft, die Jagd effizienter zu gestalten und gleichzeitig die Qualität und das Volumen der Erkennungsinhalte kontinuierlich zu verbessern.

Uncoder CTI ist darauf ausgelegt, die IOC-basierte Bedrohungssuche zu beschleunigen und ermöglicht die sofortige Generierung von IOC-Abfragen, die auf die organisationsspezifischen Umgebungsbedürfnisse abgestimmt sind.

Bitte beachten Sie, dass Humio nach Konfiguration der plattformspezifischen EinrichtungsassistentKonfiguration automatisch als Jagdumgebung für Uncoder CTI-Sessions ausgewählt wird.

Humio-Benutzer können innerhalb weniger Klicks mit Uncoder CTI jagen:

- Fügen Sie IOCs direkt in das Panel auf der linken Seite ein oder importieren Sie die entsprechende CSV-, JSON- oder TXT-Datei.

- Passen Sie die zu generierende Abfrage an: Wählen Sie IOCs, geben Sie ein IOC-Feldzuordnungsprofil an, das nicht das Standardprofil ist (falls erforderlich), legen Sie die Anzahl der IOCs pro Abfrage fest und fügen Sie Ausnahmen hinzu. Hash-Typen werden basierend auf den bereitgestellten IOCs automatisch übernommen.

- Klicken Sie auf die Generieren Taste, um eine benutzerdefinierte IOC-Abfrage zu erhalten.

- Wählen Sie, ob Sie die Abfrage kopieren möchten, und fügen Sie sie in Ihre Umgebung ein oder klicken Sie auf die Suche in Ihrer Umgebung Taste, um die generierte Abfrage automatisch in Humio auszuführen.

Bemerkenswerterweise können SOC Prime-Benutzer Uncoder CTI kostenlos nutzen bis zum 25. Mai 2022.

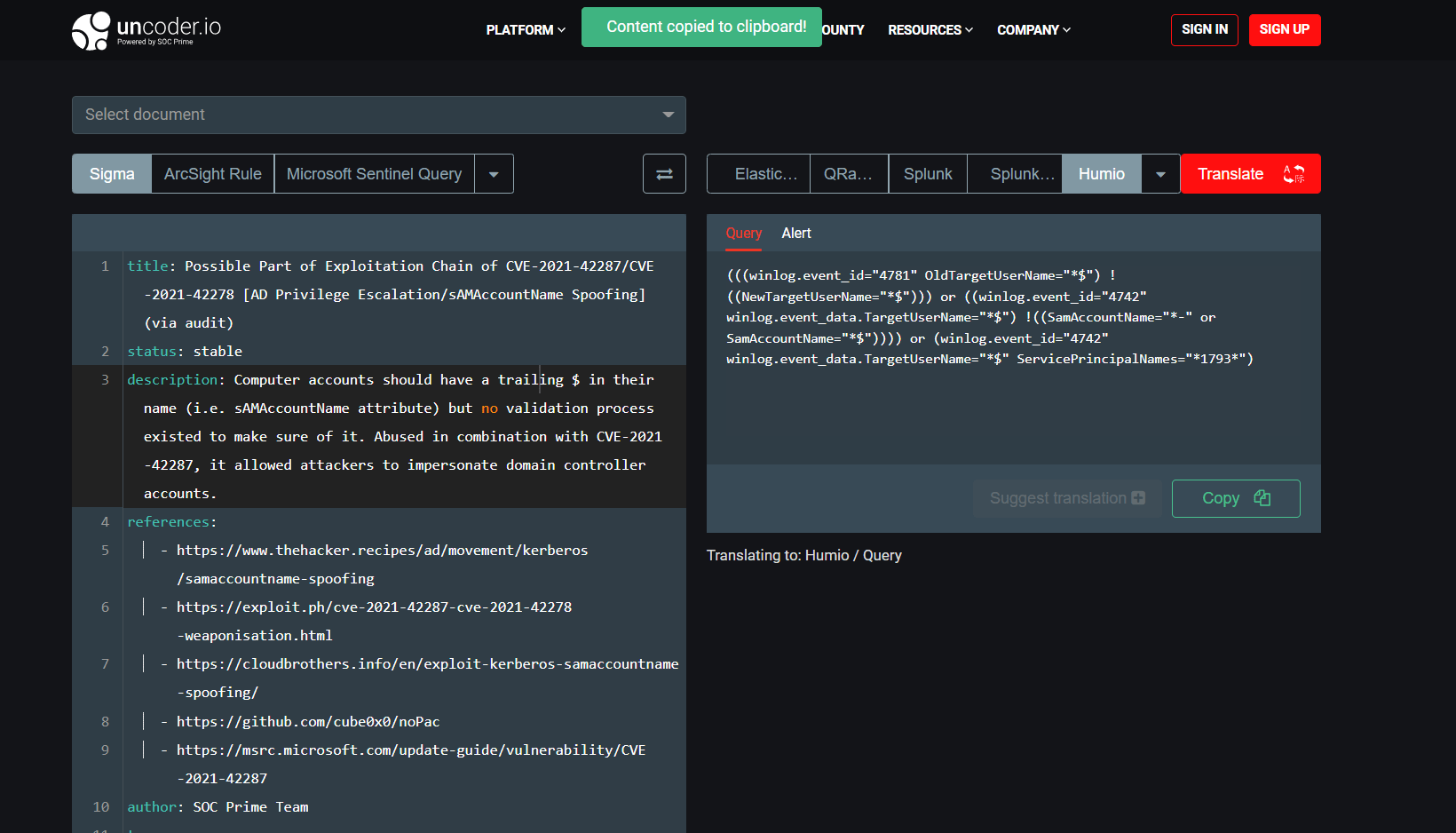

Konvertieren Sie Sigma-Regeln in Humio-Warnungen und -Abfragen über Uncoder.IO

Uncoder.IO ist eine Online-Übersetzungsmaschine, die darauf abzielt, die Grenzen eines einzelnen Tools für die Jagd und Erkennung von Bedrohungen zu überwinden, das ermöglicht, Sigma-basierte Erkennungen in über 25 SIEM-, EDR- und XDR-Formate zu konvertieren. Um Sigma-Regeln automatisch ins Humio-Format zu übersetzen, führen Sie bitte die folgenden Schritte aus:

- Wählen Sie Sigma als Eingabe-Abfragesprache im Panel auf der linken Seite.

- Fügen Sie den Sigma-Regelquellcode ein oder wählen Sie das relevante Dokument aus der Dropdown-Liste aus.

- Wählen Sie Humio als Zielsprache im Panel auf der rechten Seite.

- Wählen Sie das Ziel-Humio-Format – Warnung oder Abfrage.

- Klicken Sie auf die Übersetzen -Taste.

- Klicken Sie auf die Kopieren -Taste und fügen Sie den Erkennungscode in Ihre Humio-Umgebung ein.

Treten Sie SOC Primes Detection as Code Plattform bei, um von der Macht der globalen Branchenzusammenarbeit zu profitieren, die Teams dabei unterstützt, mit dem ständig zunehmenden Angriffsvolumen Schritt zu halten und proaktiv gegen komplexe und kontinuierlich wachsende digitale Bedrohungen zu verteidigen. Indem sie sich die kollektive Expertise der weltweit größten und ständig erweiterten Bibliothek für Erkennungsinhalte zu Nutze machen, können Organisationen die Herausforderung lösen, ein kontinuierliches Volumen an maßgeschneiderten Inhalten zu erstellen, die ihrer einzigartigen SOC-Einsatzumgebung entsprechen.. Einzelne Forscher werden ebenfalls ermutigt, den Reihen der kollaborativen Cyberabwehr beizutreten, indem sie ihre Erkennungsinhalte teilen und für ihre Beiträge entschädigt werden.