Was sind IOCs und welche Rolle spielen sie in der Cybersicherheit?

In Cybersicherheitsoperationen dienen Indikatoren für Kompromittierung — wie IP-Adressen, Datei-Hashes, Domains und URLs — als entscheidende forensische Beweise, um bösartige Aktivitäten im Netzwerk der Organisation zu identifizieren. Diese Artefakte sind unerlässlich, um Sicherheitsteams in die Lage zu versetzen, potenzielle Cyberbedrohungen zu erkennen.

Um effektive IOCs zu nutzen, sollten Teams zuverlässige und aktuelle Kanäle nutzen, um sicherzustellen, dass die bereitgestellten Informationen es ihnen ermöglichen, die neuesten Taktiken, Techniken und Verfahren (TTPs) zu erkennen, die von Bedrohungsakteuren eingesetzt werden. Verschiedene Sicherheitsteams verwenden unterschiedliche Quellen für IOCs, und dies sind die häufigsten:

Open-Source-Intelligence (OSINT) Ressourcen wie Virus Total, abuse.ch und AlienVault OTX, bieten öffentlich verfügbare IOCs, die von Sicherheitsforschern, Regierungsberichten und Community-Plattformen gesammelt werden.

Bedrohungsinformations-Feeds und Plattformen von Anbietern wie Recorded Future, FireEye und CrowdStrike aggregieren und kuratieren IOCs aus globalen Datenquellen wie Malware-Analysen, Angriffsdaten und Darknet-Überwachung.

Industrie- und Austauschgemeinschaftenwie Informationsaustausch- und Analysezentren (ISACs) oder die Cyber Threat Alliance ermöglichen es Teilnehmern, IOCs in Echtzeit zu teilen, wodurch die Reaktionsgeschwindigkeit auf branchenspezifische Bedrohungen erhöht wird.

Vorfallsreaktion und forensische Untersuchungen liefern IOCs, die durch Log-Analyse, Malware-Reverse-Engineering und Netzwerkforensik identifiziert werden und Kontext zu spezifischen Angriffen hinzufügen. Solche Informationen wie Datei-Hashes von bösartigen Ausführungsdateien oder IP-Adressen von Command-and-Control-Servern werden dokumentiert und oft geteilt, um ähnliche Angriffe zu verhindern.

Jedoch ist es eine Herausforderung für Cybersicherheitsteams, rohe IOCs in umsetzbare Erkenntnisse zu verwandeln, indem sie in SIEM-spezifische Abfragen für Bedrohungserkennung und Bedrohungsjagd konvertiert werden. Da jedes SIEM-System eine einzigartige Abfragesprache und Datenstruktur erfordert, ist die manuelle Übersetzung von IOCs ein ressourcenintensiver und fehleranfälliger Prozess, insbesondere für Teams, die mit mehreren Umgebungen und in Situationen hoher Einsatzbereitschaft arbeiten.

Uncoder AI automatisiert diese Umwandlung von IOCs in einsatzbereite SIEM-Abfragen, wodurch sowohl Genauigkeit als auch betriebliche Effizienz gesteigert werden.

Schritt-für-Schritt-Anleitung zur Umwandlung von IOCs mit Uncoder AI

Die Umwandlung von Indikatoren für Kompromittierung in umsetzbare SIEM-Abfragen ist ein entscheidender Schritt in der Operationalisierung von Bedrohungsinformationen für eine schnelle Reaktion. Obwohl IOCs genaue und wertvolle Einblicke bieten, kann die manuelle Umwandlung in Formate, die von verschiedenen Sicherheitslösungen unterstützt werden, die Bedrohungserkennung verlangsamen und das Fehlerrisiko erhöhen. Uncoder AI vereinfacht diesen Prozess, indem es SOC-Analysten, Bedrohungssuchern und Erkennungsingenieuren ermöglicht, IOCs in wenigen Schritten in SIEM-spezifische Abfragen umzuwandeln. Darüber hinaus bietet Uncoder AI umfangreiche Anpassungsoptionen, sodass Teams automatisch SIEM-Abfragen generieren und an ihre spezielle Umgebung oder ihren Technologiestack anpassen können.

Die folgenden Arten von Indikatoren für Kompromittierung werden unterstützt:

- Hash

- Domain

- URL

- IP

- Datei

Umwandlung von IOCs in Splunk-Abfrage

So können Sie IOCs von der Quelle Ihrer Wahl in eine SIEM-Abfrage umwandeln:

- Gehen Sie zu Uncoder AI. Melden Sie sich mit Ihrem SOC Prime Platform-Konto an oder registrieren Sie kostenlos ein Konto mit Ihrer persönlichen oder beruflichen E-Mail-Adresse.

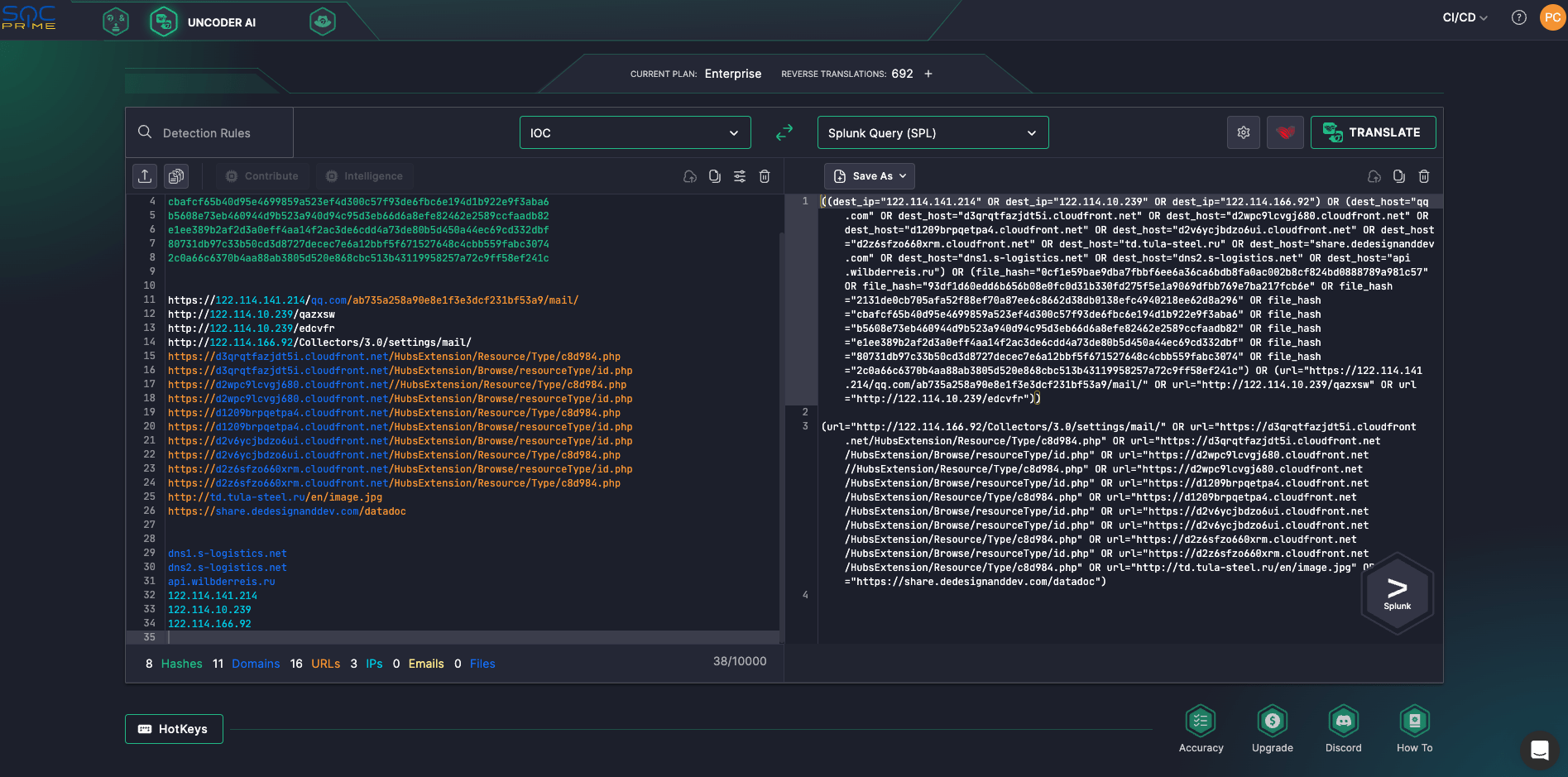

- Kopieren Sie die IOCs aus Ihrer Informationsquelle und fügen Sie sie in das Eingabefeld von Uncoder AI ein.

- Wählen Sie IOC als Ihr zu übersetzendes Format aus, wenn es nicht automatisch identifiziert wurde.

- Wählen Sie Splunk-Abfrage (SPL) als zu übersetzendes Format aus.

- Klicken Sie auf Übersetzen und sehen Sie sich Ihre IOC-Abfrage im Ausgabefeld an.

Alternativ können Sie Uncoder IOverwenden, aber denken Sie daran, dass diese Version nicht alle Funktionen von Uncoder AI bietet.

Anpassung der IOC-Übersetzung mit Uncoder AI

Anpassung ist der Schlüssel bei der Übersetzung von IOCs in SIEM-Abfragen, um die Genauigkeit und Effektivität Ihrer Erkennungsregel zu maximieren. Uncoder AI bietet mehrere Einstellungs- und Anpassungsoptionen, die es Sicherheitsteams ermöglichen, die Bedrohungssuche zu optimieren, während umfangreiche manuelle Anpassungen eliminiert werden.

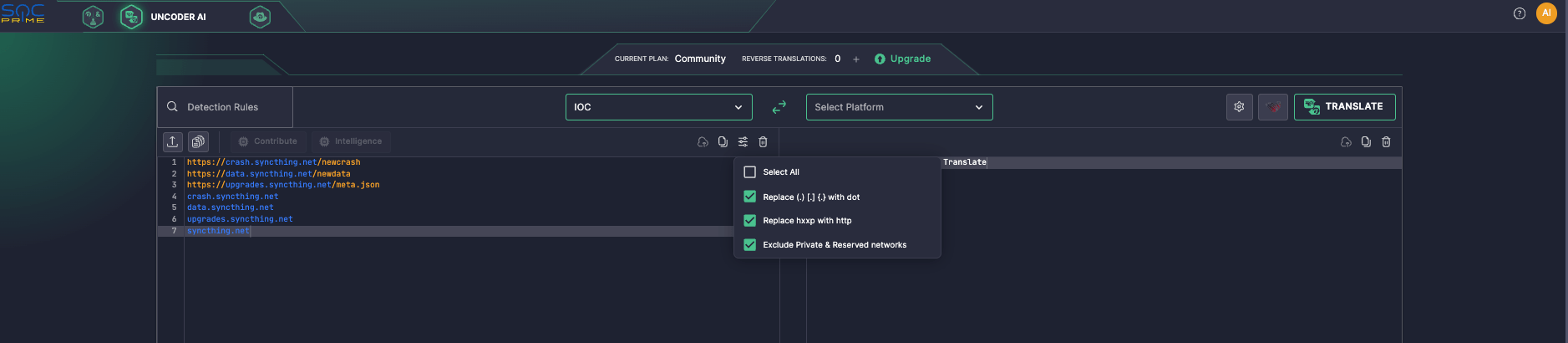

Zusätzliche Parsing-Einstellungen anwenden. Klicken Sie auf das Einstellungssymbol im Eingabefeld, um zu sehen, dass zusätzliche Parsing-Einstellungen standardmäßig aktiviert sind:

- Ersetzen Sie (.) [.] {.} durch Punkt.

- Ersetzen Sie hxxp durch http — diese Einstellung ist nicht case-sensitiv, daher werden hXXp, HXXP, HXXp und hXXP ebenfalls in diesem Fall ersetzt.

- Private & Reservierte Netzwerke ausschließen — private und reservierte IP-Adressen wie 224.0.0.0/4 oder 127.0.0.0/8 werden ignoriert.

Standardmäßig sind alle Optionen aktiviert:

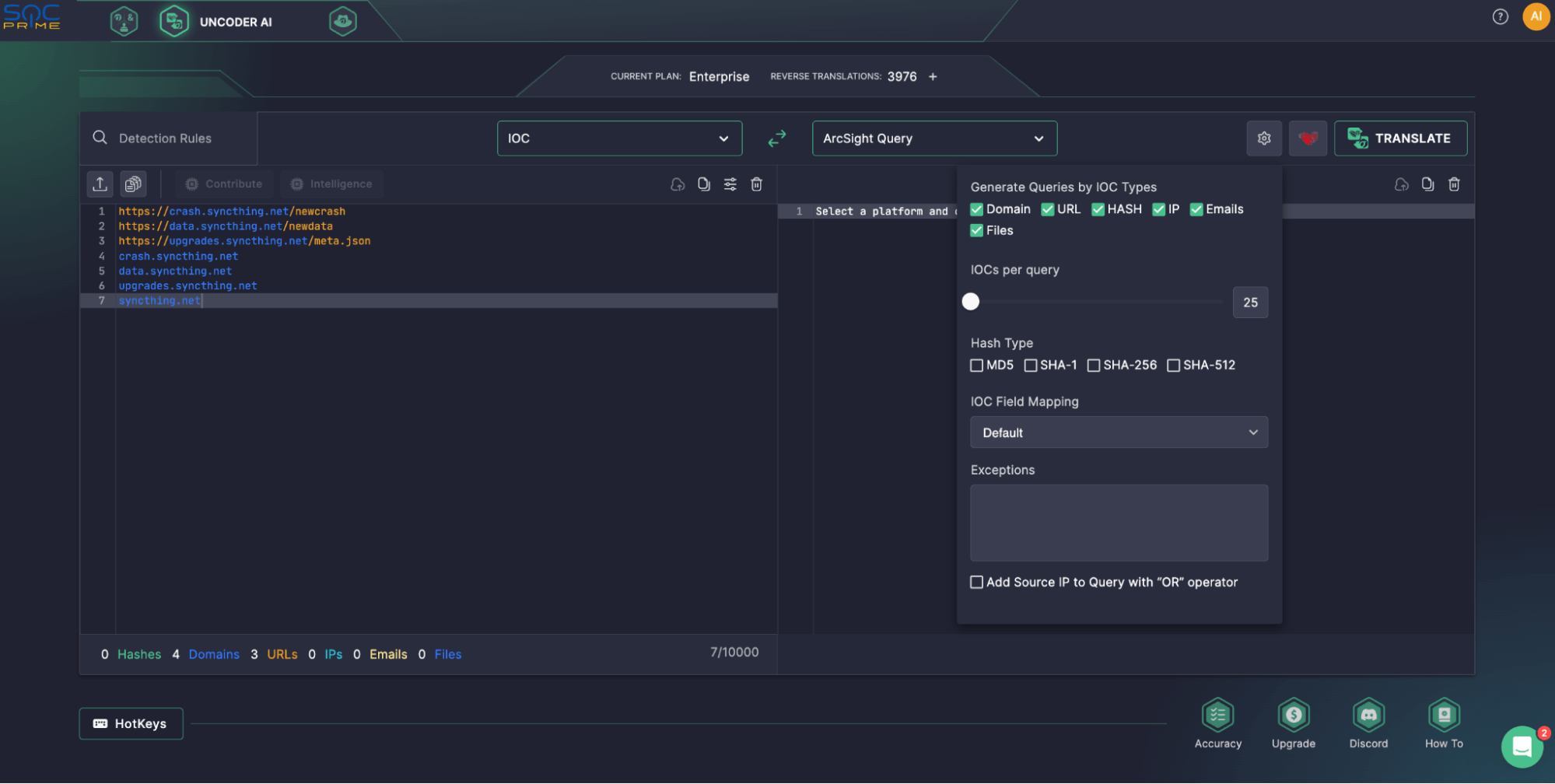

Stimmen Sie Ihre Abfrage fein ab. Hier können Sie auswählen, welche IOC-Typen für Abfragen verwendet werden sollen und die Anzahl der IOCs pro Abfrage festlegen, um die Leistung Ihrer Plattform zu berücksichtigen. Wenn Sie Hash als IOC-Typ aktiviert haben, können Sie auch auswählen, welche Hash-Typen für Abfragen verwendet werden sollen. Darüber hinaus können Sie hier Ausnahmen definieren, indem Sie Hashes, Domains, IPs, E-Mails, Dateien oder URLs (ganz oder nur teilweise) angeben, die Sie von Ihren Abfragen ausschließen möchten.

Richten Sie IOC ein Feldzuordnungsprofile. Verwenden Sie diese Funktion, wenn Ihr Datenschema nicht standardmäßige Feldnamen hat für:

- Ziel-IP

- Quell-IP

- Domain

- URL

- E-Mails

- Dateien

- Md5

- Sha1

- Sha256

- Sha512

Vorteile der Verwendung von Uncoder AI

Die Nutzung von Uncoder AI zur Umwandlung von Indikatoren für Kompromittierung in SIEM-spezifische Abfragen bietet signifikante Vorteile für Cybersicherheitsteams, die eine genaue Bedrohungserkennung suchen, indem ein Teil der täglichen Routine, die traditionell eine manuelle und zeitaufwändige Aufgabe war, rationalisiert wird. Durch die Automatisierung der Übersetzung von IOCs über Formate für verschiedene Sicherheitslösungen hinweg, Uncoder AI können Teams genaue und plattformkompatible Abfragen für verschiedene Sicherheitslösungen erstellen, ohne dass ein tiefes Verständnis der Syntax erforderlich ist.

Uncoder AI ermöglicht es Teams, den manuellen Aufwand von Personal mit spezialisiertem Wissen über SIEM-Abfragesprachen, Formate und Datenstrukturen erheblich zu reduzieren. Diese Effizienz erlaubt es Organisationen, das Reifegradniveau ihrer Sicherheitsoperationen zu erhöhen, indem hochqualifizierte Spezialisten auf strategisch wichtigere Aufgaben wie Bedrohungssuche, fortschrittliche Analyse und langfristige Sicherheitsplanung umverteilt werden, wodurch Uncoder AI zu einem wertvollen Bestandteil jeder proaktiven Bedrohungserkennungsstrategie wird.