Kollaborative Cyberabwehr: Antrieb des Kampfes gegen Bedrohungen jeder Größenordnung

Wie wir alle inzwischen wissen, begann die Russische Föderation am 24. Februar 2022 eine offensive Invasion der Ukraine zu Land, Luft und Wasser. Die Feindseligkeiten dauern nun fast eine Woche an, da russische Panzer in ukrainisches Territorium einmarschieren und ihre Raketen sowohl militärische als auch zivile Ziele im ganzen Land treffen. Die Angriffe haben zu zahlreichen Opfern und zur Zerstörung von Infrastruktur und historischen Schätzen geführt.

Mehrere Cyberangriffe wurden auch von russischen Gegnern gestartet, um die ukrainische IT-Infrastruktur lahmzulegen. Es wird auch erwartet, dass staatlich gesponserte Angriffe gegen die umfangreiche Liste der globalen Unterstützer der Ukraine stattfinden, da viele Nationen, globale Organisationen und Einzelpersonen vereint für die Ukraine stehen, während sie gegen die provozierte russische Aggression kämpft.

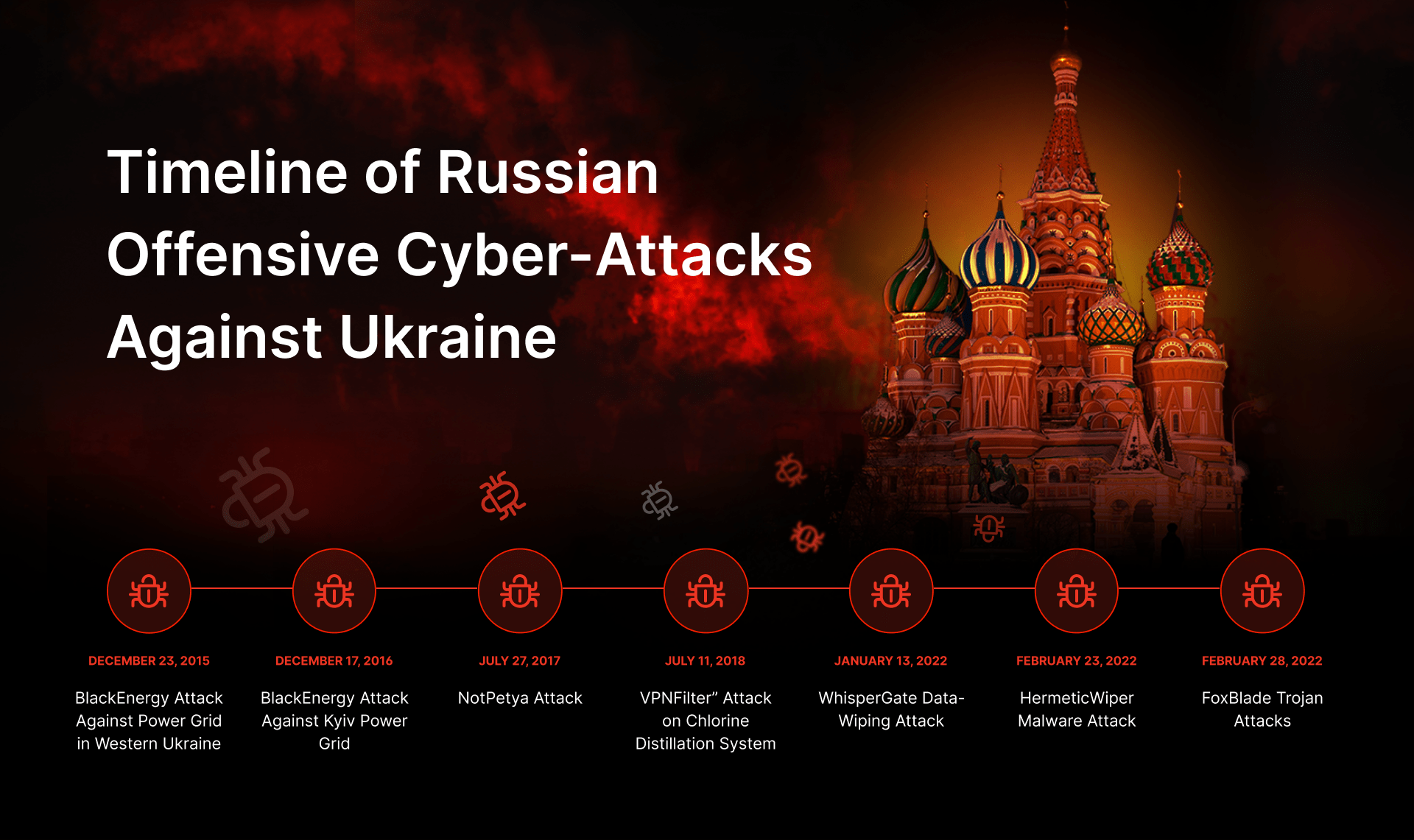

Chronologie des russischen Cyberkriegs

Während die Bodenoffensive durch russische Truppen und Raketen unerwartet war, tobt der Cyberkrieg gegen die Ukraine seit fast einem Jahrzehnt.

Steigende offensive Cyberangriffe gegen die ukrainische Infrastruktur

In den Jahren 2015-2016 wurde das ukrainische Stromnetz wiederholt von der Russland-assoziierten Sandworm APT Gruppe mit der berüchtigten BlackEnergy-Malwareangegriffen. Die Angriffe führten zu massiven Stromausfällen im ganzen Land und stellten den ersten Fall einer Cyberbedrohung dar, die erhebliche Schäden an kritischer Infrastruktur und betrieblichen Anlagen verursachte.

Im Jahr 2017 wurde die berüchtigte NotPetya-Malware erneut von der Sandworm APT-Gruppe eingesetzt, um den ukrainischen Finanzsektor anzugreifen. Dieser Angriff endete schließlich in einer globalen Cyberkrise mit Millionen infizierter Systeme und Schäden in Milliardenhöhe.

Im Jahr 2018 testete Russland ein weiteres destruktives Muster gegen die ukrainische kritische Infrastruktur. Insbesondere VPNFilter-Malware wurde verwendet, um die Auly-Chlordestillationsstation anzugreifen, die flüssiges Chlor an Wasser- und Abwasserbehandlungsanlagen in der Ukraine, Moldawien und Belarus lieferte. Wieder war das Ziel, kritische Infrastruktur zu stören, aber die Angriffsmethode kann auch verwendet werden, um viele andere globale Systeme und Operationen zu zielen.

Die Eskalation der politischen Spannungen zwischen der Ukraine und Russland erreichte ihren Höhepunkt in den Jahren 2021-2022, als die offensiven Cyberoperationen gegen die ukrainische Infrastruktur an Fahrt gewannen. In den Monaten und Wochen vor der großflächigen Invasion im Februar wurden viele ukrainische Websites verunstaltet und offline geschaltet, während mehrere staatliche Infrastrukturkomponenten durch datenlöschende Malware kompromittiert wurden. Diese von Russland unterstützten Cyberangriffe hatten zum Ziel, die Stabilität der ukrainischen Systeme zu untergraben und unter der Zivilbevölkerung Chaos zu stiften.

WhisperGate-Datenlöschangriff

Die umfassende Invasion der Ukraine im Februar wurde zuerst an der Cyberfront gestartet. Die russische Aggression begann tatsächlich am 13. Januar 2022, als ein zerstörerischer Cyberangriff die Ukraine traf und die Online-Infrastruktur der Regierung des Landes lahmlegte. Bis zum 17. Januar 2021 erlebten bis zu 70 Websites aufgrund des Eindringens vorübergehende Leistungsprobleme, darunter das Kabinett, sieben Ministerien, die Schatzkammer, der Nationale Notdienst und die staatlichen Dienstleistungen. Darüber hinaus wurden auch mehrere gemeinnützige Organisationen und große ukrainische IT-Unternehmen Opfer des Angriffs.

Die Experten Analyse von Microsoft ergab, dass eine unbenannte APT-Gruppe die neuartige WhisperGate-Wiper Malware einsetzte, um der Cyberinfrastruktur erheblichen Schaden zuzufügen. Obwohl zunächst die Zuordnung unklar war, bestätigte die Ermittlung durch die US CISA and die UK NCSC, dass WhisperGate höchstwahrscheinlich von russischen regierungsgesponserten Hacker-Kollektiven entwickelt und eingesetzt wurde. Die Untersuchung durch SOC Prime-Experten unterstützt die vorgeschlagene Zuordnung und hat weiter herausgefunden, dass viele TTPs zwischen den WhisperGate-Erstellern und der von der russischen Nation unterstützten Gruppe Sandworm (KillDisk) überlappen. Darüber hinaus beobachteten SOC Prime-Forscher WhisperGate-Muster, die das bösartige Verhalten der berüchtigten NotPetya-Malware widerspiegelten, die erstmals 2017 zur Zerstörung der ukrainischen Infrastruktur eingesetzt wurde.

HermeticWiper-Angriff

Am 23. Februar, einen Tag vor dem Beginn eines umfassenden europäischen Krieges, entdeckte das Microsoft Threat Intelligence Center (MSTIC) einen Russland-verlinkten Cyberangriff auf die digitale Infrastruktur der Ukraine. Ein HermeticWiper-Malware Angriff traf stark die wichtigsten ukrainischen Organisationen. Aktuelle Daten zeigen an, dass auch Finanzinstitute und Regierungsauftragnehmer in Lettland und Litauen betroffen waren. Die Malware, die als HermeticWiper bezeichnet wird, wurde entwickelt, um Daten auf den Zielgeräten und Netzwerken dauerhaft zu löschen oder zu verzerren und ein infiziertes Gerät unbootbar zu machen. Forschungsergebnisse belegen, dass die Muster bereits im Dezember 2021 kompiliert wurden, was darauf hinweist, dass dieser Angriff strategisch und lang geplant war.

FoxBlade-Trojanerangriffe

Ein Microsoft Security Intelligence Beratung identifizierte einen neuartigen FoxBlade-Trojaner, der am 28. Februar 2022 durch die Ukraine fegte. Der von Russland unterstützte Angriff zielte auf ukrainische Zivilisten sowie Organisationen und Firmen in der Banken-, Landwirtschafts-, Energie-, Notfallreaktionsdienste- und humanitären Operationsbranche ab. Die Malware nutzte heimlich kompromittierte Systeme, um verteilte Denial-of-Service (DDoS)-Angriffe zu starten und auch andere bösartige Anwendungen herunterzuladen und auszuführen. FoxBlade-Cyberangriffe zielen darauf ab, kritische Anlagen und Daten zu kompromittieren. Im Gegensatz zu den berüchtigten NotPetya-Angriffen wurde dieses Malware-Paket verwendet, um wichtige Infrastruktursektoren lahmzulegen.

Zeitplan der russischen offensiven Cyberangriffe gegen die ukrainische Infrastruktur

Sicherheitsexperten haben begonnen, zu theoretisieren , dass die Ukraine ein riesiges Testlabor für russische staatliche Hacker ist, um destruktive Malware-Muster und schädliche Techniken zu testen, die möglicherweise für weitere Angriffe gegen andere Nationen genutzt werden könnten. Angesichts der Anzeichen für eine rasche Ausweitung der russischen Aggression könnte der Blick auf einen Cyberkrieg gegen die kritische Infrastruktur anderer Länder nicht die Frage sein, ob, sondern wann.

Globale Reaktion auf kritische Bedrohungen

Es ist auch erwähnenswert, dass die Antwort von anderen bekannten Hacker-Kollektiven wie Anonymous und NB65 kommt. Diese Organisationen haben behauptet, hart im Cyberspace zuzuschlagen, um den Krieg gegen die Ukraine zu stoppen. Ihre Aktionen bisher:

- Deaktivieren des Kontrollzentrums der russischen Raumfahrtagentur ‚Roscosmos‘

- Mehr als 1.500 russische und belarussische Regierungswebsites, staatliche Medien, Banken und Unternehmen offline schalten

- Datenlecks der Russland-verknüpften Conti-Ransomware-Bande

- Einbruch in die Datenbank des russischen Verteidigungsministeriums

- Hacken der Websites der russischen Propagandanewsmedien TASS, Izvestia, Fontanka, RBC und Kommersant

Die Invasion der Ukraine hat eine sofortige und beeindruckende Reaktion ausgelöst von der globalen Cyber-Community. Der ukrainische stellvertretende Ministerpräsident und Minister für digitale Transformation, Mykhailo Fedorov, hat ein freiwilliges Cyberkollektiv gegründet, das über 175.000+ Abonnenten umfasst und was als wesentlicher Teil der IT-Armee der Ukraine betrachtet werden kann. Teilnehmer haben sich an Denial-of-Service-Cyber-Angriffen beteiligt, die auf Websites der russischen Regierung, Banken und Energieunternehmen abzielen. Ab dem 27. Februar zielte die IT-Armee auch auf in Belarus registrierte Websites, die Russland im Cyberkrieg unterstützten.

Der antikrieg-Cyber-Einsatz zur Bekämpfung der russischen Aggression nimmt jeden Tag zu. Es scheint, dass jetzt jeder mit einem Gerät es in eine DDoS-Waffe verwandelt.

Während die ukrainischen Truppen an der Front der russischen Invasion Widerstand leisten, benötigen sie jetzt alle Unterstützung, die sie bekommen können. Weitere Einzelpersonen können sich vereinen, um zu helfen. Im Folgenden sind die Links zu offiziellen Wohltätigkeitsorganisationen aufgeführt, die den ukrainischen Streitkräften, Zivilisten in Kriegsgebieten und verletzten Menschen helfen.

- Besonderes Konto der NBU zur Beschaffung von Geldern für die ukrainischen Streitkräfte

- Komm zurück lebendig NGO-Organisation

- Liste von 30+ Wohltätigkeitsorganisationen zur Unterstützung der Ukraine

Aktuelle und präzise Informationen zum Krieg in der Ukraine sind von den folgenden vertrauenswürdigen Quellen erhältlich:

- Englisch: https://t.me/ukrainenowenglish

- Deutsch: https://t.me/UkraineNowGerman

- Französisch: https://t.me/UkraineNowFrench

- Italienisch: https://t.me/UkraineNowItalian

- Spanisch: https://t.me/UkraineNowSpanish

- Polnisch: https://t.me/UkraineNowPoland

- Tschechisch: https://t.me/ukrainenowczech

- Türkisch: https://t.me/UkraineNowTurkish

Die Macht der kollaborativen Cyberabwehr

In diesen turbulenten Zeiten bietet die Macht der Massenintelligenz und globaler Zusammenarbeit einen Wettbewerbsvorteil gegenüber Angreifern. Kein einzelnes Unternehmen ist in der Lage, eine gleichwertige Ressourcengruppe an Talenten zu mobilisieren, die in der Lage sind, Cyberangriffe dieser Größenordnung standzuhalten. Gemeinsam, unterstützt durch unsere Crowdsourcing-Initiativen und den Open-Source-Standard Sigma, können Organisationen die Cyberabwehr beschleunigen, indem sie Erkennungsinhalte bereitstellen, um neue und innovative Angriffe wie die von Russland eingesetzten zu identifizieren. Nur gemeinsam können wir hoffen, das Böse an allen Fronten zu bekämpfen.

SOC Prime gibt Zugang zur vollständigen Liste der kostenlosen, auf Sigma basierenden Erkennungen frei, um Ihre Infrastruktur gegen von Russland unterstützte digitale Angriffe zu verteidigen. Melden Sie sich an oder loggen Sie sich in die SOC Prime Plattform ein, um sofort nach Bedrohungen in Ihrer Umgebung zu suchen, indem Sie das Quick Hunt-Modul verwenden:

Treten Sie der SOC Prime Plattform bei, um Teil der weltweit größten Gemeinschaft von Cyberverteidigern zu werden und helfen Sie uns, die Bedrohungserkennung weltweit zu transformieren. Cyber-Sicherheitsforscher und Inhaltsbeiträger auf der ganzen Welt sind herzlich eingeladen, zur kollaborativen Cyberabwehr beizutragen indem sie Erkennungsinhalte erstellen, um sich an den Kampf gegen aktuelle und sich entwickelnde Bedrohungen anzuschließen.