Dieser Artikel hebt die ursprüngliche Forschung hervor, die von CERT-UA durchgeführt wurde: https://cert.gov.ua/article/37688

Am 9. März 2022 berichtete das Computer Emergency Response Team der Ukraine (CERT-UA), dass ukrainische Regierungsstellen von einem Cyberangriff mit der Schadsoftware FormBook/XLoader getroffen wurden. Die Schadsoftware wurde verbreitet, wenn der Benutzer einen schädlichen E-Mail-Anhang öffnete.

FormBook und sein jüngerer Nachfolger XLoader sind Informationsdiebe, die als Malware-as-a-Service (MaaS) vertrieben werden. Sie werden verwendet, um Benutzereingaben zu erfassen, Screenshots zu machen und sogar nach Dateien auf dem infizierten Computer zu suchen und mit ihnen zu interagieren.

Ukrainische Regierung von FormBook/XLoader angegriffen: CERT-UA-Forschung

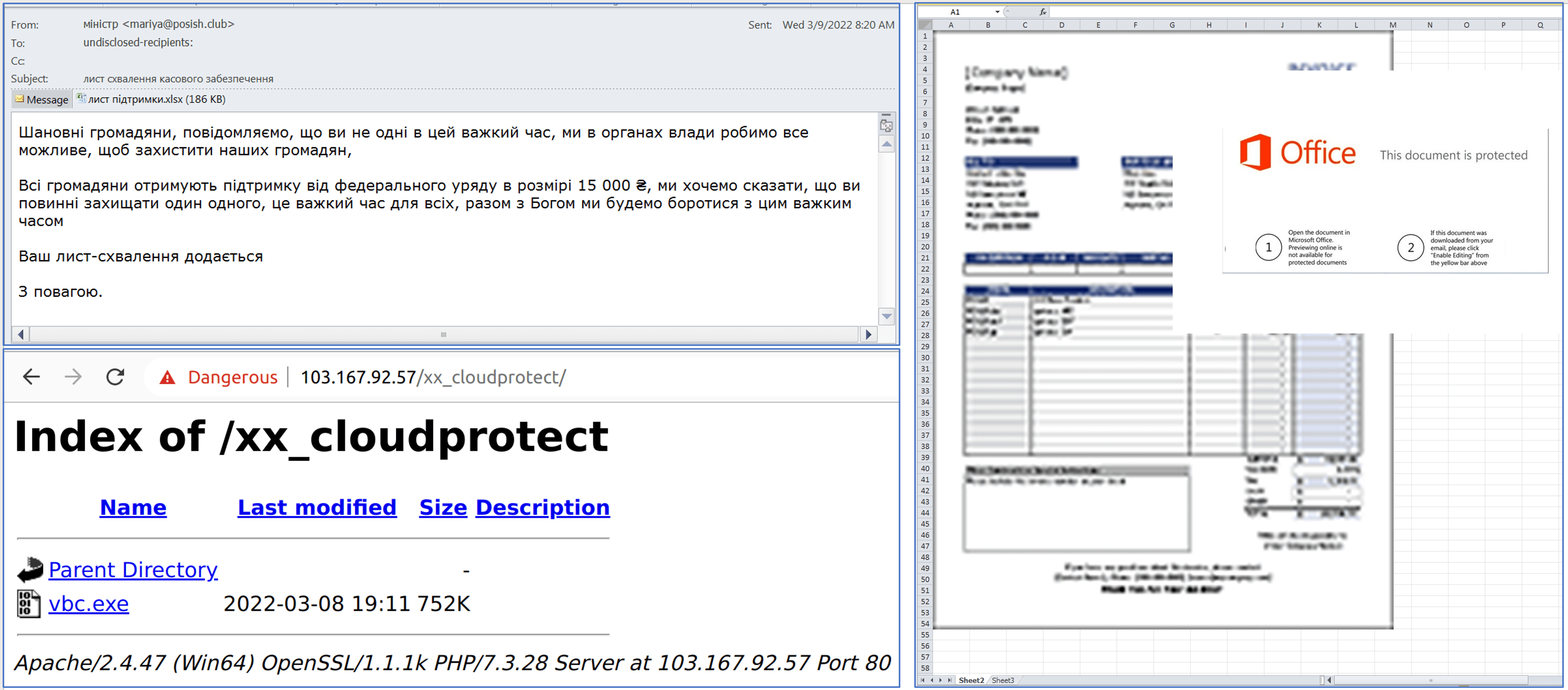

Eine E-Mail mit dem Betreff „Brief zur Genehmigung der Bargeldbeschaffung“ wurde massenhaft an ukrainische Regierungsstellen verschickt. Der Inhalt der E-Mail steht in Bezug zum Krieg und zur Bereitstellung finanzieller Hilfe (offenbar wurde der Text automatisch ins Ukrainische übersetzt).

Die E-Mail hat einen XLS-Anhang mit dem Namen лист підтримки.xlsx. Wenn geöffnet, aktiviert sie ein Makro, das die Malware FormBook/XLoader v2.5 herunterlädt und ausführt. Der Köderinhalt des Dokuments scheint jedoch nicht relevant für ukrainische Bürger zu sein.

Die Malware stiehlt Anmeldedaten, die in der Software auf dem betroffenen Rechner gespeichert sind, und sendet sie an den Command-and-Control (C&C)-Server der Angreifer.

Solche Angriffe haben einen systemischen Charakter und sind mit dem Aktivitätscluster verbunden, der unter dem Identifikator UAC-0041 verfolgt wird.

Globale Indikatoren eines Kompromisses (IOCs)

Dateien

93feeeab72617e4f5630fd79f2fdd4b6 лист підтримки.xlsx 95d60664267d442e99c41e2aa3baff68 vbc.exe 5a2c58b9ad136ecaea903e47ca7d0727 formbook.exe (Formbook)

Netzwerk-Indikatoren

mariya@posish[.]club 104[.]168.247.233 hxxp://103[.]167.92.57/xx_cloudprotect/vbc.exe 103[.]167.92.57 gobits3[.]com

The list of false domain names:

humamzarodi[.]info cillacollection[.]com phy[.]wiki londonkhaboos[.]com robostetics[.]com bryanheritagefarm[.]com writingdadsobituary[.]com uitzendstudent[.]online kaeltefath[.]com ooop63[.]website oncasi-tengoku[.]com weihiw[.]store gameshill[.]net clublebron[.]com fromuktosa[.]com hilversumrp[.]com formigocerdanya[.]com jokeaou[.]com bvgsf[.]xyz reallyreadyservices[.]com zrbusiness[.]com homephotomarketing[.]com evpunk[.]com hermanmitchels[.]com globalprotectionllc[.]com carlab[.]rentals aocpaysage[.]com g3kbwq[.]xyz ojosnegroshacienda[.]com greenvilletaxfirm[.]com circuitoristorazione[.]com chicklet[.]biz allegiancebookkeeper[.]com xyyvivo[.]com cassandracheatham[.]com gobits3[.]com upcxi[.]xyz adjd[.]info hdwix[.]online sbxtv[.]info abodhakujena[.]com yhomggsmtdynchb[.]store jeffreylau[.]xyz lovelypersonal[.]com lwmdqj[.]com tapelm[.]com ulasan-online[.]com roleplayhr[.]com avilarts[.]com marygracerenella[.]com yellowumbrellamarketing[.]com ilyapershin[.]com bellkennedy[.]online muhammadsaqib[.]tech certuslogistics[.]com unforgettableamour[.]com jtelp[.]com movinonuprva[.]com xn--ltda-epa[.]com knolmail[.]xyz houstonorganicpestcontrol[.]com befancie[.]com typejitem[.]store zqt2578[.]com astrologyplatform[.]com

Host-Indikatoren

%PUBLIC%vbc.exe

IOC-basierte Suchabfragen zur Erkennung von FormBook/XLoader

Um Sicherheitsexperten zu ermöglichen, die oben genannten IOCs automatisch in benutzerdefinierte Suchabfragen zu konvertieren, die in fast 20 der beliebtesten SIEM- oder XDR-Umgebungen ausgeführt werden können, bietet die SOC Prime Plattform das Uncoder CTI Tool — now kostenlos verfügbar für alle registrierten Benutzer bis zum 25. Mai 2022.

Sigma-Verhaltensbasierte Regeln zur Erkennung von FormBook/XLoader

Um Verhaltensmuster von FormBook/XLoader und Aktivitäten im Zusammenhang mit dieser Malware zu erkennen, können Sicherheitsexperten die dedizierten Sigma-verhaltensbasierten Inhalte verwenden, die in der SOC Prime Plattform veröffentlicht sind:

FormBook Malware Verhalten (ColorCPL-LSASS Spawns CMD)

Verdächtige Ausführung von colorcpl.exe (über cmdline)

MITRE ATT&CK® Kontext

Um Sicherheitsexperten ein besseres Verständnis des Kontexts eines Angriffs mit FormBook/XLoader zu ermöglichen, sind alle Sigma-basierten Regeln, die es erkennen, mit dem MITRE ATT&CK Framework ausgerichtet, das die folgenden Taktiken und Techniken anspricht:

Tactics | Techniques | Sub-techniques | Sigma Rules |

Execution | Command and Scripting Interpreter (T1059) | ||