Hallo nochmal! Als Nachtrag zu einer Vielzahl von Veröffentlichungen, Blogeinträgen und Nachrichten möchten wir mehr Details über die neueste BlackEnergy-Inkarnation in der Ukraine liefern und darauf eingehen, wie die Angriffe auf die Medienindustrie und die Elektrizitätsunternehmen zusammenhängen. Außerdem möchten wir Einblicke in weitere Indikatoren für Kompromittierungen (IOCs) geben. Lassen Sie uns mit einem Dank an alle glaubwürdigen Cybersicherheitsexperten beginnen, die die Bedrohung untersuchen und Einblicke in den Angriff teilen. Einige bekannte Namen sind ESET, CyberX, TrendMicro und iSight. Wir konzentrieren uns auf den Bericht von ESET , da sie eine der umfassendsten Abdeckungen zu BlackEnergy seit seiner ersten Entdeckung bieten. Da wir nun Analysen von Branchenexperten vorliegen haben, wollen wir einen detaillierteren Blick auf die IOCs werfen, einige Muster enthüllen und möglicherweise eine TTP identifizieren.

Ein wenig Googeln über die Ukraine zeigt, dass die BlackEnergy-Build-Namen tatsächlich eine Bedeutung haben könnten:

- 2015en

- khm10

- khelm

- 2015telsmi – „Televisionnye Sredstva Massovoj Informacii“ (wie in Fernsehen Massenmedien)

- 2015ts – Transportsystem?

- 2015stb – STB, ein ukrainischer TV-Sender, der im Oktober während der Wahlen angegriffen wurde, Teil von StarlightMedia einer der größten ukrainischen Rundfunkgruppen

- kiev_o – vielleicht eine Abkürzung für KyivOblenergo, der Kiewer Stromnetz

- brd2015

- 11131526kbp – KBP ist ein IATA-Code für den Boryspil Internationalen Flughafen, es wurden keine Angriffe gemeldet

- 02260517ee

- 03150618aaa

- 11131526trk – ist ein Fernsehsender „Ukraine“, der im Oktober während der Wahlen angegriffen wurde, Teil von Ukrainian Media Holding

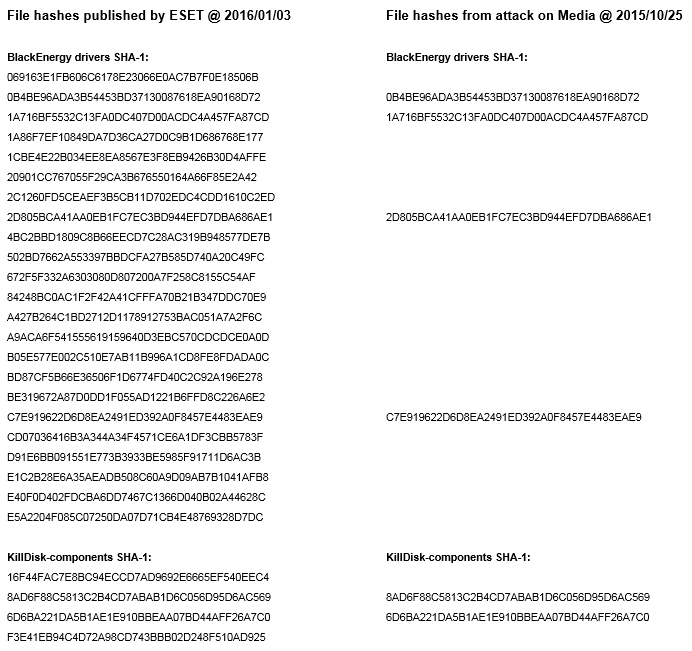

Können wir daraus schließen, dass die Angriffe auf ukrainische Medien und Elektrizitätsanbieter zusammenhängen? Dies würde unsere vorherige Aussage bestätigen, dass der Angriff auf die Medien eine Phase 1 eines Fähigkeitstests war: er richtete einigen Schaden an, unterbrach jedoch nicht die Übertragung. Phase 2 unterbrach jedoch die Stromversorgung, und wir glauben, dass bald mehr Details folgen werden. Lassen Sie uns die frischen IOC’s von ESET und die vom Angriff auf die Medien überprüfen: Wir überlassen Ihnen die Schlussfolgerungen und machen weiter mit einem sehr wichtigen Teil, der in den meisten Blogposts und Artikeln übersehen wird – die C&C (C2) Adressen. Dies sind die aktuellen C2-Adressen, wie von ESET berichtet, die zum Zeitpunkt der Erstellung dieses Artikels noch aktiv sind:

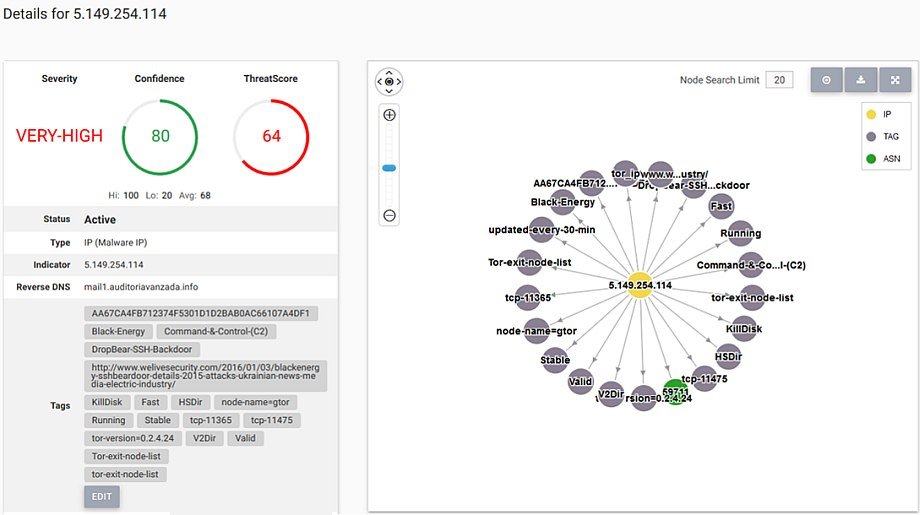

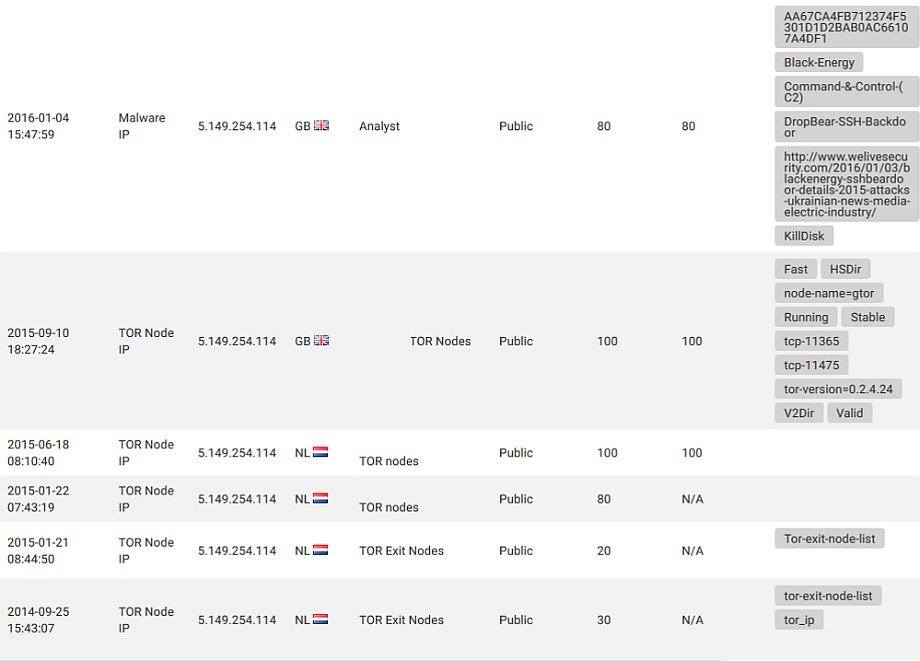

Wir überlassen Ihnen die Schlussfolgerungen und machen weiter mit einem sehr wichtigen Teil, der in den meisten Blogposts und Artikeln übersehen wird – die C&C (C2) Adressen. Dies sind die aktuellen C2-Adressen, wie von ESET berichtet, die zum Zeitpunkt der Erstellung dieses Artikels noch aktiv sind:5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

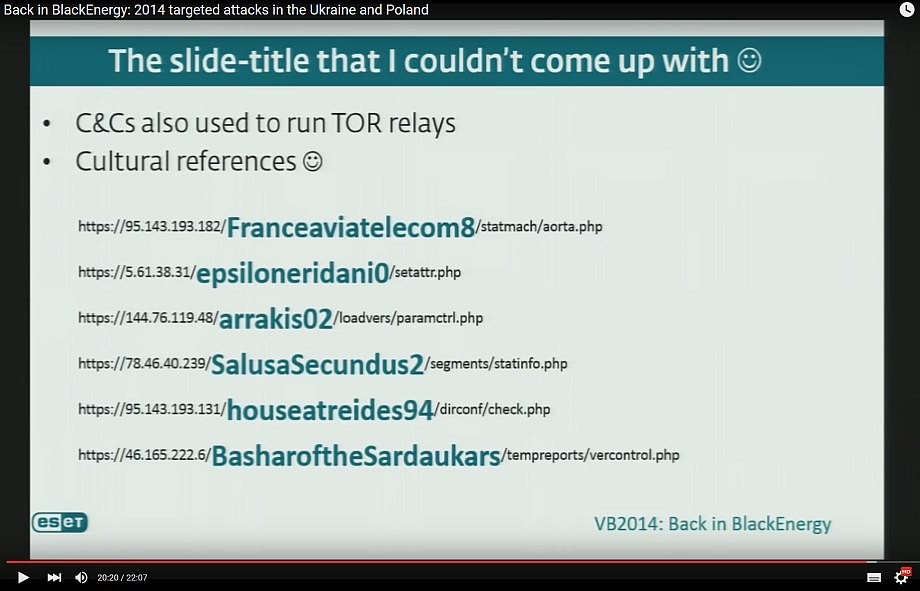

188.40.8.72Wenn wir in die Vergangenheit zurückgehen, 2014, und das ESET-Video zu BlackEnergy 2 ansehen , können wir die Hinweise finden, die wir für TTP aus diesem Screenshot des Videos benötigen: Die kulturellen Referenzen, die aus Base64 decodiert wurden und sich auf Dune beziehen, waren der Grund, warum der Angriff der Gruppe namens „Sandworm“ von iSight Partnerszugeschrieben wurde. Haben wir genug, um die gesamte TTP zusammenzustellen?

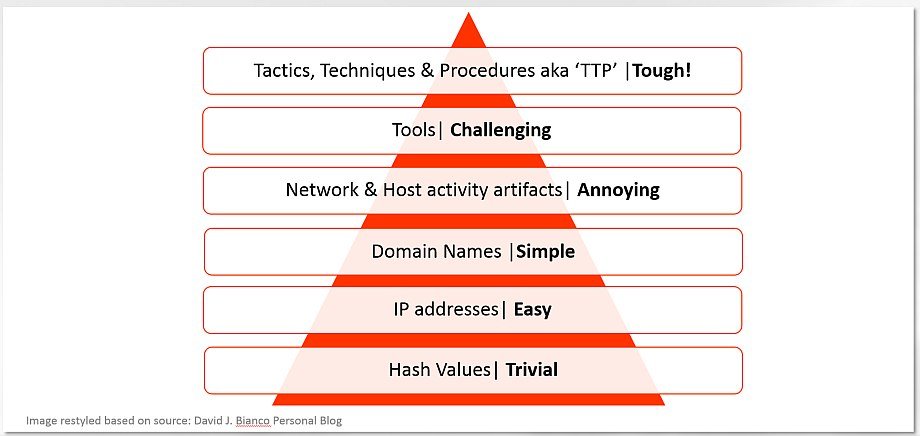

Die kulturellen Referenzen, die aus Base64 decodiert wurden und sich auf Dune beziehen, waren der Grund, warum der Angriff der Gruppe namens „Sandworm“ von iSight Partnerszugeschrieben wurde. Haben wir genug, um die gesamte TTP zusammenzustellen? Lassen Sie uns das Modell in der Praxis von unten nach oben testen.

Lassen Sie uns das Modell in der Praxis von unten nach oben testen.

- Hash-Werte sind neu im Vergleich zu BlackEnergy 2 (Sandworm).

- Command & Control IP-Adressen sind neu im Vergleich zu BlackEnergy 2 (Sandworm).

- Domänennamen sind in diesem Fall nicht anwendbar, aber wir haben wieder Tor-Relays präsent.

- Wir haben keine öffentlich bereitgestellten Host- oder Netzwerk-Artefakte (die vom Medienangriff sind hier)

- Das verwendete Tool ist ein neuer Build oder Edition von BlackEnergy, daran besteht kein Zweifel, aber die Versionierung überlassen wir den Experten. Das KillDisk-Plugin ist neu im Vergleich zu den Angriffen von 2014.

Wir sehen, dass die aktuellen BlackEnergy-Angriffe 6 IPv4 C2-Adressen verwenden und es im Jahr 2014 6 C2’s gab, nur die Adressen selbst waren unterschiedlich. Tor-Relays wurden bereits 2014 verwendet. Eine schnelle Ansicht der neuen C2-IP’s liefert uns 1 Übereinstimmung basierend auf öffentlichen Tor-Relay-Listen. Nach einigen Recherchen und Bedrohungsanalysen konnten wir feststellen, dass 5 von 6 C2-Adressen mit Tor-Relays zusammenhängen mussten:

Denken Sie einen Moment darüber nach. Wir haben dasselbe Angriffs-Tool im Einsatz, die gleiche Anzahl von C2-IP-Adressen, Tor wird für APT-Operationen (wieder) verwendet und das gleiche Land wird angegriffen, und ICS wird (wieder) angegriffen. Ein neues Stück ist das KillDisk-Plugin, das einige grundlegende KI-Fähigkeiten erlangt hat: Es ist in der Lage, nicht nur die gesuchten Daten zu zerstören, sondern auch Entscheidungen im Handumdrehen zu treffen, indem es mehr als 109 Variablen analysiert und aus 304 Funktionen auswählt. Wir haben auch neue SHA-1-Hashes der Treiber, die sich von denen unterscheiden, die ursprünglich BlackEnergy 2 zugeschrieben wurden: Sind dies neue Builds desselben Droppers oder hat es sich wie das Plugin weiterentwickelt? Handeln wir jetzt mit einem APT, das für FireSale Skalenangriffe optimiert ist, um ganze Industrien zu stören? Wir möchten auch daran erinnern, dass BlackEnergy 3 in der Vergangenheit von F-Secure erwähnt wurde. Wir überlassen diese Frage den Anti-Malware-Spezialisten mit Ressourcen und Expertise, um eine glaubwürdige Antwort zu liefern. Oder vielleicht wird BlackEnergy heutzutage als paketbasiertes, auf Tor basiertes IaaS angeboten, das für alle verfügbar ist, die genug Bitcoins zum Ausgeben haben? 😉Minderungs- und proaktive Erkennungstipps.Regelmäßiges Patchen Ihrer Computer und Aktualisieren von Software, keine unbekannten E-Mail-Anhänge öffnen und sicherstellen, dass Ihr AV immer auf dem neuesten Stand ist, wäre ein guter Start. Wir wissen mit Sicherheit, dass BlackEnergy modifizierte Treiber installiert, die nicht geladen werden, wenn moderne Windows-Versionen nicht im Testmodus ausgeführt werden. Eine andere Möglichkeit, diese Treiber auf das System zu bekommen, erfordert einen Neustart, etwas, das nicht unbemerkt unter dem Radar des Infosec-Teams fliegen wird. Wie bereits berichtet, arbeitet BlackEnergy auf Basis von modifizierten Windows-Treibern, die nicht offiziell signiert sind, und die Installation solcher Treiber erfordert Administratorrechte. Eine weitere Methode zum Einspeisen solcher Treiber, die während der Angriffe verwendet wurde, ist die Nutzung einer verwundbaren Version von VirtualBox. Für proaktive Erkennung und rechtzeitige Reaktion empfehlen wir uns darauf zu konzentrieren:

Denken Sie einen Moment darüber nach. Wir haben dasselbe Angriffs-Tool im Einsatz, die gleiche Anzahl von C2-IP-Adressen, Tor wird für APT-Operationen (wieder) verwendet und das gleiche Land wird angegriffen, und ICS wird (wieder) angegriffen. Ein neues Stück ist das KillDisk-Plugin, das einige grundlegende KI-Fähigkeiten erlangt hat: Es ist in der Lage, nicht nur die gesuchten Daten zu zerstören, sondern auch Entscheidungen im Handumdrehen zu treffen, indem es mehr als 109 Variablen analysiert und aus 304 Funktionen auswählt. Wir haben auch neue SHA-1-Hashes der Treiber, die sich von denen unterscheiden, die ursprünglich BlackEnergy 2 zugeschrieben wurden: Sind dies neue Builds desselben Droppers oder hat es sich wie das Plugin weiterentwickelt? Handeln wir jetzt mit einem APT, das für FireSale Skalenangriffe optimiert ist, um ganze Industrien zu stören? Wir möchten auch daran erinnern, dass BlackEnergy 3 in der Vergangenheit von F-Secure erwähnt wurde. Wir überlassen diese Frage den Anti-Malware-Spezialisten mit Ressourcen und Expertise, um eine glaubwürdige Antwort zu liefern. Oder vielleicht wird BlackEnergy heutzutage als paketbasiertes, auf Tor basiertes IaaS angeboten, das für alle verfügbar ist, die genug Bitcoins zum Ausgeben haben? 😉Minderungs- und proaktive Erkennungstipps.Regelmäßiges Patchen Ihrer Computer und Aktualisieren von Software, keine unbekannten E-Mail-Anhänge öffnen und sicherstellen, dass Ihr AV immer auf dem neuesten Stand ist, wäre ein guter Start. Wir wissen mit Sicherheit, dass BlackEnergy modifizierte Treiber installiert, die nicht geladen werden, wenn moderne Windows-Versionen nicht im Testmodus ausgeführt werden. Eine andere Möglichkeit, diese Treiber auf das System zu bekommen, erfordert einen Neustart, etwas, das nicht unbemerkt unter dem Radar des Infosec-Teams fliegen wird. Wie bereits berichtet, arbeitet BlackEnergy auf Basis von modifizierten Windows-Treibern, die nicht offiziell signiert sind, und die Installation solcher Treiber erfordert Administratorrechte. Eine weitere Methode zum Einspeisen solcher Treiber, die während der Angriffe verwendet wurde, ist die Nutzung einer verwundbaren Version von VirtualBox. Für proaktive Erkennung und rechtzeitige Reaktion empfehlen wir uns darauf zu konzentrieren:

- Überprüfen Sie automatisch in allen Microsoft-Windows-Maschinen auf inoffizielle, selbst-signierte Treiber. Powershell-Skripte oder Tools wie OSSEC können dafür verwendet werden. Für große und verteilte Netzwerke kann das Scannen nach bekannten IOCs eine Option sein, ein Beispiel wird hier.

- Teilen Sie verdächtige Dateien oder Malware-Proben mit Ihrem AV-Anbieter, um schnellstmöglich Signaturen zu erhalten. Ein Kommentar eines der Angriffsopfer: „Wir haben ESET eine BlackEnergy-Probe zur Verfügung gestellt, als der Angriff bereits im Gange war und haben Signaturaktualisierungen in weniger als 3 Stunden erhalten. Dies ist keineswegs eine Werbung für einen einzelnen AV-Anbieter, sondern ein Spiegelbild der Fähigkeiten. Wir zeigen großes Vertrauen, dass viele der Endpoint Security Hersteller da draußen gleiche, wenn nicht bessere Reaktionszeiten bieten, in unserem Fall war ESET nur der erste Anbieter, der reagierte.“

- Erstellen Sie SIEM-Inhalte zur Überwachung von Angriffsmustern, ein neu geöffneter Port auf dem Host, ein neuer Dienst, der auf den Auto-Start-Modus umgeschaltet wird, Server-Neustart, Tor-Verbindung – all dies zusammen kann Ihnen helfen, APT zu erkennen, bevor es in Ihrem Reich Verwüstung anrichtet.

Schließlich ist die Überwachung der Tor-Aktivität ein Muss auf der Prioritätenliste eines CISO jeder Unternehmens-, MSSP- oder öffentlichen Organisation, aber das ist der Anfang einer weiteren Geschichte…

Bleiben Sie sicher! /SOC Prime Team