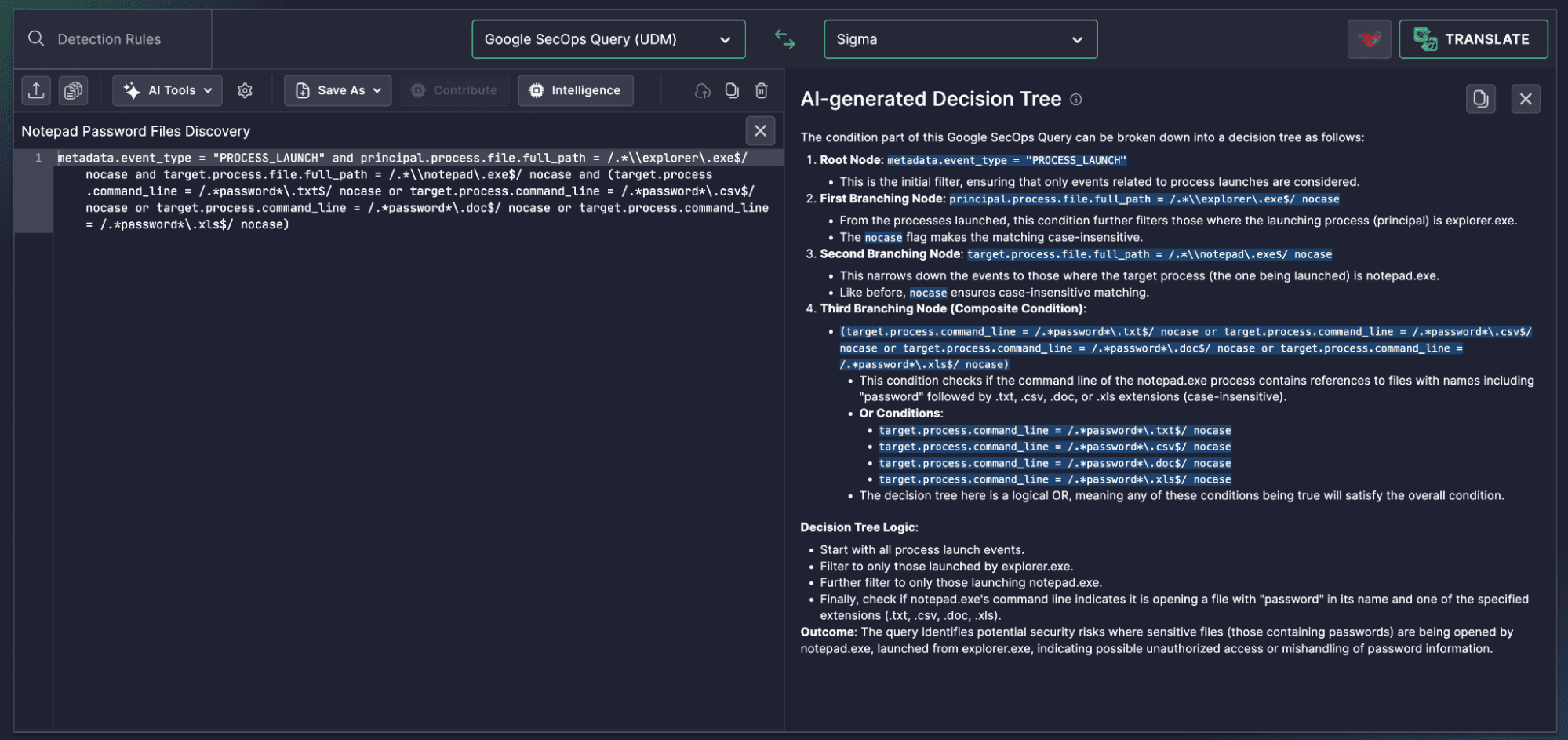

Nos ambientes híbridos de hoje, ferramentas legítimas como o Notepad podem ser usadas silenciosamente para visualizar ou preparar dados sensíveis, como arquivos de senhas—especialmente por insiders ou atores de ameaças de baixa velocidade. Enquanto Google SecOps (UDM) suporta detecções altamente específicas, a lógica por trás delas é frequentemente em camadas e complexa.

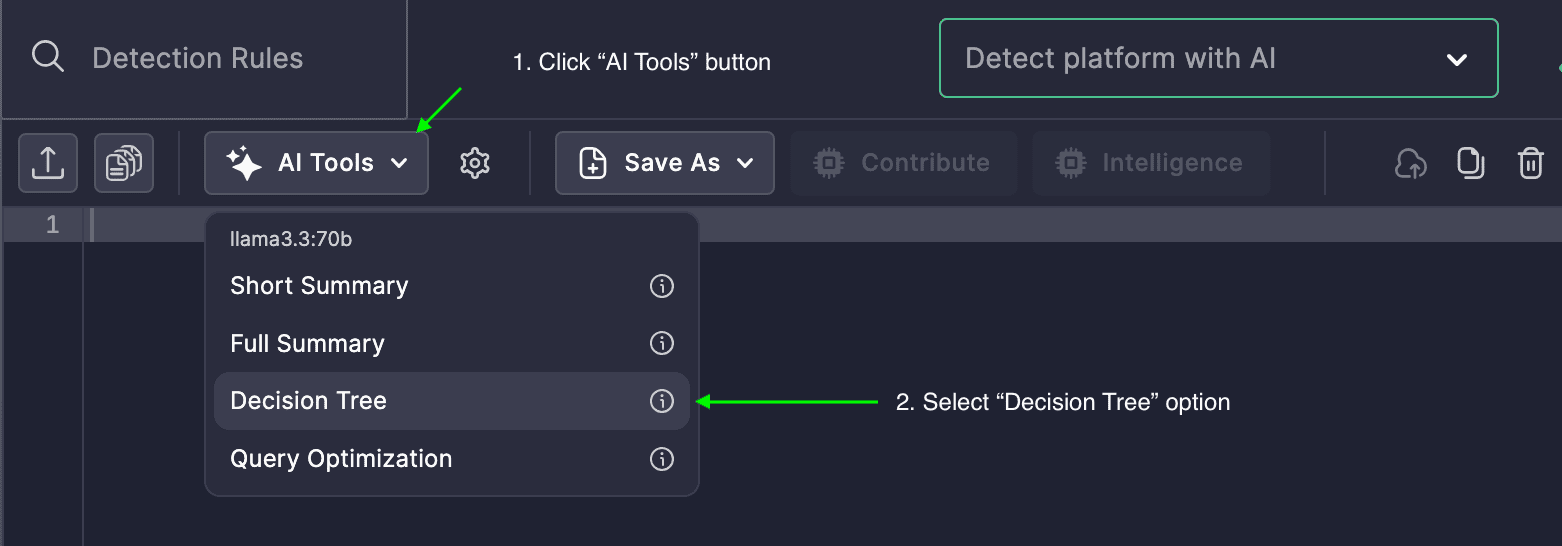

É por isso que a Árvore de Decisão gerada por IA do Uncoder AI se tornou um ativo essencial—ajudando analistas não apenas a ler, mas compreender e agir sobre a lógica de detecção mais rápido.

Foco em Detecção: Acesso a Arquivos de Senhas via Notepad

Esta regra rastreia quando:

- Um lançamento de processo é acionado por explorer.exe

- O processo iniciado é notepad.exe

- A linha de comando faz referência a nomes de arquivos contendo “password” com extensões como

.txt,.csv,.doc, ou.xls

- Acesso interno a credenciais em texto plano

- Examinação não autorizada de listas de senhas exportadas

- Uso indevido de ferramentas básicas do sistema operacional para reconhecimento ou vazamento de dados

Como a Árvore de Decisão gerada por IA Ajudou

Uncoder AI transformou automaticamente a consulta UDM em uma árvore de lógica estruturada, revelando:

- Verificação de Tipo de Evento – Apenas eventos PROCESS_LAUNCH são considerados

-

Filtro de Processo Pai – Deve ser

explorer.exe(o usuário abre o arquivo manualmente) - Filtro de Processo Iniciado – Deve ser notepad.exe

-

Correspondência de Nome de Arquivo – A linha de comando deve incluir termos como

password.txt,password.csv, etc.

Cada ramo da lógica é claramente explicado, com padrões regex visualizados como condições OR sob um único nó. Isso reduz a dificuldade em entender e documentar o que está sendo detectado—e por quê.

Por Que Isso Importa

As equipes de segurança investigando uso indevido de credenciais ou possíveis ameaças internas frequentemente têm dificuldade em explicar how como uma regra de detecção realmente funciona. Com o Uncoder AI, as suposições desaparecem.

O resultado?

- Início mais rápido dos analistas

- Documentação de detecção mais limpa

- Triagem e escalonamento de incidentes mais confiantes

Se você está caçando ameaças ou validando conformidade, entender quem abriu password.xls a partir de explorer.exe via Notepad pode fazer ou quebrar sua investigação.

Da Consulta à Clareza, Sem Esforço

Google SecOps oferece capacidades de detecção poderosas—e com a Árvore de Decisão gerada por IA do Uncoder AI, essas capacidades se tornam transparentes, ensináveis e implantáveis em qualquer SOC.