No artigo anterior, examinamos a integração simples com recursos web externos usando drilldowns. Se você perdeu, siga o link: https://socprime.com/en/blog/simple-virus-total-integration-with-splunk-dashboards/Hoje vamos nos familiarizar com mais um interessante variante de drilldowns no Splunk: usando painéis dependentes.

Painéis dependentes no Splunk: uma maneira interessante de usar drilldowns em dashboards

Muito frequentemente há a necessidade de obter informações mais detalhadas sobre um evento na tabela do dashboard e precisamos fazer drilldown para outro evento para investigação adicional.

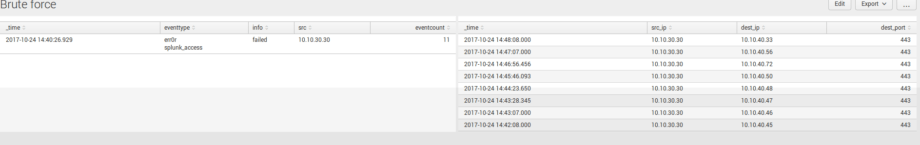

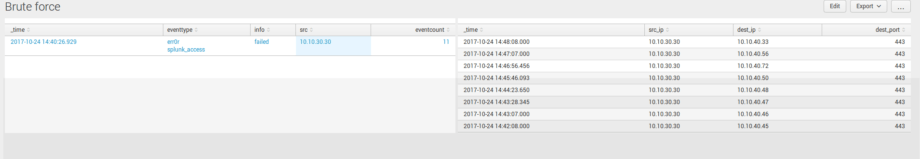

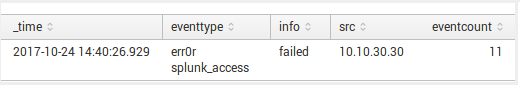

Por exemplo, temos uma tabela com eventos que mostram possível ataque de força bruta em nosso serviço.

A pesquisa para esses eventos é:

Na tabela no dashboard, vemos que alguém tentou autenticar de um host para o servidor Splunk e a autenticação falhou 11 vezes. Parece que alguém do host 10.10.30.30 tentou forçar credenciais de usuário ao nosso servidor Splunk.

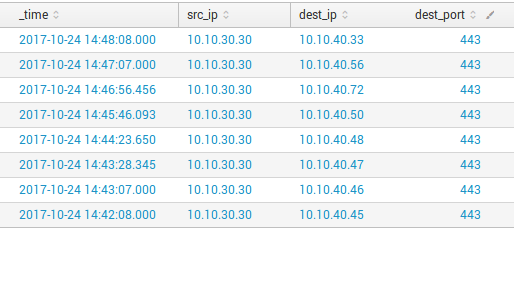

Ok, vamos ver a estatística de rede para investigação adicional para esse host. Neste caso, será conveniente usar drilldown desta tabela para outra tabela por token src – painel dependente, a tabela que aparecerá à direita se você clicar na pesquisa. No lado direito, veremos todas as conexões desse host (este é um exemplo de painel dependente).

Assim, precisamos fazer o segundo painel de tabela com informações sobre conexões e salvá-lo em nosso dashboard:

index=* tag=network src_ip=10.10.30.30 | table _time src_ip dest_ip dest_port

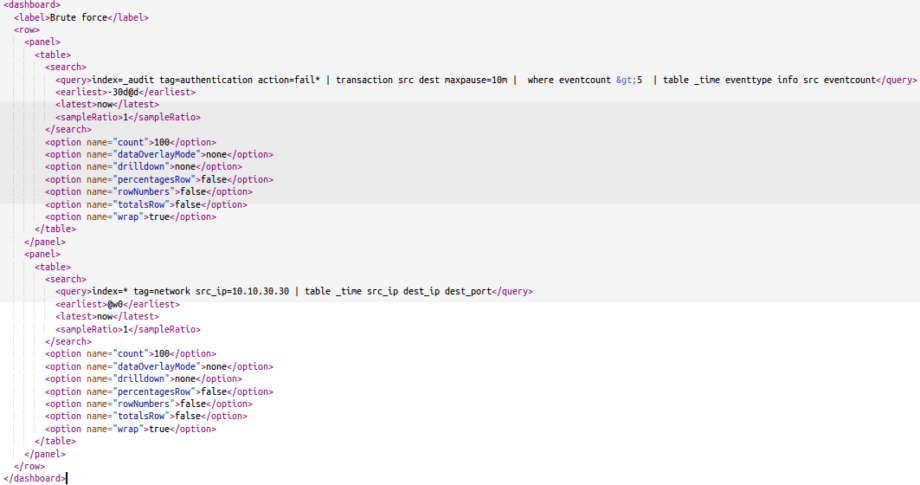

Agora temos dois painéis independentes com buscas independentes em nossos dashboards:

O código-fonte do dashboard é:

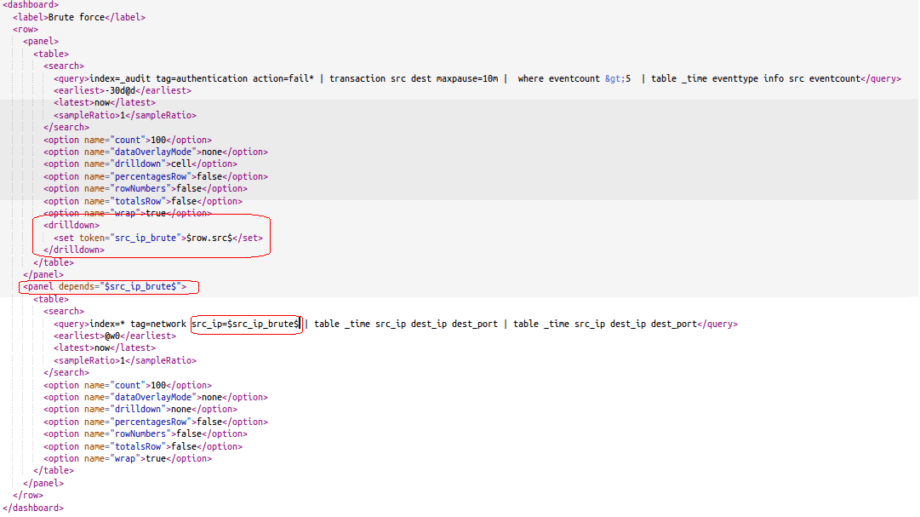

Vamos fazer de forma que a segunda tabela apareça ao clicar no campo src na primeira tabela, com a substituição do valor da primeira tabela para a segunda tabela.

Declarar um drilldown do primeiro painel com um token “src_ip_brute”:

<drilldown>

<set token=”src_ip_brute”>$row.src$</set>

</drilldown>

Vamos usar o valor do token na segunda tabela:

index=* tag=network src_ip=$src_ip_brute$ | table _time src_ip dest_ip dest_port

Então, agora precisamos adicionar a opção ‘depends’ à tag do painel. Fonte do dashboard será:

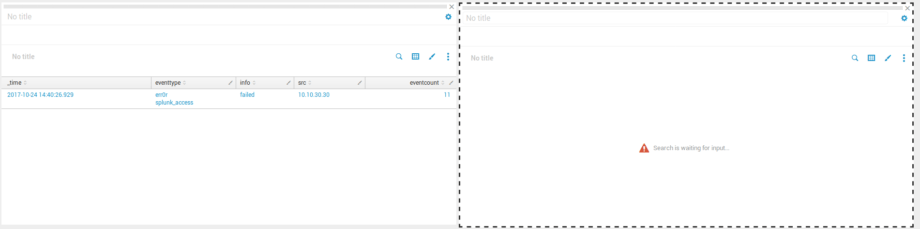

Como resultado, temos um segundo painel com a substituição do valor do primeiro painel, que é exibido somente se você clicar na pesquisa no primeiro painel:

Neste artigo, estudamos mais uma característica interessante dos painéis e a construção de dashboards, que permite se concentrar nos detalhes do evento e obter informações adicionais de outros eventos. Eu descrevi um caso particular de criação de drilldown, e você pode usar este método para tornar todos os seus dashboards e gráficos mais informativos para facilitar e acelerar a investigação de cada incidente.