Desde o início da guerra entre Rússia e Ucrânia em 2022, houve um aumento significativo nas operações ofensivas, destacando o profundo impacto das tensões geopolíticas sobre as empresas globais. Vários grupos de hackers continuam a usar a Ucrânia como campo de testes para expandir sua superfície de ataque para arenas políticas da Europa e dos EUA. O CERT-UA relatou recentemente sobre um novo surto de ataques cibernéticos direcionados contra entidades governamentais, o exército e agências de defesa usando o malware DarkCrystal RAT, que se espalha através do mensageiro Signal.

Análise do Ataque UAC-0200

Em 4 de junho de 2024, o CERT-UA lançou um novo aviso CERT-UA#9918 de uma nova campanha de phishing utilizando o mensageiro Signal. O coletivo hacker rastreado como UAC-0200 está por trás de uma nova onda de operações maliciosas que visam órgãos estatais ucranianos, incluindo funcionários públicos, militares e representantes do setor de defesa que dependem amplamente do Signal como meio de comunicação confiável.

Notavelmente, os hackers tentam atrair as vítimas a abrir o arquivo malicioso enviado via Signal que contém o DarkCrystal RAT usando um remetente que pode estar na lista de contatos do destinatário ou em grupos compartilhados. Essa tática visa aumentar o nível de confiança nessas mensagens, representando maiores ameaças às potenciais vítimas de tais ataques de phishing sofisticados.

Os atacantes enviam um arquivo compactado, uma senha e uma mensagem enfatizando a necessidade de abrir o arquivo prejudicial com malware em um computador. Normalmente, o arquivo compactado acima mencionado contém um arquivo executável (com extensões como “.pif” ou “.exe”), que é um arquivo RARSFX que inclui um arquivo VBE, um arquivo BAT e um arquivo EXE. Uma vez executado, o último infectará o computador alvo com o malware DarkCrystal RAT, permitindo acesso não autorizado oculto ao sistema.

Os defensores apontam para a tendência crescente de ataques cibernéticos que exploram mensageiros populares como um vetor de ataque inicial comum e aproveitam contas legítimas comprometidas. Em todos os casos, a vítima é atraída a abrir o arquivo em um computador, o que deve ser considerado um aviso específico para que os usuários evitem os riscos de intrusões.

Detectando Intrusões UAC-0200 Cobertas no Alerta CERT-UA#9918

O padrão continuamente crescente de ataques cibernéticos que abusam de aplicativos de mensagem confiáveis para espalhar malware representa riscos crescentes para organizações que podem cair nas intenções astutas dos adversários. Em resposta ao último alerta CERT-UA#9918, avisando os defensores sobre os ataques UAC-0200 que exploram o Signal para espalhar o DarkCrystal RAT, a SOC Prime curou instantaneamente um conjunto relevante de algoritmos de detecção.

Clique no Explorar Detecções botão para acessar a lista de regras Sigma para detecção de atividades UAC-0200 cobertas no alerta CERT-UA#9918 correspondente. Todas as detecções são filtradas pela tag personalizada baseada no identificador de pesquisa CERT-UA para ajudar as equipes de segurança a acelerar sua busca e seleção de conteúdo. As regras Sigma baseadas em TTP fornecidas nesta pilha de detecção estão vinculadas a MITRE ATT&CK® e são compatíveis com as soluções líderes de mercado de SIEM, EDR e Data Lake on-premises e em nuvem para agilizar as operações de engenharia de detecção para organizações que trabalham em ecossistemas dispersos. Alternativamente, as equipes de segurança podem também acessar detecções relevantes usando a tag “UAC-0200” baseada na atribuição do adversário.

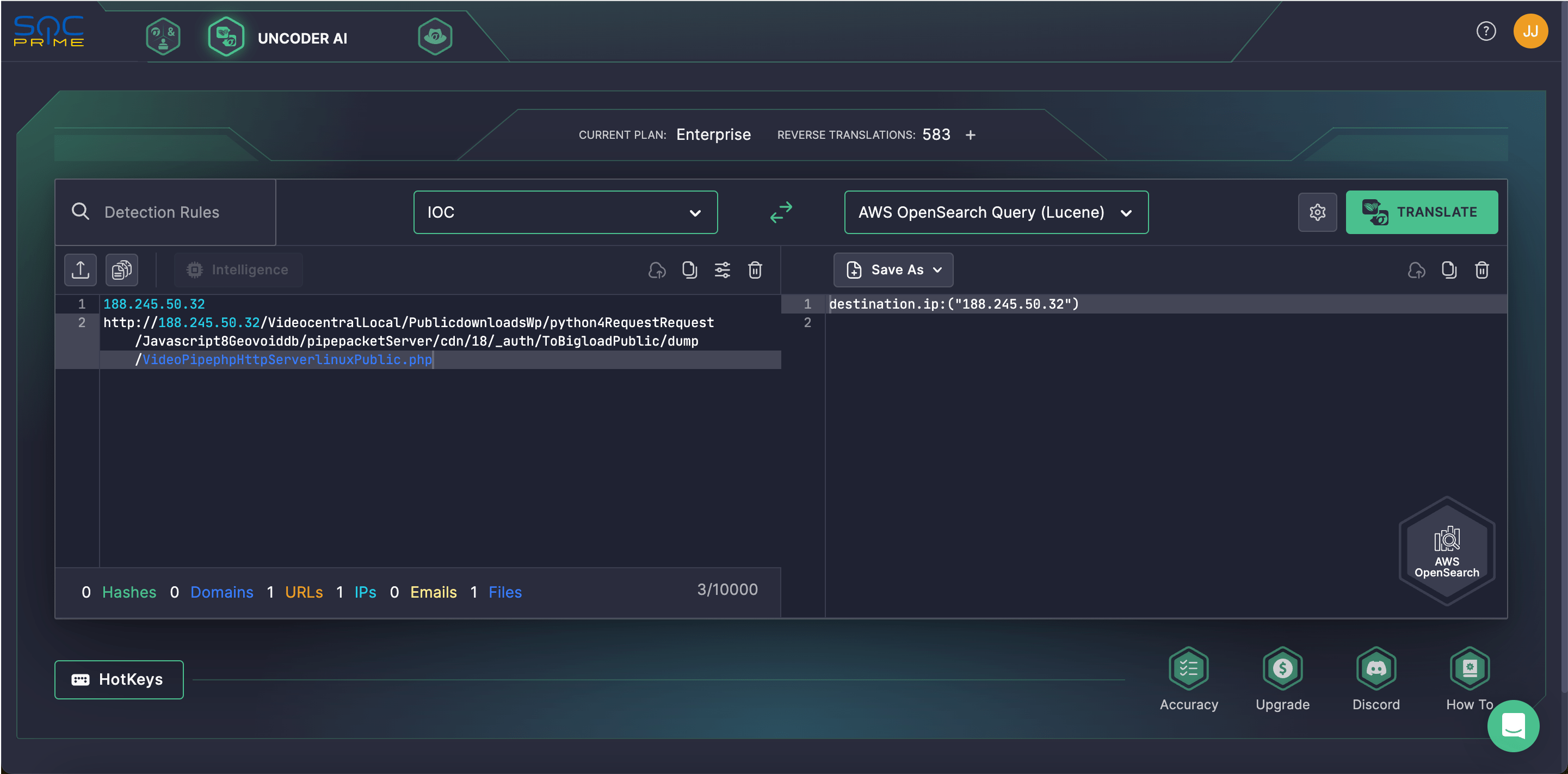

Para simplificar a busca pelo arquivo, host, ou IOCs baseados em rede oferecidos no relatório CERT-UA#9918, os engenheiros de segurança podem contar com o Uncoder AI da SOC Prime usando o empacotador de IOC embutido. A solução permite converter automaticamente a inteligência de ameaças em consultas de IOC otimizadas para desempenho compatíveis com o formato SIEM ou EDR de sua escolha.

Contexto MITRE ATT&CK

Aproveitando o MITRE ATT&CK, os ciberdefensores podem obter insights detalhados sobre o contexto da operação ofensiva mais recente e TTPs ligados ao UAC-0200. Confira a tabela abaixo para visualizar a lista abrangente de regras Sigma específicas que correspondem às táticas, técnicas e sub-técnicas do ATT&CK relevantes.