Os atores de ameaça frequentemente aproveitam as ferramentas de gerenciamento remoto em ciberataques através do vetor de ataque de phishing. Por exemplo, o software Remote Utilities tem sido amplamente explorado em campanhas ofensivas contra a Ucrânia. CERT-UA, em conjunto com o CSIRT-NB, identificou recentemente um ataque cibernético direcionado atribuído ao UAC-0188 empregando software de gerenciamento remoto. Observou-se que os adversários obtiveram acesso não autorizado aos computadores de organizações ucranianas explorando uma ferramenta popular de RMM SuperOps.

Detecte Atividade UAC-0188 Cobrindo na Pesquisa CERT-UA#9797

A crescente exposição e impacto dos ataques de phishing que abusam de software legítimo, incluindo ferramentas de gerenciamento remoto, destaca a necessidade de aprimorar as defesas cibernéticas proativas. A Plataforma SOC Prime fornece uma coleção de regras Sigma para detectar a atividade maliciosa mais recente que aproveita o SuperOps RMM para fins ofensivos, tem como alvo a Ucrânia e potencialmente expande o escopo do ataque para a Europa e os EUA. Para facilitar a busca, os algoritmos de detecção podem ser filtrados pelas tags personalizadas “UAC-0188” ou “CERT-UA#9797” com base nos identificadores de grupo ou pesquisa.

Faça login na Plataforma SOC Prime e clique no botão Explorar Detecções para mergulhar instantaneamente na pilha de detecção relevante enriquecida com metadados acionáveis, alinhada ao MITRE ATT&CK® framework, e pronta para ser implantada em várias soluções de análise de segurança em uso.

Para se defender proativamente contra ataques semelhantes que exploram ferramentas legítimas de gerenciamento remoto, os engenheiros de segurança também podem aproveitar mais conteúdo SOC adicionado à pilha de detecção relevante disponível via este link.

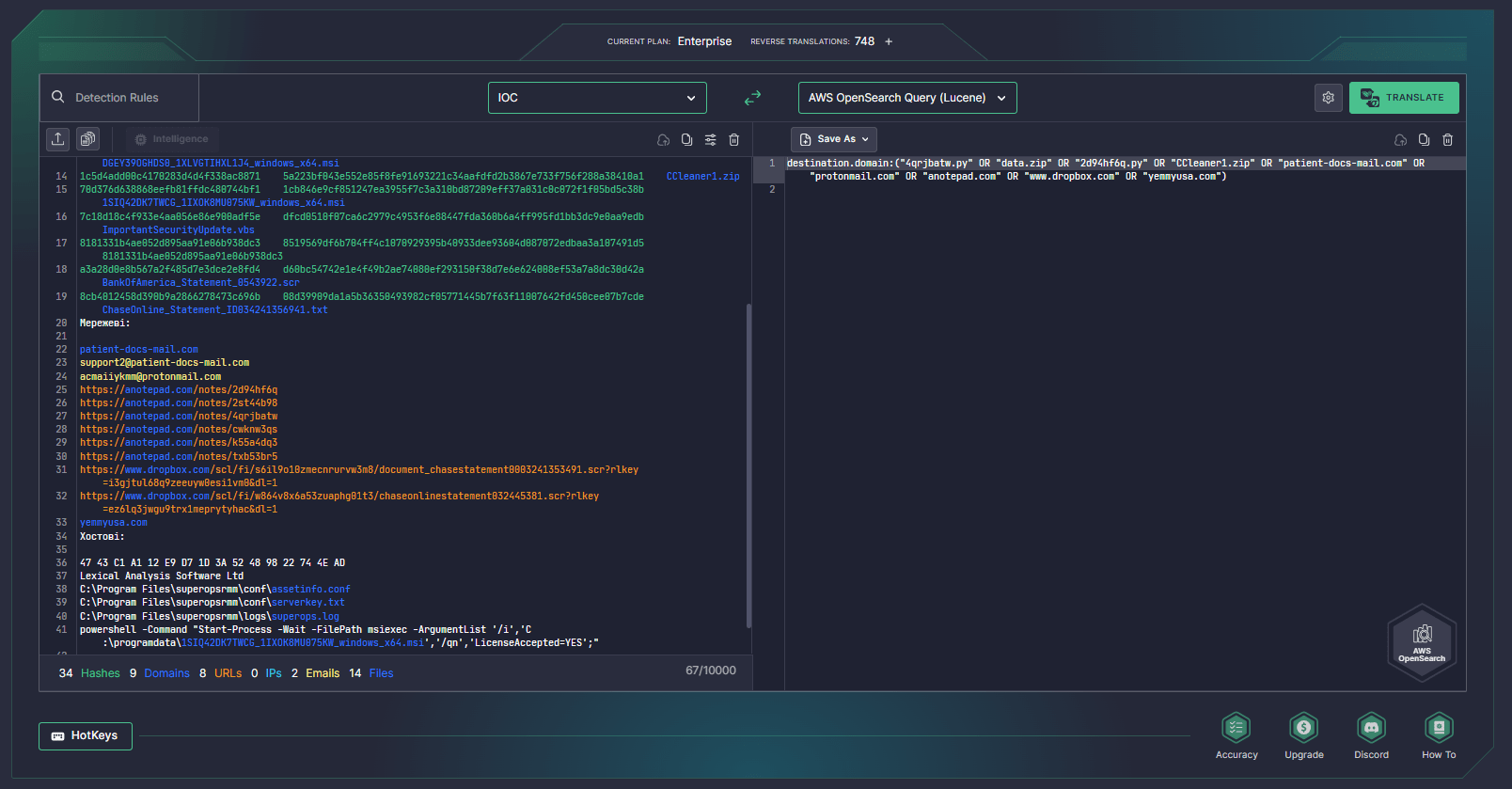

O CERT-UA também forneceu a lista de IOCs para caçar ameaças relacionadas à atividade mais recente do UAC-0188. Aproveitando o Uncoder AI da SOC Prime, Engenheiros de Detecção, Caçadores de Ameaças e Analistas SOC podem otimizar o mapeamento de IOC convertendo instantaneamente o relevante intel de ameaça em consultas personalizadas de IOC prontas para caça no formato de linguagem correspondente ao SIEM ou EDR em uso.

Análise de Ataque UAC-0188

Em 23 de maio de 2024, o CSIRT-NBU e o CERT-UAemitiram um novo alerta CERT-UA#9797 alertando a comunidade de defensores cibernéticos globais sobre um ataque de phishing contra a Ucrânia, utilizando uma ferramenta legítima de gerenciamento remoto SuperOps RMM. A atividade maliciosa foi vinculada ao coletivo de hackers UAC-0188.

O fluxo de infecção é acionado por um e-mail de phishing com um link para o Dropbox, que leva ao download de um arquivo SCR executável. Este último é criado usando o PyInstaller e contém o código Python legítimo para o jogo “Campo Minado”, junto com uma string codificada em base64 de 28MB. O restante do código do programa baixa, decodifica e executa o código Python. A função principal do código Python baixado é chamar a função “create_license_ver” do “Campo Minado”, com o argumento sendo uma combinação de uma string codificada em base64 do script baixado e a string de 28MB codificada em base64 contida no arquivo SCR inicial.

Concatenar e decodificar a string leva a obter um arquivo ZIP, que extrai e executa um arquivo MSI representando o software legítimo SuperOps RMM. Executar este programa no computador permite que os adversários obtenham acesso remoto não autorizado a terceiros

O CERT-UA conduziu pesquisas adicionais sobre as TTPs do adversário. Usando as características do arquivo SCR, cinco arquivos semelhantes foram encontrados, nomeados após instituições financeiras e de seguros na Europa e nos EUA. De acordo com a pesquisa, os ataques cibernéticos descobertos provavelmente foram lançados não mais tarde do que fevereiro-março de 2024, com os adversários expandindo o escopo geográfico do impacto.

Os defensores recomendam que as organizações que não usam o legítimo SuperOps RMM assegurem que não haja atividade de rede relacionada aos domínios *.superops.com e *.superops.ai para prevenir ataques associados às operações UAC-0188 mais recentes.

Contexto do MITRE ATT&CK

Aproveitando o MITRE ATT&CK, os defensores cibernéticos podem obter insights detalhados sobre o contexto das operações ofensivas e das TTPs vinculadas ao UAC-0188. Confira a tabela abaixo para ver a lista abrangente de regras Sigma específicas que correspondem às táticas, técnicas e sub-técnicas relevantes do ATT&CK.