The coletivo de hackers UAC-0184 está de volta, mais uma vez focando suas atenções nas Forças Armadas da Ucrânia. Os adversários tentam ganhar acesso aos computadores visados para roubar arquivos e dados de mensagens, de acordo com a mais recente pesquisa do CERT-UA.

Descrição do Último Ataque do UAC-0184

Defensores têm observado um aumento significativo na atividade maliciosa do grupo UAC-0184 ao longo de 2024. Na virada do ano, os hackers lançaram uma campanha de phishing contra a Ucrânia, usando iscas de phishing relacionadas a temas militares and Remcos RAT malware como parte de suas ferramentas ofensivas.

Em 16 de abril, o CERT-UA lançou um novo aviso focado em uma nova onda de operações ofensivas do grupo. Na mais recente campanha maliciosa atribuída ao grupo UAC-0184, os adversários estão atacando os computadores das Forças Armadas da Ucrânia tentando roubar dados sensíveis. Como vetor inicial do ataque, o grupo aplica engenharia social, como mensagens de isca sobre a abertura de uma investigação executiva ou um caso criminal, vídeos de ações combativas ou solicitações de conhecimento através de plataformas de namoro populares. A conversa subsequente com um militar pode envolver a transferência de um arquivo ou arquivo com um pedido de assistência para abri-lo ou processá-lo.

Os adversários aproveitam várias ferramentas ofensivas, incluindo software comercial e utilitários de código aberto. Por exemplo, o UAC-0184 aplica o malware IDAT (HijackLoader, SHADOWLADDER, GHOSTPULSE) na fase inicial da intrusão. Outras cepas maliciosas envolvem REMCOSRAT, VIOTTOKEYLOGGER e XWORM. O grupo também utiliza as utilidades SIGTOP e TUSC, que são publicamente acessíveis no GitHub, para roubar e extrair dados de computadores visados, incluindo mensagens e detalhes de contato do Signal, uma plataforma popular entre o pessoal militar.

Para minimizar as intrusões dos adversários, os defensores recomendam manter vigilância cibernética ao usar mensageiros populares que não são canais devidamente controlados para troca de informações e estão em risco de serem armados por atacantes.

Detectar Atividade UAC-0184 abordada no Alerta CERT-UA#9474

O número crescente de ataques cibernéticos contra a Ucrânia ligados ao grupo UAC-0184 destaca a necessidade de melhorar as defesas para identificar as intrusões de forma oportuna. Faça login na Plataforma SOC Prime para ter acesso à coleção completa de algoritmos de detecção para ataques do UAC-0184 que exploram mensageiros populares e sites de namoro de acordo com o mais recente aviso CERT-UA#9474. Pesquise a pilha de detecção relevante aplicando a tag personalizada com base no ID do alerta CERT-UA:

Regras Sigma para detectar a atividade do UAC-0184 abordadas no relatório CERT-UA#9474

Todos os algoritmos de detecção estão alinhados com o MITRE ATT&CK® framework v.14.1, enriquecidos com inteligência de ameaças relevante e metadados acionáveis, e são instantaneamente convertíveis para diversos formatos de linguagem SIEM, EDR, e Data Lake para escalar suas operações de Engenharia de Detecção.

Se você está procurando pelo conjunto completo de regras para a detecção de ataques do UAC-0184, clique no Explorar Detecções botão abaixo, e acesse mais itens de conteúdo abordando os TTPs do grupo e refletindo seus padrões de comportamento comuns.

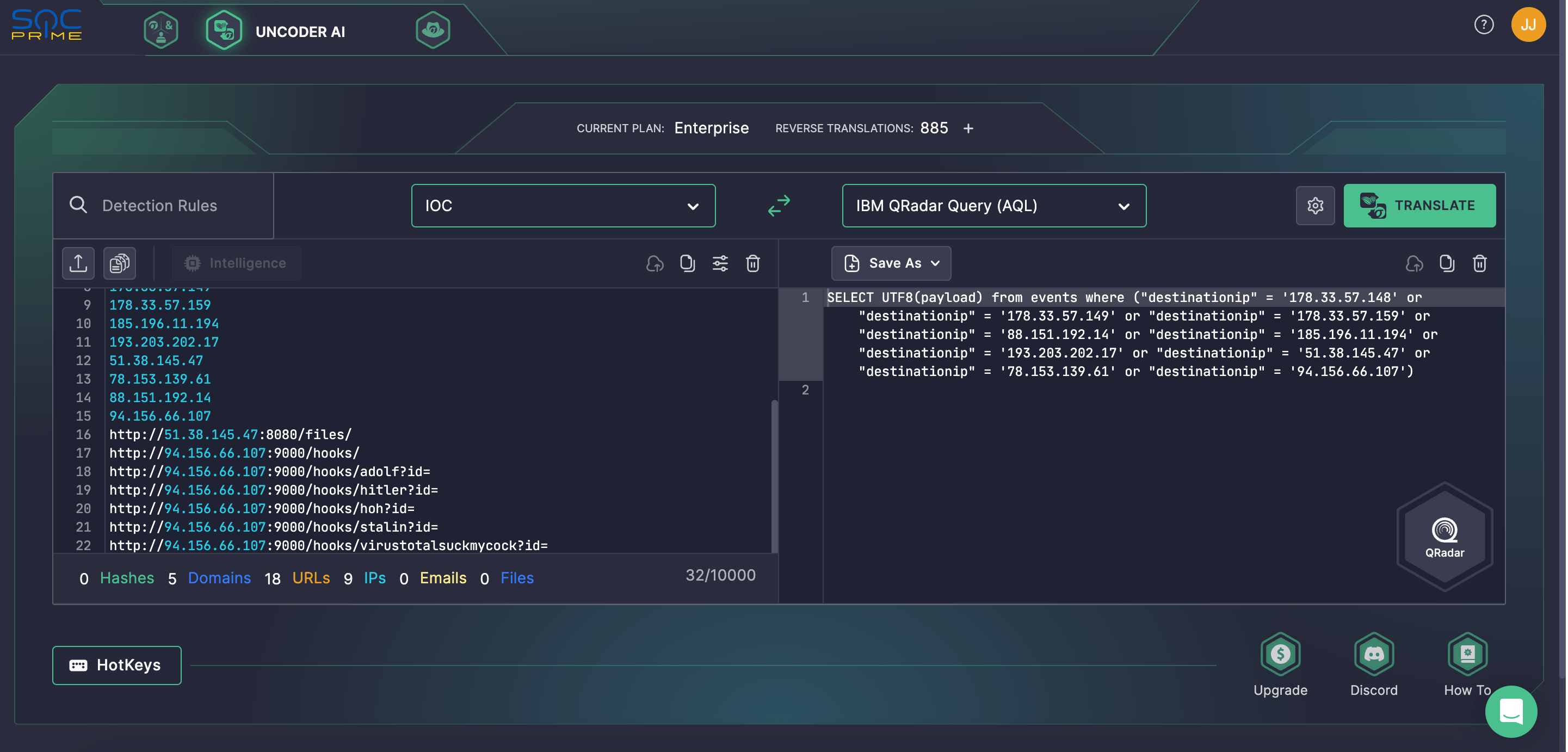

Para agilizar seu cruzamento de IOCs, confie no Uncoder AI, o primeiro copiloto de IA da indústria para Engenharia de Detecção, e caçe instantaneamente por indicadores de comprometimento fornecidos no alerta CERT-UA#9474. O Uncoder AI atua como empacotador de IOCs, permitindo que analistas de CTI e SOC e Caçadores de Ameaças analisem os IOCs perfeitamente e os convertam em consultas de caça personalizadas prontas para rodar no SIEM ou EDR de sua escolha.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK fornece visibilidade granular no contexto das operações ofensivas atribuídas ao UAC-0184. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Deobfuscated/Decode Files or Information (T1140) | ||

Command and Control | Ingress Tool Transfer (T1105) |