Pesquisadores da CERT-UA notificam os defensores da campanha maliciosa persistente que impacta mais de 11 provedores de telecomunicações. O grupo UAC-0165 por trás desses ataques destrutivos tem como alvo o setor de telecomunicações ucraniano há mais de 5 meses com o objetivo de paralisar a infraestrutura crítica, o que aumenta a necessidade de uma pesquisa minuciosa entre os defensores para antecipar ameaças potenciais.

Análise do Ataque UAC-0165 Visando Telecomunicações

Em 15 de outubro de 2023, um alerta de segurança recém-lançado CERT-UA#7627 alertou os colegas da indústria sobre a campanha de longa duração contra a Ucrânia, com os provedores de telecomunicações sendo alvo de ataques cibernéticos destrutivos. Os cibercriminosos rastreados como UAC-0165 estão por trás das intrusões nos sistemas de comunicação de informação de pelo menos 11 provedores, resultando em interrupções de serviço para os consumidores de telecomunicações. A colaboração com um dos provedores de telecomunicações comprometidos permitiu que os pesquisadores da CERT-UA obtivessem informações sobre o incidente, identificassem as TTPs comuns dos atacantes e investigassem minuciosamente as intenções ofensivas para prevenir novas intrusões no setor de telecomunicações.

Na fase inicial do ataque, o UAC-0165 varre as sub-redes do provedor usando um conjunto comum de portas de rede apoiadas pela utilidade Masscan. Uma vez que os atacantes identificam interfaces de gerenciamento, como SSH ou RDP, desde que o acesso a elas não seja restrito, eles tentam a autenticação. Os adversários também procuram vulnerabilidades e as exploram quando são reveladas. Além disso, os atores do UAC-0165 analisam serviços publicamente acessíveis, como aplicativos da web, como faturamento, contas pessoais de usuários e servidores de hospedagem, aproveitando ffuf, DirBuster, gowitness, nmap e outras utilidades de varredura.

Notavelmente, o UAC-0165 realiza atividades de reconhecimento e exploração a partir de servidores previamente comprometidos e aplica servidores proxy, como Dante, SOCKS5, etc., para roteamento de tráfego através desses nós.

Os pesquisadores também apontam para um conjunto de indicadores adicionais de comprometimento, incluindo a instalação de um módulo RAM denominado POEMGATE que permite aos adversários autenticar com uma senha definida estaticamente. Além disso, este último armazena credenciais de usuário inseridas durante a autenticação em um formato codificado com XOR. Esse tipo de backdoor é pré-instalado para permitir que os atacantes coletem dados de autenticação administrativa atualizados ao longo do tempo. Essas credenciais são frequentemente usadas para acessar outros equipamentos de servidor e de rede. Para contornar as configurações que restringem o uso de um shell de comando, os arquivos originais “/bin/false” e “/bin/nologin” são substituídos por “bash”. Os hackers do UAC-0165 também costumam remover os sinais de acesso não autenticado por meio da utilidade WHITECAT.

Além disso, uma variante do programa POSEIDON pode ser instalada no servidor. Sua funcionalidade inclui uma gama completa de ferramentas de gerenciamento remoto. A persistência do POSEIDON é garantida substituindo ou modificando o arquivo binário legítimo, no qual um código de programa é adicionado, criando uma thread com um argumento “start_routine” na forma da função “RunMain”, que é importada da biblioteca “libc.so”.

Caso o provedor de telecomunicações visado ofereça serviços de hospedagem, após o comprometimento do site, um backdoor chamado Weevely pode ser implantado no servidor web. Se o servidor estiver dentro da rede do provedor, os hackers podem aproveitá-lo para avançar um ataque em outros elementos dentro da DMZ ou da rede de computação local.

Além de utilitários específicos, os adversários ganham acesso não autorizado persistente à infraestrutura do provedor por meio de contas VPN regulares. Isso pode ocorrer se a autenticação multifatorial baseada em códigos únicos de um aplicativo não estiver presente. Um sinal óbvio de comprometimento da VPN é uma conexão a partir de endereços IP de uma rede TOR e de serviços VPN, incluindo aqueles que são “classificados” como ucranianos. Hackers também podem roubar credenciais para as contas oficiais em mensageiros junto com os tokens para envio de mensagens de texto.

Na fase final do ataque, os agentes de ameaça tentam interromper equipamentos de rede e servidores ativos, bem como prejudicar sistemas de armazenamento de dados. Isso pode ser alcançado aproveitando senhas idênticas e acesso irrestrito às interfaces de gerenciamento desses equipamentos. Além disso, a ausência de cópias de backup das configurações atuais pode ter um impacto negativo na capacidade de restaurar prontamente a funcionalidade do sistema.

Para remediar as ameaças associadas à atividade do UAC-0165 e aumentar a resiliência cibernética, os defensores incentivam fortemente os provedores de telecomunicações a habilitarem a autenticação multifatorial e seguirem as melhores práticas de segurança destacadas nas recomendações CERT-UA.

Detecção da Campanha de Longa Duração do UAC-0165 visando Infraestrutura Crítica Ucraniana

Contrapartes ofensivas apoiadas pela Rússia continuamente têm como alvo organizações ucranianas com o objetivo de interromper a infraestrutura nacional online e estender suas táticas maliciosas comprovadas para uma gama mais ampla de alvos globais. Para auxiliar os defensores cibernéticos na detecção proativa de possíveis ataques cibernéticos afiliados a atores de ameaças russas, a Plataforma SOC Prime para defesa cibernética coletiva oferece um conjunto dedicado de regras Sigma selecionadas, incluindo aquelas especificamente voltadas para a detecção de ataques UAC-0165.

Os algoritmos de detecção são filtrados com base no ID do grupo e no alerta correspondente da CERT-UA, permitindo que especialistas em segurança cibernética procurem o conteúdo por tags “CERT-UA#7627” ou “UAC-0165”. Todas as regras Sigma relacionadas estão alinhadas com MITRE ATT&CK® e podem ser automaticamente convertidas para 28 plataformas SIEM, EDR, XDR ou Data Lake. Aperte o botão Explorar Detecções abaixo para acessar o conjunto de detecção destinado à mais recente campanha do UAC-0165 contra o setor de telecomunicações ucraniano.

Além disso, você pode mergulhar no conjunto ampliado de conteúdo de detecção que cobre a atividade maliciosa do UAC-0165.

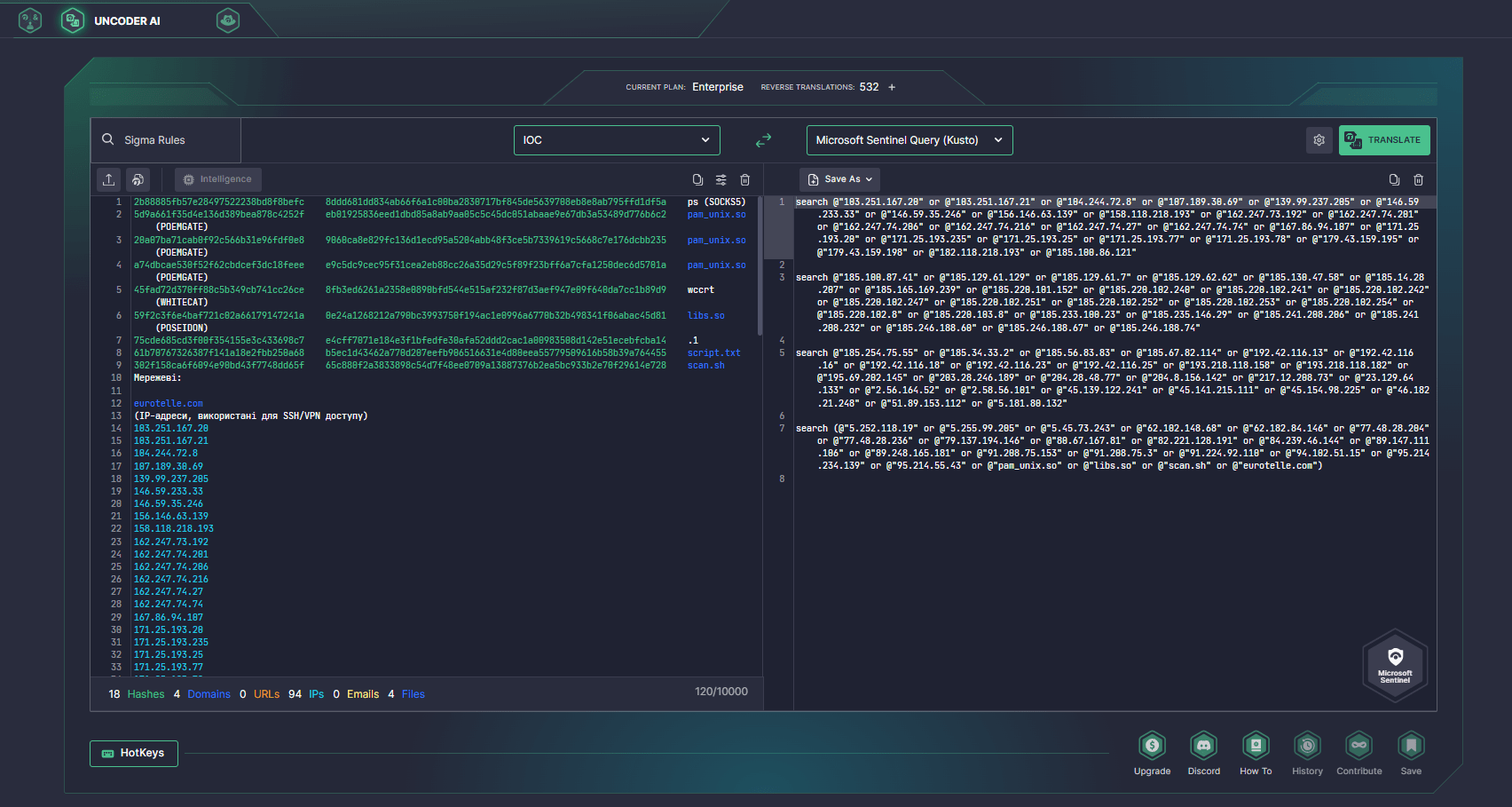

Uncoder AI da SOC Prime também pode ser usado para caçar IOCs relevantes fornecidos pela CERT-UA criando consultas personalizadas e executando-as automaticamente em seu ambiente de nuvem. by creating custom queries and automatically running them in your cloud environment.

Contexto MITRE ATT&CK

Os membros da equipe SOC também podem explorar os detalhes do ataque abordados no alerta CERT-UA#7627. Considere a tabela abaixo para encontrar a lista de todas as táticas, técnicas e sub-técnicas do adversário aplicáveis relacionadas às regras Sigma mencionadas acima para uma análise aprofundada:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |