The ator de ameaça UAC-0149 repetidamente mira em governos e organizações militares ucranianas usando o malware COOKBOX. A mais recente pesquisa do CERT-UA detalha o novo ataque utilizando mensagens de phishing do Signal e explorações CVE-2023-38831 para implantar o COOKBOX nas instâncias alvo.

Detalhes do Ataque UAC-0149

O coletivo hacker UAC-0149 tem realizado operações maliciosas contra a Ucrânia desde pelo menos o outono de 2023. Na virada de 2024, o CERT-UA revelou um ataque direcionado contra as Forças Armadas da Ucrânia envolvendo o infame malware COOKBOX entregue via mensagens falsas do Signal.

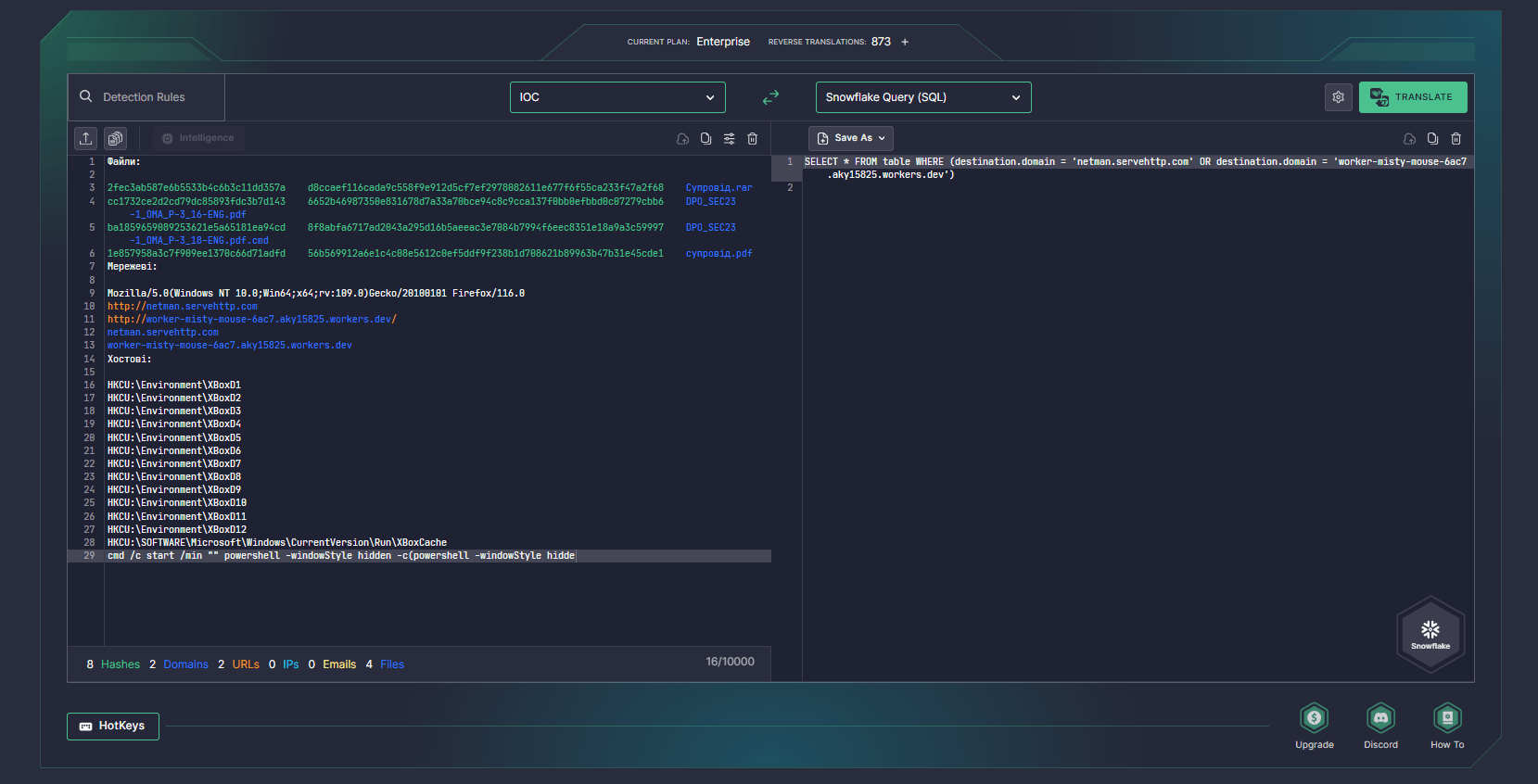

Em 18 de abril, o CERT-UA emitiu um novo alerta avisando sobre uma nova onda de intrusões utilizando o COOKBOX. Na mais recente operação atribuída ao UAC-0149, hackers estão mirando representantes das Forças de Defesa Ucranianas com mensagens maliciosas do Signal contendo documentos infectados por malware anexados. Os documentos falsos referem-se à aplicação para uma posição no Departamento de Operações de Paz das Nações Unidas, sendo entregues via “Супровід.rar” arquivo que contém uma exploração CVE-2023-38831 para o software WinRAR. Caso seja aberto, o arquivo RAR malicioso executa o arquivo CMD “супровід.pdf.cmd” que por sua vez abre um documento de phishing “DPO_SEC23-1_OMA_P-3_16-ENG.pdf” e aciona scripts PowerShell associados ao malware COOKBOX.

Notavelmente, o servidor de comando e controle COOKBOX utiliza o serviço DNS dinâmico NoIP. Em cooperação com representantes do NoIP, o nome de domínio correspondente já foi bloqueado.

Após este ataque, o CERT-UA recomenda fortemente que os administradores de sistema limitem os usuários em executar utilitários como powershell.exe, wscript.exe, cscript.exe, mshta.exe, entre outros. Aconselha-se usar mecanismos padrão como SRP, AppLocker e configurações de registro.

Detectar Ataque UAC-0149 Coberto no Alerta CERT-UA#9522

Com a crescente onda de ataques UAC-0149 utilizando o malware COOKBOX, os profissionais de segurança estão buscando uma maneira confiável de detectar intrusões a tempo e defender-se proativamente. A Plataforma SOC Prime para defesa cibernética coletiva agrega um conjunto curado de regras Sigma para detectar a mais recente atividade UAC-0149 acompanhada de soluções avançadas de detecção de ameaças e caça. Além disso, os defensores cibernéticos podem buscar a pilha de detecção relevante aplicando a tag personalizada baseada no ID do alerta CERT-UA “CERT-UA#9522“:

Regras Sigma para Detectar a Atividade UAC-0149 Coberta no Alerta CERT-UA#9522

Todos os algoritmos de detecção estão alinhados com o framework MITRE ATT&CK® v.14.1, enriquecidos com inteligência de ameaças relevante e metadados acionáveis, e são instantaneamente conversíveis para diversos formatos de linguagem SIEM, EDR e Data Lake para escalar suas operações de Engenharia de Detecção.

Especialistas em cibersegurança que procuram uma cobertura mais ampla dos ataques UAC-0149 podem clicar no botão Explorar Detecções abaixo para acessar imediatamente uma extensa coleção de regras abordando os TTPs e padrões de comportamento do grupo.

Para agilizar sua investigação de ameaças, confie em Uncoder AI, o primeiro co-piloto de IA do setor para Engenharia de Detecção, e cace instantaneamente por indicadores de comprometimento fornecidos no alerta CERT-UA#9522. O Uncoder AI atua como um empacotador de IOC, permitindo que analistas de CTI, SOC e caçadores de ameaças analisem IOCs de forma fluida e os convertam em consultas de caça personalizadas prontas para serem executadas no SIEM ou EDR de sua escolha.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK proporciona uma visibilidade extensiva sobre os padrões de comportamento relacionados ao mais recente ataque UAC-0149. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas que abordam as táticas, técnicas e sub-técnicas correspondentes do ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Command and Scripting Interpreter: PowerShell (T1059.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Hide Artifacts: Hidden Window (T1564.003) Command and Control Proxy: Domain Fronting (T1090.004)