Logo após a campanha de ciberespionagem da UAC-0099 via o vetor de ataque de phishing, outro coletivo de hackers evoluiu na arena de ameaças cibernéticas para atacar organizações ucranianas. O CERT-UA notifica os defensores sobre a descoberta de sites falsos que imitam a página oficial do aplicativo “Army+” e estão hospedados usando o serviço Cloudflare Workers. A atividade maliciosa está ligada ao grupo UAC-0125, que provavelmente está associado ao nefasto coletivo de hackers apoiado pela Rússia, rastreado como UAC-0002 (também conhecido como APT44 ou Sandworm).

Detectar Ataques UAC-0125 Cobertos no Alerta CERT-UA#12559

O número crescente de ciberataques direcionados a órgãos governamentais, agências militares e de defesa, e ao setor de infraestrutura crítica tem causado agitação na linha de frente cibernética desde a guerra em grande escala da Rússia contra a Ucrânia. O lançamento de um novo CERT-UA#12559 alerta amplifica a crescente preocupação sobre a atividade do adversário UAC-0125, com fortes indícios de sua conexão com o grupo russo UAC-0002 (também conhecido como Sandworm APT) e a necessidade de maior vigilância em cibersegurança. Plataforma SOC Prime para defesa cibernética coletiva equipam equipes de segurança com um conjunto de detecção relevante para combater proativamente ataques cobertos no alerta CERT-UA#12559.

Clique Explore Detecções para acessar o conteúdo dedicado do SOC ou usar as tags personalizadas correspondentes ao buscar no Threat Detection Marketplace com base no identificador de cluster ou no ID de alerta CERT-UA. Os algoritmos de detecção estão alinhados com a estrutura MITRE ATT&CK® e oferecem contexto acionável de ameaças cibernéticas, incluindo CTI e metadados operacionais. Os engenheiros de segurança também podem traduzir o código de detecção de forma automatizada para um dos mais de 30 formatos escolhidos de SIEM, EDR ou Data Lake.

As equipes também podem investigar as TTPs associadas às operações ofensivas do ator acessando a coleção completa de regras Sigma através da correspondente “UAC-0125” tag. Além disso, os especialistas em segurança podem aplicar a tag “Sandworm” para buscar detecções ligadas ao cluster adversário, que provavelmente está associado à atividade mais recente da UAC-0125.

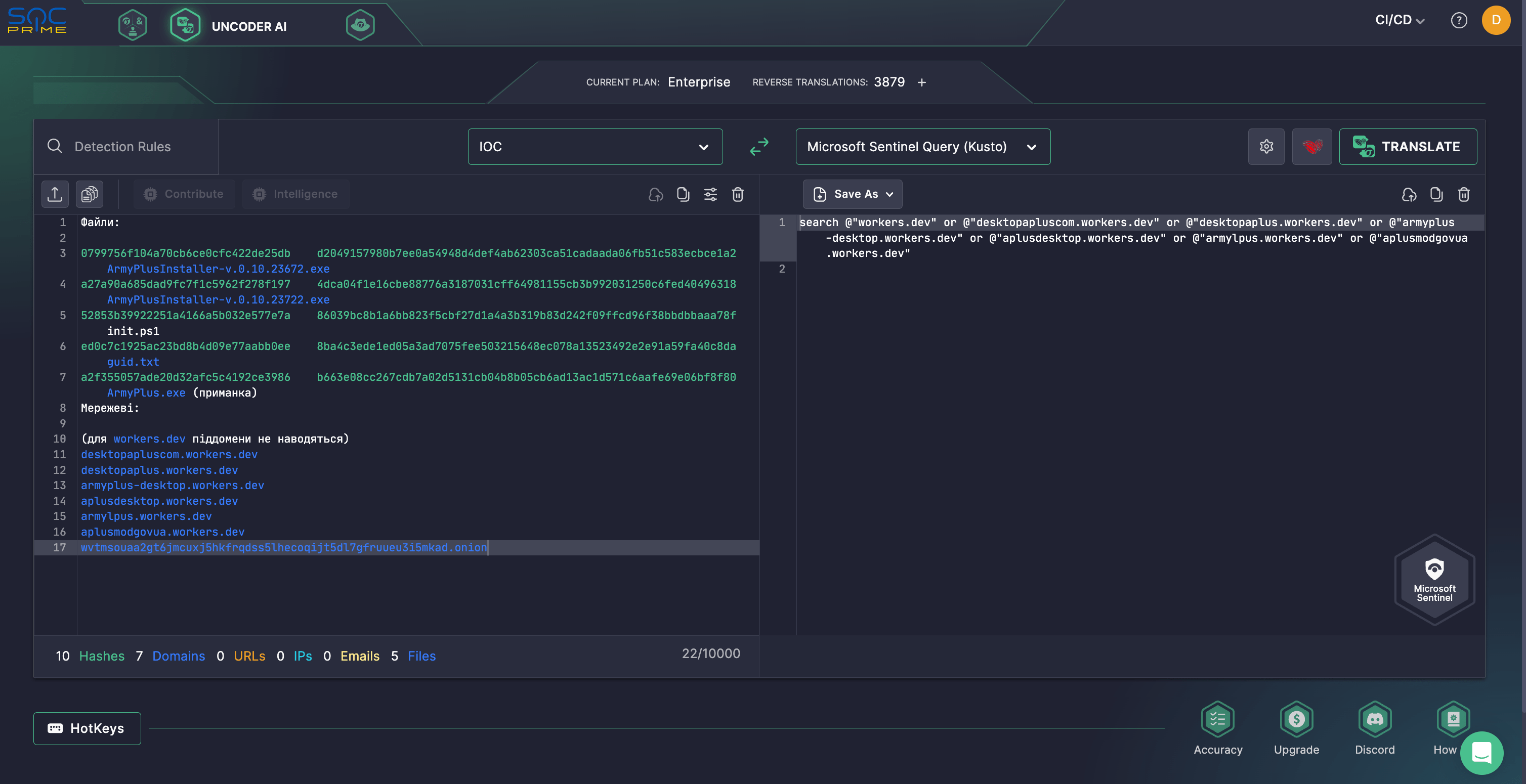

Ao aproveitar a Uncoder AIdo SOC Prime, as organizações podem acelerar a correspondência de IOC relacionada às operações ofensivas da UAC-0125 observadas no alerta mais recente do CERT-UA, enquanto convertem perfeitamente os IOCs em consultas de caça personalizadas que correspondem ao formato de linguagem em uso.

Análise de Ataque UAC-0125

Em 17 de dezembro de 2024, o CERT-UA recebeu informações de especialistas do MIL.CERT-UA relacionadas à descoberta de vários sites fraudulentos que se passam pela página oficial do aplicativo “Army+” e são hospedados por meio do serviço Cloudflare Workers. O Army+ foi criado pelo Ministério da Defesa junto com o Estado-Maior das Forças Armadas da Ucrânia para transformar o ecossistema do exército ucraniano e ajudar a resolver os pedidos do pessoal militar.

De acordo com o CERT-UA#12559 alerta correspondente, ao visitar esses sites falsos, os usuários são solicitados a baixar o arquivo executável “ArmyPlusInstaller-v.0.10.23722.exe”, com o nome do arquivo possivelmente alterado.

O arquivo executável é um instalador criado usando o NSIS (Nullsoft Scriptable Install System), que, além do arquivo .NET de isca “ArmyPlus.exe”, contém arquivos de intérprete Python, um arquivo de programa Tor e um script PowerShell “init.ps1”.

Quando o arquivo “ArmyPlusInstaller-v.0.10.23722.exe” é aberto, ele executa o arquivo de isca e um script PowerShell. Este último é projetado para instalar o OpenSSH no sistema comprometido, gerar um par de chaves RSA, adicionar a chave pública para autenticação, enviar a chave privada ao atacante via “curl” e expor um serviço SSH oculto através do Tor. Todas essas operações dão aos invasores o sinal verde para obter acesso remoto ao computador da vítima, facilitando um comprometimento adicional do sistema. A atividade adversária é rastreada sob o identificador UAC-0125 e, com alta confiança, tem ligações com o cluster UAC-0002 ligado à Rússia (também conhecido como UAC-0133, APT44, UAC-0082, ou Sandworm). O infame grupo Sandworm APT tem como alvo órgãos estatais ucranianos e organizações de infraestrutura crítica há mais de uma década. Eles são responsáveis pelos apagões induzidos pelo BlackEnergyem 2015-2016, pela campanha global NotPetya em 2017, e pelos ataques de 2022 a instalações de energia ucranianas usando Industroyer 2 e diferentes malwares de limpeza de dados. Na primeira metade de 2024, o vetor inicial de comprometimento dos atacantes foi um pacote do Microsoft Office contendo um componente trojanizado, que incluía o arquivo “CommunicatorContentBinApp.cmd” com um comando PowerShell.

Contexto MITRE ATT&CK

Ao aplicar o ATT&CK, as equipes de segurança podem obter informações valiosas sobre as TTPs UAC-0125 envolvidas na mais recente campanha maliciosa contra a Ucrânia, conforme detalhado no último relatório do CERT-UA. A tabela abaixo fornece uma coleção abrangente de regras Sigma que abordam as táticas, técnicas e sub-técnicas associadas do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Discovery | System Information Discovery (T1082) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Proxy: Multi-hop Proxy (T1090.003) | |

Protocol Tunneling (T1572) | ||

Encrypted Channel: Asymmetric Cryptography (T1573.002) | ||

Exfiltration | Exfiltration Over C2 Channel (T1041) |