Desde o início da guerra em grande escala na Ucrânia, os defensores cibernéticos identificaram o crescente volume de campanhas de ciberespionagem visando coletar inteligência de órgãos estatais ucranianos. Além disso, as mesmas táticas, técnicas e procedimentos são aplicados para atingir uma geografia mais ampla, incluindo América do Norte, Europa e Ásia. Especificamente, em maio de 2023, o grupo UAC-0063 lançou uma campanha de ciberespionagem visando a Ucrânia, Ásia Central, Israel e Índia. E agora, o alerta mais recente do CERT-UA avisa os defensores cibernéticos sobre a operação ofensiva em andamento contra instituições de pesquisa ucranianas orquestrada pelo mesmo coletivo de hackers.

Detectando Atividade UAC-0063 Coberta no Alerta CERT-UA#10356

O grupo UAC-0063 está de volta à arena das ameaças cibernéticas, mirando o setor acadêmico na Ucrânia. A capacidade do grupo de experimentar com diferentes kits de ferramentas adversárias e múltiplos vetores de infecção no fluxo de ataque inicial destaca a necessidade de defesa proativa. A Plataforma do SOC Prime para defesa cibernética coletiva reúne um conjunto completo de produtos para Engenharia de Detecção com IA, Caça Automatizada de Ameaças e Validação de Pilha de Detecção, permitindo que organizações detectem intrusões e otimizem suas posturas de cibersegurança em termos de risco em tempo hábil. Seguindo o link abaixo, especialistas em segurança podem acessar instantaneamente a pilha de detecção abrangente abordando a atividade adversária mais recente do UAC-0063, filtrada pela tag “CERT-UA#10356” com base no ID do alerta.

Regras Sigma para detecção de ataque UAC-0063 com base no alerta CERT-UA#10356

Todos os algoritmos de detecção são mapeados para o framework MITRE ATT&CK®, enriquecidos com CTI acionável e metadados, e estão prontos para implantação em dezenas de plataformas de análise de segurança nativas da nuvem e locais.

Para defender proativamente contra os ataques cibernéticos mais recentes e recorrentes atribuídos ao UAC-0063, engenheiros de segurança também podem acessar mais conteúdo relevante do SOC clicando no botão Explorar Detecções abaixo.

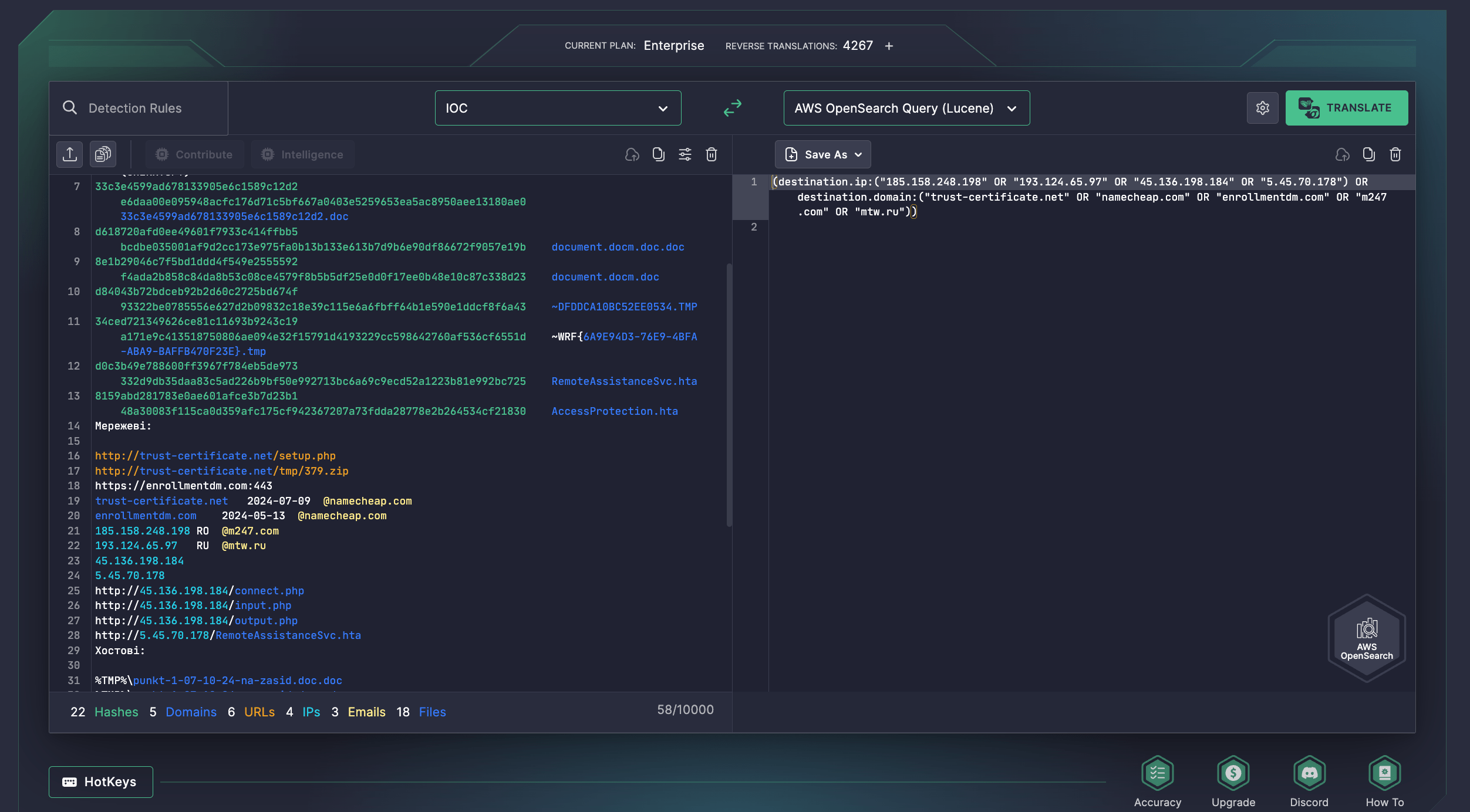

CERT-UA forneceu uma coleção de IOCs para detectar ameaças relacionadas à atividade recente do grupo UAC-0063. Confiando na Uncoder AI do SOC Prime, os defensores podem simplificar a correspondência de IOC convertendo instantaneamente a inteligência de ameaças relevante em consultas personalizadas otimizadas para desempenho, adaptadas ao formato de linguagem do SIEM ou EDR escolhido e prontas para caça no ambiente selecionado.

Análise da Atividade Mais Recente UAC-0063

Pesquisadores do CERT-UA descobriram uma nova campanha maliciosa atribuída ao coletivo de hackers UAC-0063. Os adversários lançaram um ataque contra instituições de pesquisa ucranianas em 8 de julho de 2024, utilizando os malwares HATVIBE e CHERRYSPY.

Na fase inicial da infecção, os atacantes que têm acesso à conta de e-mail de um funcionário enviam uma cópia de um e-mail recentemente enviado para dezenas de destinatários, incluindo o remetente original. Notavelmente, o anexo original é substituído por outro documento contendo uma macro.

Ao abrir o arquivo DOCX e ativar a macro, outro arquivo com uma macro será gerado e aberto no computador. Este último, por sua vez, criará e abrirá um arquivo HTA codificado do malware “RecordsService” do HATVIBE, juntamente com um arquivo de tarefa agendada “C:WindowsSystem32TasksvManageStandaloneService” projetado para iniciar a amostra maliciosa.

Além disso, os adversários baixam um interpretador Python e o malware CHERRYSPY no diretório “C: ProgramDataPython”, contando com capacidades técnicas para controle remoto oculto do computador. Ao contrário da versão anterior do malware, que estava ofuscada com pyArmor, a iteração mais recente foi compilada em um arquivo .pyd (DLL).

Notavelmente, a atividade recentemente observada dos atores UAC-0063 pode estar afiliada ao grupo APT28 (UAC-0001), que está diretamente ligado à Direção Principal do Estado-Maior das Forças Armadas da Rússia. Além disso, um arquivo DOCX com uma macro semelhante foi encontrado no VirusTotal, carregado da Armênia em 16 de julho de 2024. O conteúdo de atração deste arquivo contém texto endereçado ao Departamento de Política de Defesa do Ministério da Defesa da República da Armênia em nome do Departamento de Cooperação Militar Internacional do Ministério da Defesa da República do Quirguistão.

Além disso, durante junho de 2024, defensores observaram múltiplas instâncias de instalação do backdoor HATVIBE através da exploração de vulnerabilidade do HFS HTTP File Server (provavelmente CVE-2024-23692). Isso demonstra que o grupo UAC-0063 aplica diversos vetores de ataque para comprometimento inicial.

Para minimizar os riscos de intrusões UAC-0063, os defensores recomendam fortemente ativar a autenticação de dois fatores para contas de e-mail, aplicar políticas para bloquear a execução de macros, mshta.exe e outros softwares potencialmente perigosos, incluindo o interpretador Python, e seguir as melhores práticas e recomendações do setor típicas para o panorama atual de ameaças cibernéticas.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK oferece ampla visibilidade dos padrões de comportamento relacionados ao último ataque do UAC-0063 contra instituições de pesquisa ucranianas. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Exploit Public-Facing Application (T1190) | ||

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Defense Evasion | System Binary Proxy Execution: Mshta (T1218.005) | |

Modify Registry (T1112) |