The Coletivo de hackers Vermin, também rastreado como UAC-0020, ressurge, mirando a Ucrânia usando uma nova ferramenta ofensiva chamada FIRMACHAGENT. No ataque mais recente, os adversários utilizam o vetor de ataque phishing para espalhar e-mails com o assunto isca relacionado aos prisioneiros de guerra na frente de Kursk.

Análise do Ataque UAC-0020 também conhecido como Vermin Usando FIRMACHAGENT

Em 19 de agosto de 2024, a equipe CERT-UA lançou um novo alerta de cibersegurança CERT-UA#10742, cobrindo o ressurgimento do grupo de hackers UAC-0020, também conhecido como Vermin, na arena de ameaças cibernéticas. Notavelmente, há alguns meses, o Vermin lançou uma campanha “SickSync” contra as Forças Armadas da Ucrânia usando malware SPECTR, que também foi uma das ferramentas chave do arsenal do grupo em meados de março de 2022, mirando agências governamentais e militares ucranianas. Na campanha mais recente, além do comum malware SPECTR do conjunto de ferramentas ofensivas, os atacantes aproveitam uma nova ferramenta ofensiva conhecida como malware FIRMACHAGENT.

O fluxo de infecção começa com e-mails phishing utilizando o tema dos prisioneiros de guerra na frente de Kursk, incorporando um link para um arquivo ZIP malicioso. O arquivo contém um arquivo CHM chamado “list_of_inactive_vice_chairs_kursk.chm”, que inclui um arquivo HTML com código JavaScript que aciona a execução de um script PowerShell ofuscado. Este último é projetado para baixar componentes do malware SPECTR, que rouba dados confidenciais como documentos, capturas de tela ou dados de navegador, e o novo malware FIRMACHAGENT. A principal função da nova ferramenta ofensiva é carregar dados roubados para um servidor de comando. Ela também é usada para configurar tarefas agendadas para executar o orquestrador “IDCLIPNET_x86.dll”, que gerencia os plugins SPECTR e FIRMACHAGENT.

Para reduzir a superfície de ataque, recomenda-se que as organizações limitem os privilégios de contas de usuário, como removê-las do grupo Admin e implementar políticas relevantes para evitar que os usuários executem arquivos CHM e powershell.exe.

Detectar Ataque UAC-0020 Coberto no Alerta CERT-UA#10742

À medida que o grupo de hackers UAC-0020 (também conhecido como Vermin) continua a aprimorar seu conjunto de ferramentas maliciosas para atingir o governo ucraniano e organizações militares, profissionais de segurança procuram formas confiáveis de detectar e enfrentar essas ameaças em tempo real. A Plataforma SOC Prime para defesa cibernética coletiva oferece um conjunto dedicado de regras Sigma para identificar os ataques UAC-0020 mais recentes, acompanhados por um conjunto completo de produtos para caça automatizada de ameaças, engenharia de detecção alimentada por IA e detecção avançada de ameaças.

Regras Sigma para Detectar Ataques UAC-0020 Cobertos no Alerta CERT-UA#10742

Todas as regras são compatíveis com mais de 30 soluções de SIEM, EDR e Data Lake e mapeadas para o MITRE ATT&CK® framework v.14.1. Além disso, para agilizar a investigação de ameaças, as detecções são enriquecidas com CTI detalhada e metadados operacionais, incluindo referências de inteligência de ameaças, cronogramas de ataque e recomendações de triagem. Basta acessar o stack de detecção pelo link acima ou simplesmente navegar no Mercado de Detecção de Ameaças usando o “CERT-UA#10742” tag com base no identificador de alerta CERT-UA.

Especialistas em segurança cibernética em busca de uma cobertura de detecção UAC-0020 mais ampla para analisar ataques retrospectivos dos adversários podem clicar no botão Explorar Detecções e imediatamente aprofundar-se em uma coleção de regras que abordam os TTPs e padrões de comportamento do adversário.

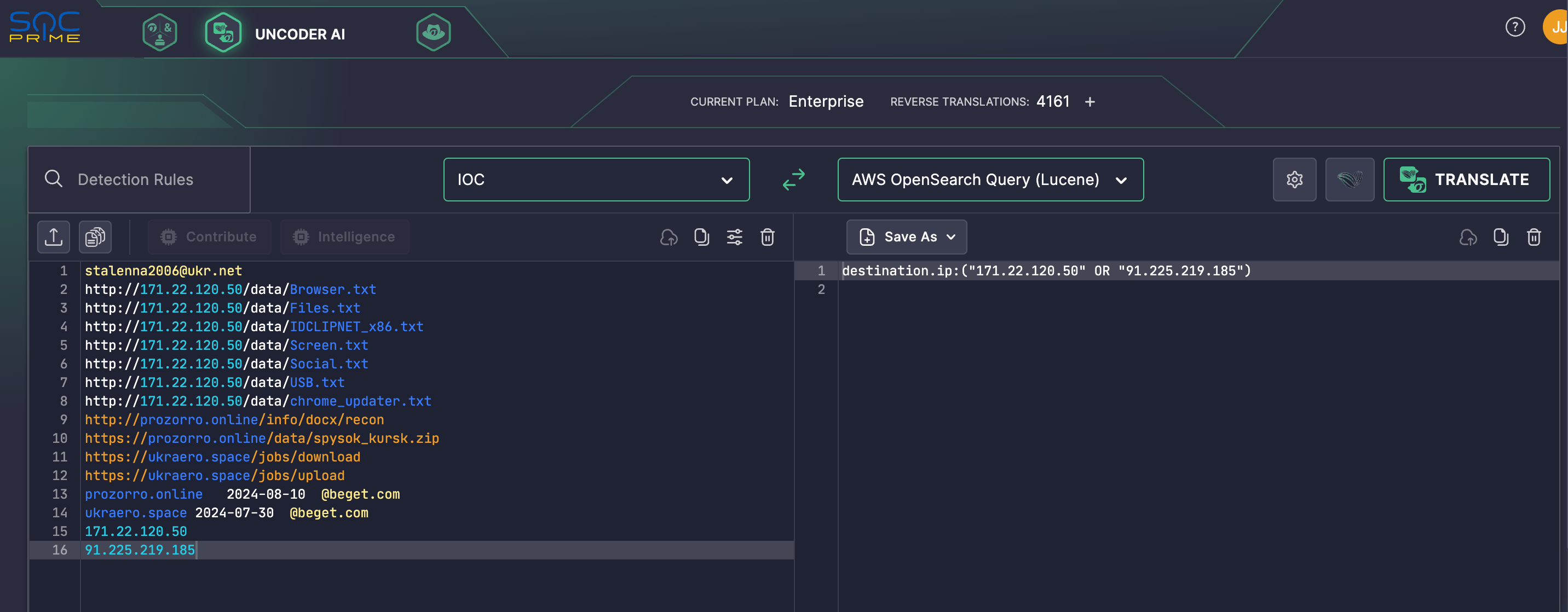

Além disso, para facilitar a investigação, os defensores cibernéticos podem contar com o Uncoder AI, o primeiro copiloto de IA da indústria para Engenharia de Detecção, e caçar instantaneamente por IOCs fornecidos no CERT-UA#10742 alerta. Basta colar os IOCs no Uncoder AI e analisá-los de forma contínua para convertê-los em consultas de caça personalizadas que correspondem ao seu SIEM ou EDR em uso.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK proporciona ampla visibilidade sobre os padrões de comportamento relacionados ao ataque UAC-0020 mais recente. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas que abordam as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | User Execution (T1204) | |

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Defense Evasion | System Binary Proxy Execution: Compiled HTML File (T1218.001) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Application Layer Protocol: Web Protocols (T1071.001) |