The Grupo de hackers Vermin, também conhecido como UAC-0020, ressurge, visando as Forças Armadas da Ucrânia. Na mais recente campanha “SickSync” descoberta pela CERT-UA em colaboração com o Centro de Cibersegurança das Forças Armadas da Ucrânia, os adversários uma vez mais empregam o malware SPECTR, que faz parte do arsenal de ferramentas dos agressores desde 2019.

Campanha SickSync Visando as Forças Armadas da Ucrânia: Análise do Ataque

Em 6 de junho de 2024, a CERT-UA, em conjunto com o Centro de Cibersegurança das Forças Armadas da Ucrânia, descobriu e investigou a atividade maliciosa do grupo UAC-0020, também rastreado como Vermin. O grupo estava ativo há mais de dois anos, em meados de março de 2022, nos estágios iniciais da evasão em larga escala da rússia para com a Ucrânia, quando foram detectados por trás de uma massiva campanha de spear-phishing visando órgãos do estado ucraniano e tentando disseminar o malware SPECTR. Notavelmente, o coletivo de hackers está vinculado à autoproclamada República Popular de Luhansk e acredita-se que opere sob a direção do governo de Moscou como parte dos esforços de guerra cibernética da rússia contra a Ucrânia.

Na mais recente campanha alerta CERT-UA#9934, o UAC-0020 tem como alvo as Forças Armadas da Ucrânia, aproveitando o nefasto malware SPECTR acompanhado pela utilidade SyncThing. O grupo tem confiado no malware SPECTR há meia década, implementando-o como um meio de implementação de ameaças cibernéticas. Quanto à exploração do software SyncThing, que é comumente usado para fins legítimos para estabelecer conexões ponto a ponto entre computadores, os hackers utilizam a ferramenta para extrair dados do computador alvo.

O fluxo de infecção começa com um e-mail de phishing que contém um anexo de arquivo protegido por senha. Este último inclui outro arquivo RARSFX contendo um arquivo isca chamado “Wowchok.pdf”, um arquivo executável “sync.exe” criado através do instalador InnoSetup, e um arquivo BAT “run_user.bat” destinado à execução inicial.

O arquivo “sync.exe” contém tanto componentes legítimos do software SyncThing quanto arquivos maliciosos de malware SPECTR, incluindo bibliotecas auxiliares e scripts. Além disso, os arquivos SyncThing foram parcialmente modificados para alterar nomes de diretórios, agendar tarefas ou desativar funcionalidades de notificação ao usuário.

Os módulos SPECTR incluem SpecMon, que executa arquivos DLL contendo a classe “IPlugin”; Screengrabber para captura de telas; módulos FileGrabber e Usb usados para copiar arquivos com extensões especificadas de certos diretórios e unidades USB via robocopy.exe; e módulos Social e Browsers usados para roubar dados de autenticação e navegação de vários mensageiros e navegadores de Internet.

Notavelmente, os dados roubados são copiados para subpastas no diretório %APPDATA%syncSlave_Sync. Subsequentemente, através das capacidades de sincronização do SyncThing, o conteúdo dessas pastas é enviado para o computador do atacante, facilitando assim a exfiltração de dados.

Detectar Ataques Vermin (UAC-0020) como Parte da Campanha de Espionagem SickSync

O ressurgimento do grupo de hackers Vermin (UAC-0020) na arena de ameaças cibernéticas ucraniana destaca a necessidade urgente de aprimorar a resiliência cibernética e medidas de defesa proativas para combater ataques que visam principalmente agências do setor público e estão altamente relacionadas às operações ofensivas da rússia. Em vista do novo alerta de segurança emitido pela CERT-UA e pelo Centro de Cibersegurança das Forças Armadas da Ucrânia, a SOC Prime lançou recentemente um conjunto de regras Sigma selecionadas para detectar a mais recente atividade do Vermin como parte de uma campanha de espionagem chamada SickSync contra as Forças Armadas da Ucrânia

Os engenheiros de segurança podem facilmente procurar conteúdo de detecção relevante usando a tag personalizada com base no ID do alerta CERT-UA#9934 ou no nome da campanha SickSync. Todas as regras são compatíveis com mais de 30 soluções SIEM, EDR e Data Lake e mapeadas para o framework MITRE ATT&CK®. Clique no botão Explore Detections para examinar instantaneamente a coleção de conteúdo dedicada.

Para regras adicionais e contexto para realizar uma análise retrospectiva das TTPs do Vermin, os defensores cibernéticos também podem aproveitar as tags “UAC-0020” e “Vermin“.

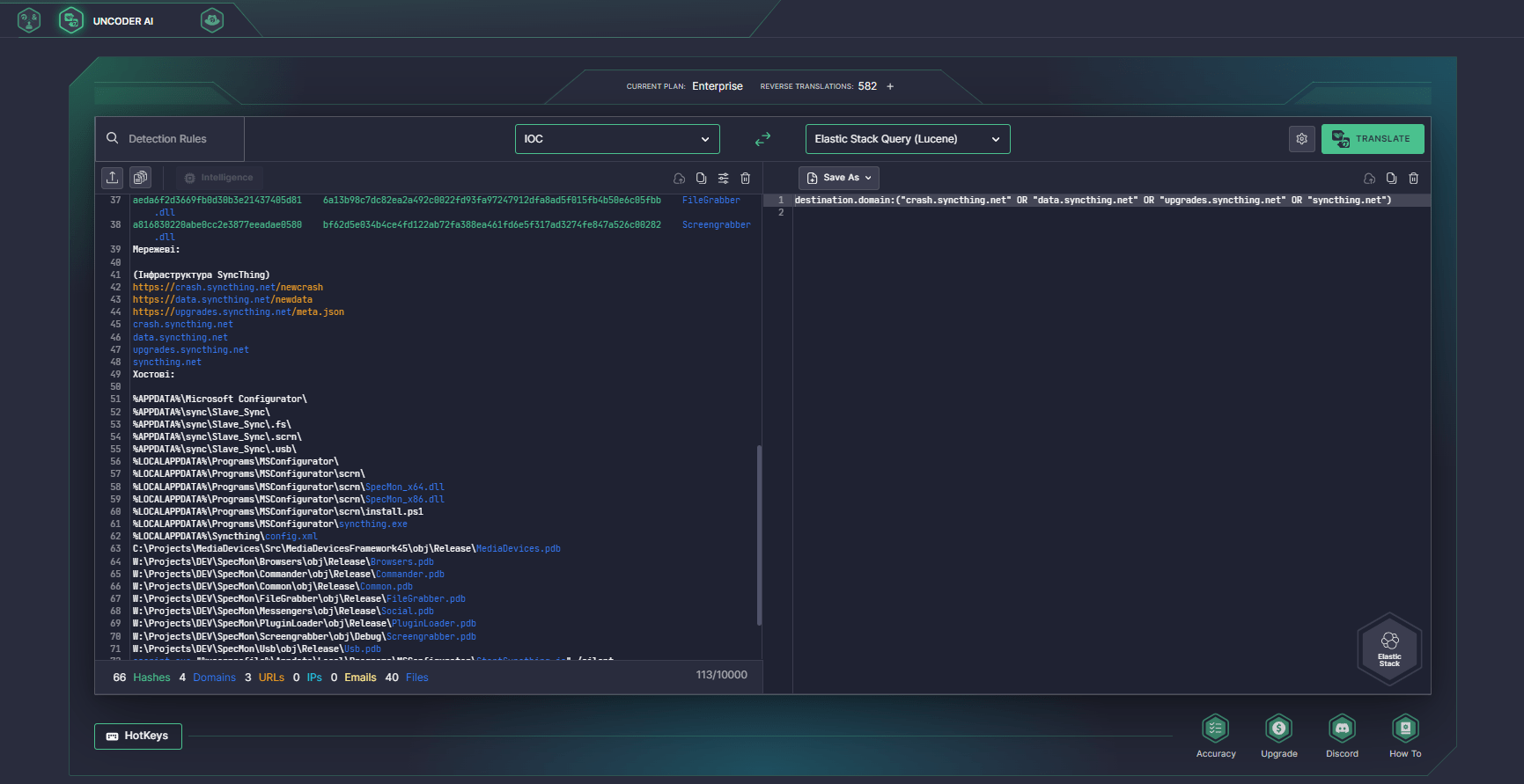

Para simplificar a busca pelo arquivo, host ou IOCs de rede mencionados no alerta CERT-UA#9934 , os engenheiros de segurança podem aproveitar o Uncoder AI da SOC Prime com seu empacotador de IOCs embutido. Ele permite converter automaticamente a inteligência de ameaças em consultas de IOCs personalizadas que são instantaneamente compatíveis com o formato SIEM ou EDR de sua preferência.

Contexto MITRE ATT&CK

Aproveitando o MITRE ATT&CK, os defensores cibernéticos podem obter insights detalhados sobre o contexto da mais recente operação ofensiva do UAC-0020, visando as Forças Armadas da Ucrânia. Confira a tabela abaixo para visualizar a lista abrangente de regras Sigma específicas que correspondem às táticas, técnicas e sub-técnicas relevantes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Visual Basic (T1059.005) | |

User Execution: Malicious File (T1204.002) | ||

Collection | Data From Local System (T1005) | |

Exfiltration | Automated Exfiltration (T1020) | |

Exfiltration Over Alternative Protocol (T1048) | ||