O infame grupo de hackers conhecido como UAC-0006 tem lançado operações ofensivas contra a Ucrânia desde 2013, motivado principalmente por ganho financeiro. Pesquisadores do CERT-UA recentemente emitiram uma visão geral compilada da atividade adversária do grupo visando aumentar a conscientização sobre cibersegurança e minimizar riscos. O grupo é notório por cometer roubo financeiro utilizando malwares como SmokeLoader para retirar dinheiro das contas de empresas ucranianas. Sendo o coletivo hacker mais motivado financeiramente no cenário de ameaças cibernéticas da Ucrânia, o UAC-0006 exige atenção imediata dos defensores.

Análise do Ataque UAC-0006 Baseada na Pesquisa do CERT-UA

No final de dezembro de 2023, o CERT-UA divulgou uma visão aprofundada dos ataques cibernéticos de longa duração pelo grupo UAC-0006 que tentaram cometer crimes financeiros com montantes chegando a um milhão de hryvnias por semana.

Em 2023, o UAC-0006 foi observado por trás de uma série de ataques contra a Ucrânia. Por exemplo, em outubro de 2023, o UAC-0006 lançou pelo menos quatro ataques cibernéticos alvejando organizações ucranianas. Os atacantes utilizaram novamente o vetor de ataque de phishing e usaram um conjunto de ferramentas ofensivas semelhante ao que eles usaram em julho

O CERT-UA afirma que a postura atual de cibersegurança das organizações ucranianas ainda requer um esforço significativo para aumentar o nível de proteção para as estações de trabalho automatizadas dos contadores. A vulnerabilidade de tais computadores pode potencialmente levar a perdas financeiras significativas devido à atividade cibercriminosa.

O acesso não autorizado e o subsequente controle adversário de sistemas comprometidos são realizados ao armar pelo menos 13 cepas de malware e utilitários, incluindo SmokeLoader (SMOKELOADER), RedLine Stealer (REDLINESTEALER), DanaBot (DANABOT), Lumma Stealer (LUMMASTEALER), etc.

A cadeia de infecção geralmente começa com a violação inicial do sistema e a entrega do malware SmokeLoader. Os atacantes utilizam este último para baixar e executar outros programas e módulos no computador alvo. Apesar da precisão das campanhas de phishing, ao focar principalmente em contadores, os hackers comumente identificam computadores “de contabilidade” via TALESHOT. Isso envolve a análise dos nomes das janelas e dos processos de programas em execução no computador e o envio regular de capturas de tela para os adversários. Se um computador alvo chama a atenção do adversário (com base no nome da instituição financeira, saldo de conta, etc.), um pacote de software consistindo de RMS, LOADERX3 e RDPWRAPPER é baixado no sistema. Isso permite que os hackers acessem interativamente a área de trabalho remota em modo oculto simultaneamente com o usuário legítimo, fornecendo aos atacantes uma análise detalhada de uma potencial vítima.

Além disso, os hackers tentam preparar uma cadeia para retirada de dinheiro, como identificar empresas falsas intermediárias. Em certos casos, um operador pode, de forma independente, iniciar um pagamento não autorizado ou modificar os detalhes da conta em um documento já preparado e enviado para a assinatura do diretor. Após enviar o documento de pagamento para o banco, os atacantes tentam mascarar sua intrusão ou ganhar tempo desativando o computador via software especializado, como HANGTHREAD. Este último é usado para lançar um ataque DoS, esgotando recursos computacionais e causando travamentos ou congelamentos consistentes do sistema.

Parte do grupo UAC-0006 responsável por receber o dinheiro roubado pode se comunicar com funcionários bancários fornecendo-lhes desinformação, incluindo documentos falsos que certificam a legitimidade dos pagamentos.

Como a estação de trabalho do contador envolve o processamento de um grande volume de e-mails recebidos e interação com múltiplos sistemas de informação, é altamente crítico proteger proativamente seus computadores contra intrusões e reduzir potenciais vetores de ataque.

Para minimizar os riscos, os computadores usados por contadores requerem a implementação de medidas específicas de cibersegurança, como restringir a execução de arquivos e scripts aplicando uma abordagem de “lista branca” através do uso de Políticas de Restrições de Software (SRP) ou AppLocker.

Detectar Ataques UAC-0006 contra a Ucrânia

Com o aumento dos volumes de ataques cibernéticos motivados financeiramente que têm como alvo principal os contadores ucranianos e atribuídos ao grupo UAC-0006, os defensores estão se esforçando para supercarregar sua resiliência cibernética e aumentar a conscientização sobre cibersegurança. A Plataforma SOC Prime fornece às organizações uma lista abrangente de conteúdo de detecção contra operações ofensivas do UAC-0006.

Clique Explore Detecções para acessar a coleção completa de regras Sigma para detecção de ataques UAC-0006. Explore metadados relevantes e mergulhe nos TTPs adversários para uma atribuição de ataque mais eficiente. Os defensores também podem converter automaticamente códigos de detecção em múltiplas linguagens de cibersegurança para traduzir conteúdos entre plataformas de forma eficiente.

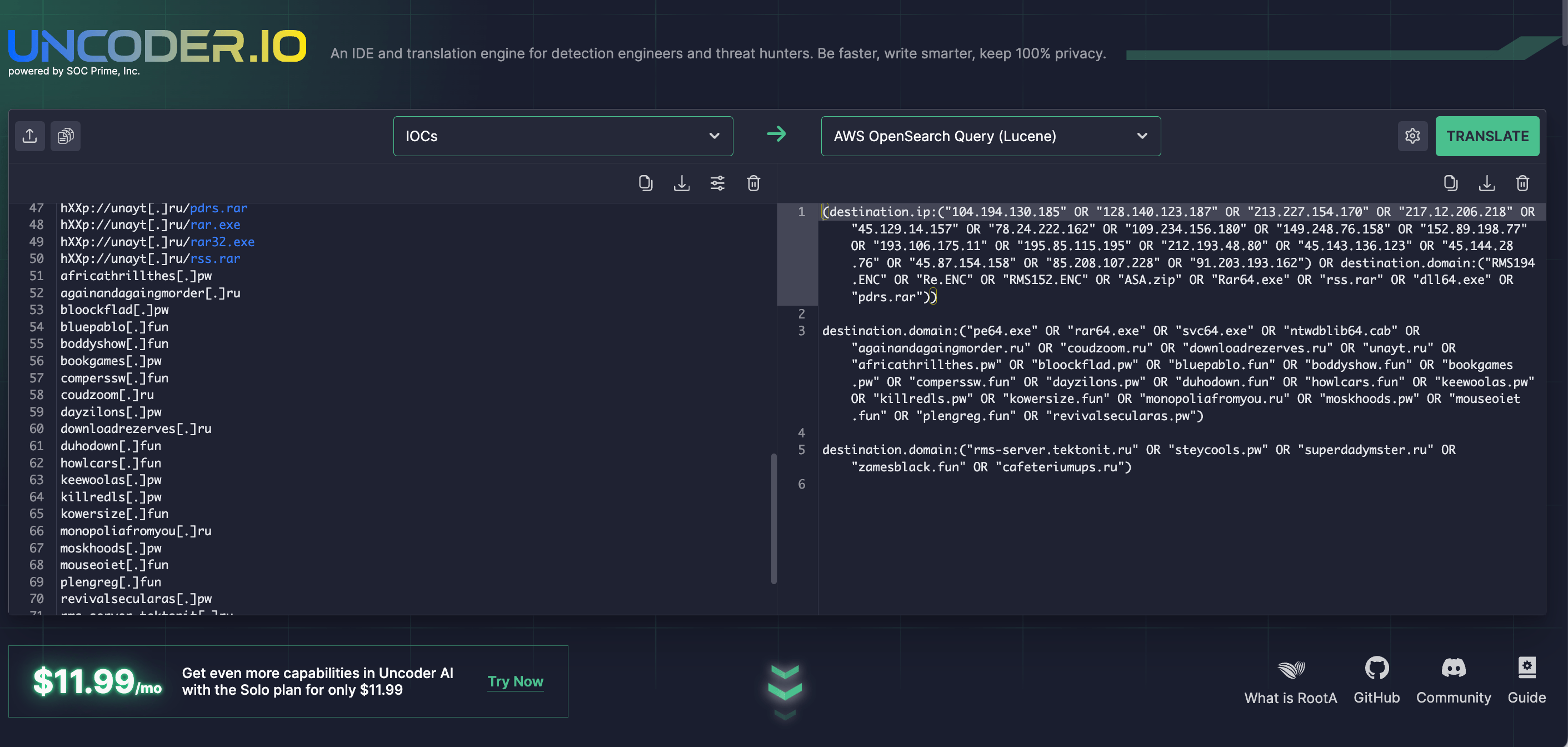

Além disso, aproveite Uncoder IO como um empacotador de IOC de código aberto para analisar rapidamente IOCs cobrindo a atividade UAC-0006 do alerta mais recente do CERT-UA e convertê-los em consultas de pesquisa prontas para serem executadas em seu ambiente.

Contexto MITRE ATT&CK®

Para explorar o contexto detalhado por trás dos últimos ataques cibernéticos lançados pelo grupo UAC-0006, os defensores podem utilizar a tabela abaixo com a lista completa de conteúdo de detecção relevante mapeado para ATT&CK e abordando os TTPs adversários.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

| Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerading File Type (T1036.008) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1027) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: DNS (T1071.004) | |

Ingress Tool Trasfer (T1105) |