Hoje introduzimos uma compilação especial de conteúdo que ajuda a detectar a exploração de uma vulnerabilidade crítica nos Servidores DNS do Windows. A vulnerabilidade tornou-se conhecida apenas dois dias atrás, mas desde então, tanto a equipe da SOC Prime (representada por Nate Guagenty) quanto os participantes do Threat Bounty Program publicaram mais de 10 regras para detectar diversas formas de exploração da vulnerabilidade CVE-2020-1350 (também conhecida como SIGRed), e atualizaremos este post à medida que novas regras forem lançadas.

CVE-2020-1350 – vulnerabilidade crítica de RCE explorável como worm

Neste Patch Tuesday a Microsoft corrigiu 123 falhas de segurança e a CVE-2020-1350 foi a mais grave falha entre elas. Esta é uma vulnerabilidade crítica de RCE explorável como worm em um Servidor DNS do Windows, que pode afetar todas as versões do servidor Windows e pode ser desencadeada por uma resposta DNS maliciosa. Os adversários só precisam enviar uma solicitação especialmente gerada ao servidor DNS para executar código malicioso no contexto da conta LocalSystem (uma conta local predefinida usada pelo gerenciador de controle de serviços). A conta LocalSystem não é reconhecida pelo subsistema de segurança e, segundo a Microsoft, o principal perigo da vulnerabilidade é que ela pode ser usada para espalhar uma ameaça em uma rede local.

Explorações funcionais para essa vulnerabilidade começaram a aparecer aproximadamente dois dias após a publicação de informações sobre ela. Inicialmente, poderiam causar efeitos de negação de serviço, mas mais tarde explorações completas foram desenvolvidas e lançadas por pesquisadores de segurança (é claro, atores de ameaças avançadas não postam seus desenvolvimentos no GitHub). Esta vulnerabilidade não foi envolvida em ataques ativos no momento da publicação da compilação. Ainda assim, estamos fazendo o nosso melhor para ajudá-lo a prevenir ataques e analisar seu impacto perigoso em seu sistema antes da exploração real. Considerando a pontuação CVSS base de alto risco de 10.0 da vulnerabilidade, recomendamos fortemente implementar este conteúdo do Threat Detection Marketplace para garantir que sua infraestrutura possa resistir às tentativas dos atacantes enquanto os procedimentos de gerenciamento de patches acompanham.

Compilação de conteúdo para detectar ataques relacionados ao SIGRed

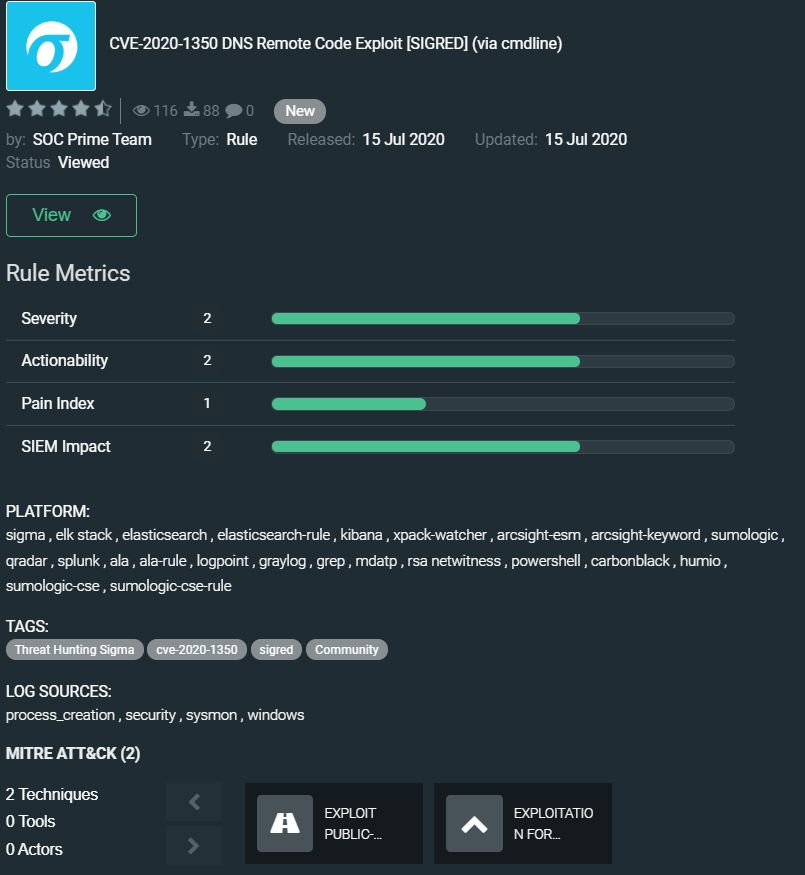

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (via cmdline) pela equipe SOC Prime: https://tdm.socprime.com/tdm/info/kiaGjZKlbr51/zqmpUXMBSh4W_EKG7NlL/

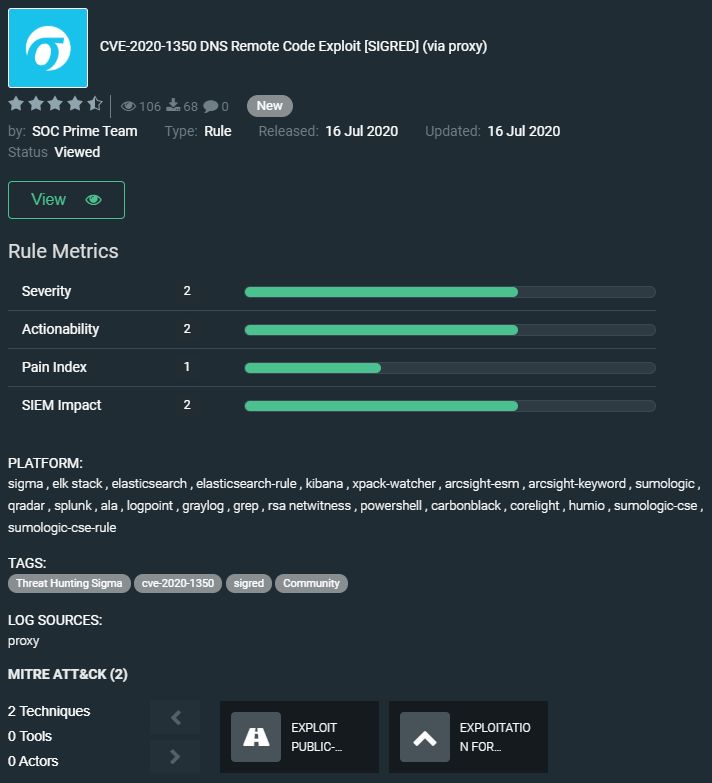

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (via proxy) pela equipe SOC Prime: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/YqmkUXMBSh4W_EKGK9be/

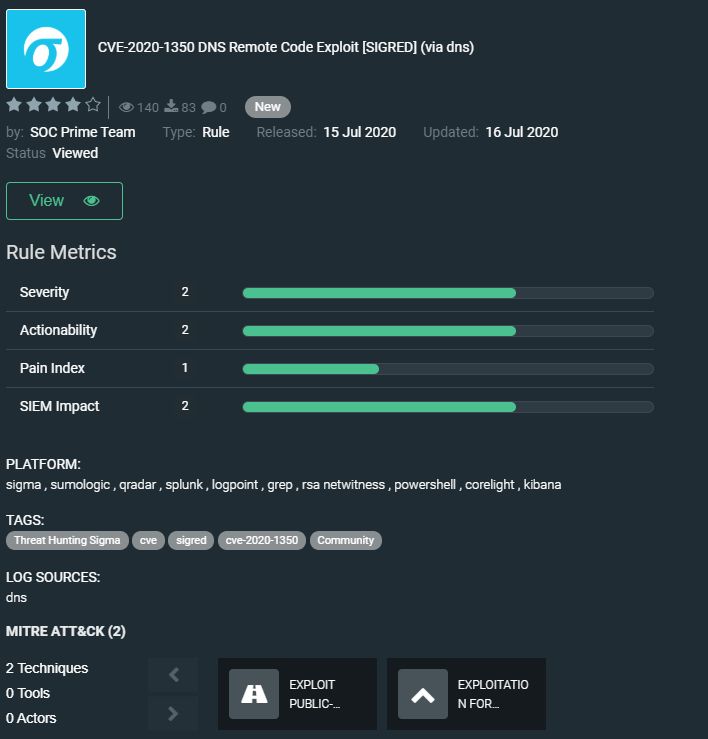

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (via dns) pela equipe SOC Prime: https://tdm.socprime.com/tdm/info/kFS0cuARbWPi/lamcUXMBSh4W_EKGadFM/

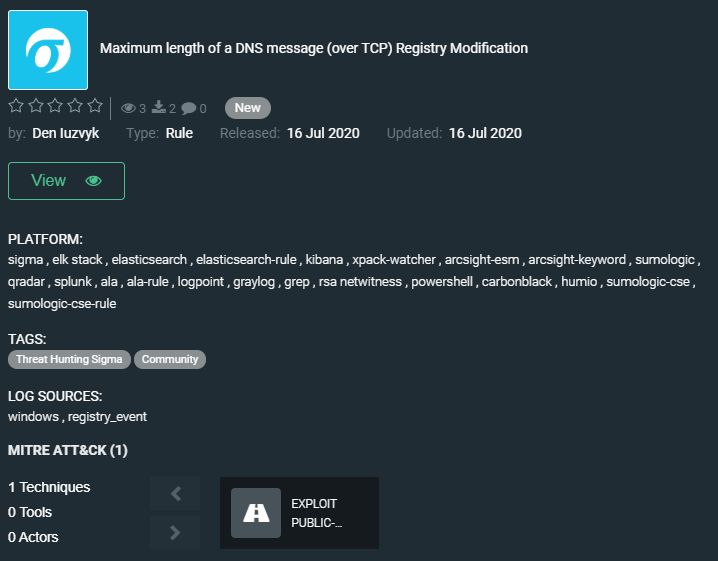

Comprimento máximo de uma mensagem DNS (via TCP) Modificação do Registro by Den Iuzvik: https://tdm.socprime.com/tdm/info/nsOIPkW36EOL/0tcSV3MBPeJ4_8xcXcvY/

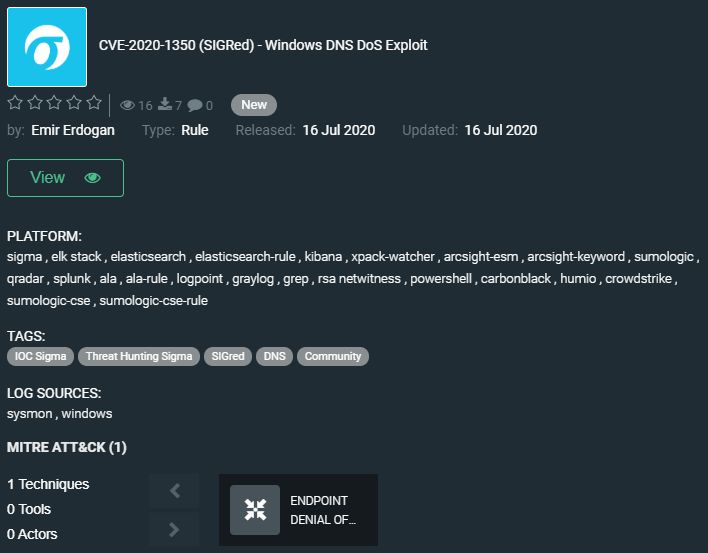

CVE-2020-1350 (SIGRed) – Exploit DoS do Windows DNS by Emir Erdogan: https://tdm.socprime.com/tdm/info/2q5UBrjizMau/vq0YV3MBSh4W_EKGajbo/

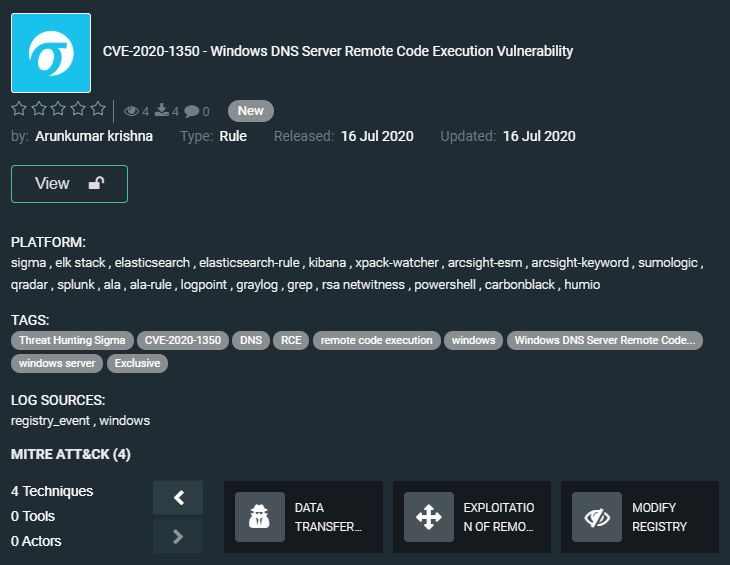

CVE-2020-1350 – Vulnerabilidade de Execução Remota de Código no Servidor DNS do Windows by Arunkumar Krishna: https://tdm.socprime.com/tdm/info/HTQs2ZylIDcg/s60VV3MBSh4W_EKGbTR0/#s60VV3MBSh4W_EKGbTR0

Regra YARA CVE-2020-1350 – Vulnerabilidade de Execução Remota de Código no Servidor DNS do Windows por Arunkumar Krishna: https://tdm.socprime.com/tdm/info/ZZjdbck3YBvC/MamvUXMBSh4W_EKGJN0s/

(SIGRED) CVE-2020-1350 DNS Remote Code Exploit [via HTTP/Proxy Logs] pela equipe SOC Prime: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/Aa2kUXMBQAH5UgbBLQQH/

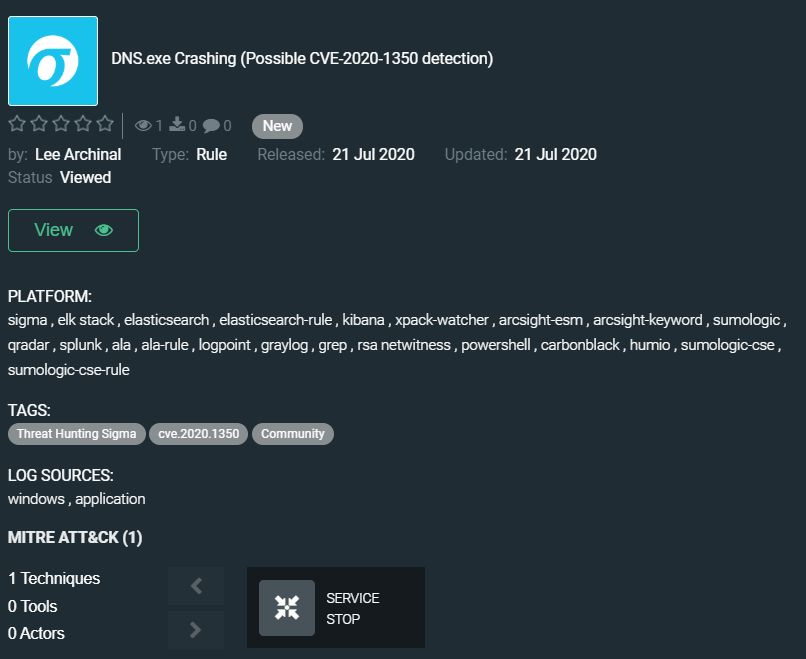

DNS.exe Falhando (Detecção Possível de CVE-2020-1350) por Lee Archinal: https://tdm.socprime.com/tdm/info/juvemAPHz2Co/hsDlcHMBQAH5UgbBe0ro/?p=1

Regra Sigma para detectar a exploração do Windows DNS RCE CVE-2020-1350 por Florian Roth: https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_1350.yml

Esta regra pode ser traduzida com o Uncoder: https://uncoder.io/

As regras têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Impacto, Exfiltração, Movimento Lateral, Evasão de Defesa, Comando e Controle, Acesso Inicial, Escalonamento de Privilégio

Técnicas: Exploração de Aplicação Exposta Publicamente (T1190), Exploração para Elevação de Privilégio (T1068), Negação de Serviço no Endpoint (T1499), Limites de Tamanho de Transferência de Dados (T1030), Exploração de Serviços Remotos (T1210), Modificar Registro (T1112), Codificação de Dados (T1132)

Mantenha-se atualizado!