Em meio às recentes explorações de grupos ligados à Rússia, a exploração do BlueAlpha do Cloudflare Tunneling para espalhar o malware GammaDrop, outro grupo APT patrocinado pelo estado russo ganha destaque. O ator nefasto, rastreado como Secret Blizzard (também conhecido como Turla), foi observado usando ferramentas ofensivas e infraestruturas de outros coletivos de hackers. As campanhas do grupo também se concentram na implantação de malware personalizado, com o backdoor Tavdig estabelecendo acesso inicial para instalar a versão atualizada do backdoor chamado Kazuar.

Detectar Ataques do Secret Blizzard Espalhando Malware KazuarV2

os grupos de hackers ligados à Rússia representam um sério desafio para as equipes de cibersegurança, mudando constantemente suas táticas para atacar organizações em todo o mundo. Desde o início da guerra na Ucrânia, esses grupos aumentaram suas atividades, usando o conflito para testar estratégias maliciosas avançadas. Para ajudar os defensores a ficarem à frente, a Plataforma SOC Prime oferece a maior coleção mundial de detecções enriquecidas com CTI, apoiadas por um conjunto completo de produtos para detecção avançada de ameaças, caça automatizada de ameaças e engenharia de detecção alimentada por IA.

Clique no botão Explorar Detecções abaixo para acessar uma pilha de detecção relevante que endereça TTPs usados nos últimos ataques do Secret Blizzard. Todas as regras estão mapeadas para o MITRE ATT&CK, enriquecidas com extensa metadados e compatíveis com mais de 30 tecnologias SIEM, EDR e Data Lake.

Alternativamente, os defensores cibernéticos podem buscar conteúdo de detecção relevante diretamente no Threat Detection Marketplace usando a tag “Secret Blizzard”.

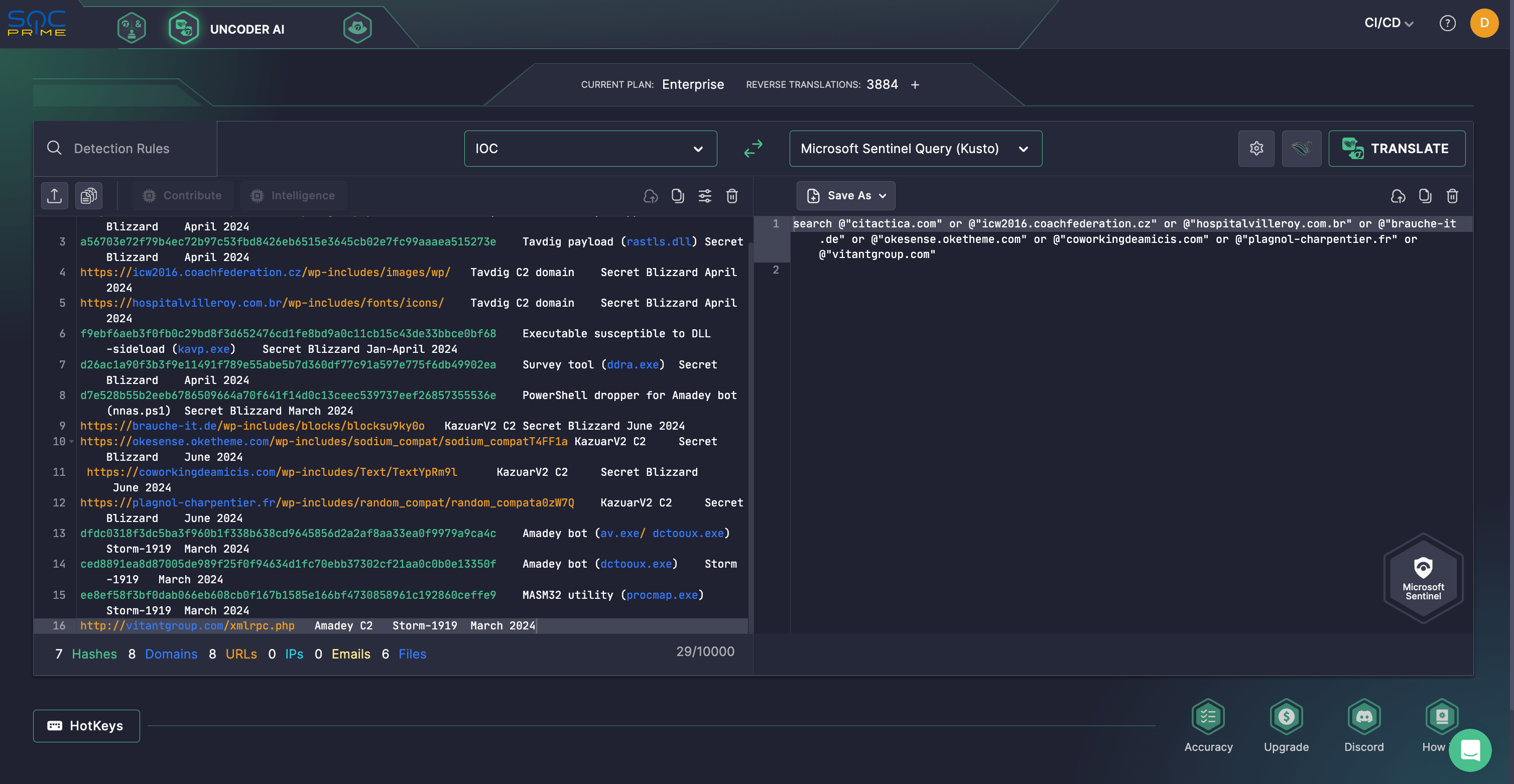

Além disso, para prosseguir com a investigação, os profissionais de segurança podem realizar buscas instantâneas usando IOCs fornecidos na pesquisa de Inteligência de Ameaças da Microsoft. Confie no Uncoder AI da SOC Prime para criar consultas personalizadas baseadas em IOC em questão de segundos e trabalhar automaticamente com elas em seu ambiente SIEM ou EDR escolhido.

Análise de Atividades do Secret Blizzard: Ataques Espalhando Malware KazuarV2

Desde a invasão em larga escala da Rússia à Ucrânia, os defensores cibernéticos têm sido sobrecarregados pelo grande número de ataques destrutivos lançados pelas forças ciberofensivas do agressor visando a Ucrânia e seus aliados. Recentemente, os defensores observaram um aumento na atividade do grupo estatal russo conhecido como Secret Blizzard, que tem usado ativamente malware ligado a outros atores de ameaça para instalar a versão atualizada do backdoor Kazuar em dispositivos-alvo na Ucrânia.

De acordo com recentes descobertas da equipe de inteligência de ameaças da Microsoft, o Secret Blizzard usou o malware Amadey bot do conjunto de ferramentas ofensivas ligado ao Storm-1919 para baixar seus próprios exemplos maliciosos em sistemas comprometidos conectados ao exército ucraniano na primavera de 2024. Pesquisadores destacam que esta é a segunda vez desde 2022 que o Secret Blizzard lançou uma campanha cibercriminosa para espalhar seu malware personalizado visando organizações ucranianas. Em janeiro de 2024, o Secret Blizzard utilizou o backdoor do Storm-1837 (também conhecido como UAC-0149 or Flying Yeti), outro ator baseado na Rússia que mira operadores de drones militares ucranianos, para instalar os backdoors Tavdig e KazuarV2 em uma instância ucraniana comprometida.

O Secret Blizzard está associado ao mesmo ator de ameaça rastreado por outros fornecedores de segurança sob os codinomes Turla, Waterbug, Venomous Bear, Snake, Iron Hunter, Krypton, ou Venomous Bear. Ele se concentra principalmente em organizações governamentais, diplomáticas e militares, empregando várias ferramentas de reconhecimento e malware personalizado. Notadamente, a CISA vinculou o Secret Blizzard ao Centro 16 da FSB da Rússia.

Desde fevereiro de 2022, a Turla tem estado fortemente envolvida em campanhas de ciberespionagem visando a Ucrânia, concentrando-se em reconhecimento e exploração de ataques de phishing para roubar credenciais e outras informações sensíveis. No final de 2023, o APT Turla usou o malware legado Andromeda USB para implantar novos backdoors e ferramentas de reconhecimento personalizadas em sua campanha adversária visando a Ucrânia.

Os pesquisadores não têm certeza se Turla sequestrou ou comprou acesso à botnet Amadey, mas a última campanha destaca a tendência do grupo de se esconder atrás de outros coletivos de hackers. Acredita-se que o Secret Blizzard tenha usado o Amadey MaaS ou acessado secretamente seus painéis C2 para implantar um PowerShell dropper em dispositivos afetados.

A investigação não descobriu as duas DLLs normalmente usadas pelos bots Amadey em dispositivos acessados pelo Secret Blizzard, mas provavelmente foram usadas para coletar dados da área de transferência e credenciais do navegador. O Secret Blizzard também implantou uma ferramenta de reconhecimento personalizada para atacar sistemas ligados a IPs STARLINK, frequentemente associados a dispositivos militares ucranianos. Esta ferramenta decriptou um script batch ou cmdlets usando um algoritmo RC4 personalizado.

O script batch coletou detalhes sobre o dispositivo da vítima e verificou se o Microsoft Defender estava ativo ou marcava a atividade do bot Amadey. A ferramenta de reconhecimento personalizada em uso também ajudou o Secret Blizzard a identificar alvos de alto valor, implantando um PowerShell dropper com o backdoor Tavdig e um binário Symantec vulnerável para carregamento de DLL. O malware Tavdig permitiu mais reconhecimento, coletando dados de usuário, estatísticas de rede e informações de patches, além de instalar chaves de registro para a persistência do backdoor KazuarV2.

As operações do Secret Blizzard dependem de pontos de apoio de terceiros para estabelecer acesso valioso de espionagem. O grupo adaptou seu próprio arsenal adversário para espionagem em ambientes de domínio grande e o personalizou para alvos militares ucranianos. Além disso, o grupo pode estar se esforçando para escalar o acesso a sistemas estratégicos de nível ministerial.

Os crescentes ataques do Secret Blizzard contra a Ucrânia, combinados com a tática do grupo de se esconder atrás de outros grupos de hackers, exigem respostas rápidas e proativas dos defensores. Plataforma SOC Prime para defesa cibernética coletiva fornece às equipes de segurança soluções de ponta para elevar as capacidades de detecção e caça de ameaças, reduzir significativamente a superfície de ataque e construir uma postura de cibersegurança robusta.