E novamente, temos o prazer de apresentar o nosso Resumo de Regras, que desta vez mostra o conteúdo de detecção não apenas dos participantes do Programa Threat Bounty, mas também da Equipe SOC Prime. Hoje contaremos um pouco sobre o malware Valak e HanaLoader, detecção de dump de dados e abuso do MSBuild, e sequestro de argumento de linha de comando.

O malware Valak é um malware sofisticado com uma rica arquitetura modular que foi observado pela primeira vez no final de 2019. Os pesquisadores observaram uma série de mudanças dramáticas nesse malware e descobriram mais de 30 versões diferentes em menos de seis meses. O malware Valak foi inicialmente usado como um carregador para outras ferramentas, mas as versões descobertas recentemente também podem ser usadas como roubador de informações para atacar servidores Microsoft Exchange a fim de coletar e exfiltrar informações de e-mails empresariais e senhas, além do certificado empresarial. As campanhas mais recentes descobertas que distribuem esse malware foram direcionadas a empresas nos EUA e na Alemanha. O Valak usa técnicas avançadas de evasão, como ADS e esconder componentes no registro. Além disso, ao longo do tempo, os desenvolvedores do Valak decidiram abandonar o uso do PowerShell, que pode ser detectado e prevenido por produtos de segurança modernos.

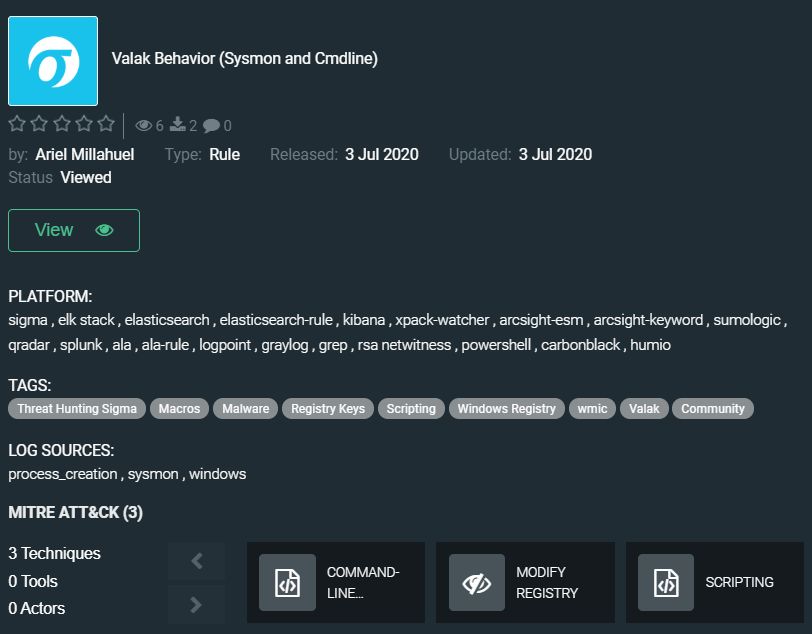

A regra da comunidade por Ariel Millahuel é baseada em uma investigação publicada recentemente que cobre o comportamento desse malware que está em constante evolução, aumentando seu poder: https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

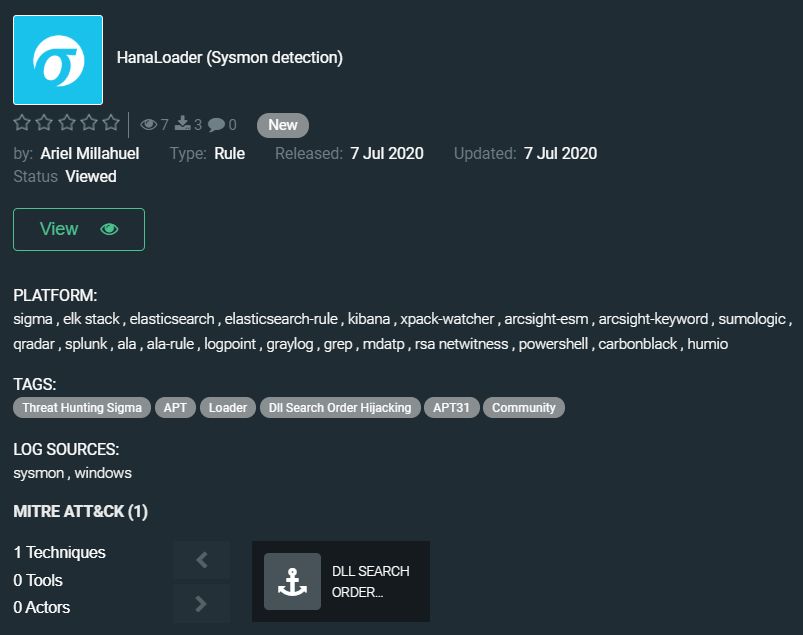

A segunda regra de Ariel neste resumo ajuda a detectar o malware HanaLoader, que foi usado pelo grupo APT31 em campanhas de ciberespionagem para entregar o trojan DropboxAES (Postagem de blog sobre o conteúdo de detecção para descobrir a atividade deste trojan você pode encontrar aqui).

Os adversários frequentemente abusam de arquivos executáveis legítimos assinados de vários produtores de software para carregar código malicioso. Nas campanhas observadas, eles usaram o sequestro de ordem de busca de DLL para executar o malware HanaLoader. Ele foi usado para baixar e lançar uma carga adicional de um recurso remoto via HTTPS. A carga de segunda etapa sobrescreve o HanaLoader usando oco de processo e continua a ser executada na memória. A regra da comunidade está disponível no Marketplace de Detecção de Ameaças: https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

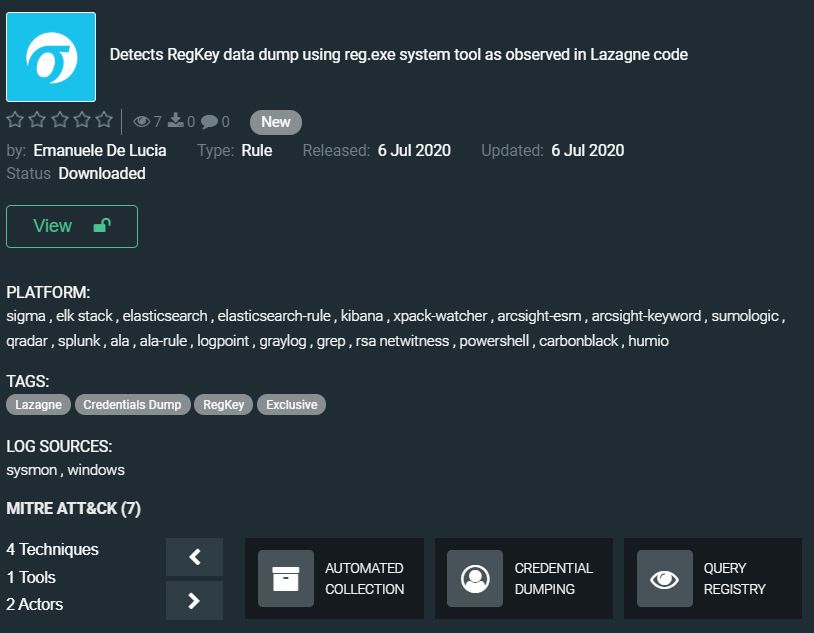

Mais adiante em nosso resumo, Emanuele De Lucia estreará com a regra exclusiva “Detecta dump de dados RegKey usando a ferramenta de sistema reg.exe como observado no código Lazagne”: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

O projeto LaZagne é uma aplicação de código aberto usada para recuperar senhas armazenadas em um sistema local. Cada software salva senhas usando várias técnicas (texto simples, APIs, algoritmos proprietários, bancos de dados, etc.), e o LaZagne foi criado para encontrar essas senhas para o software mais comumente usado. A regra de Emanuele De Lucia, baseada em nossa própria pesquisa e no código-fonte de Lazagne, possibilita que soluções de segurança detectem o dump de dados RegKey. O método usado pela aplicação mencionada acima para extrair senhas pode ser usado em várias versões de infostealers para extrair credenciais discretamente.

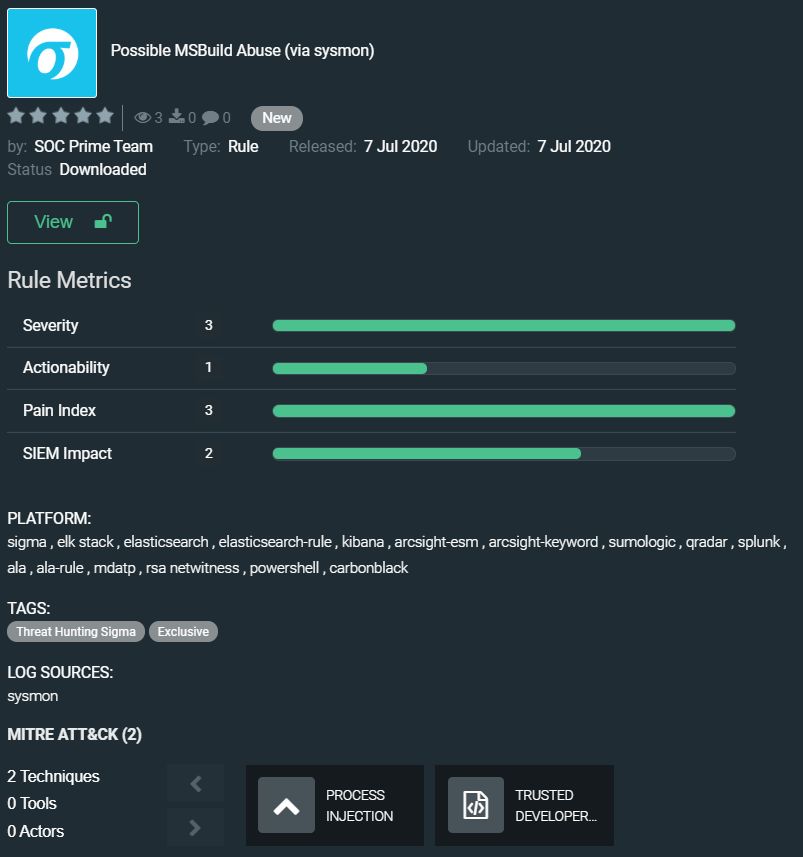

Continuamos nosso resumo com a regra da Equipe SOC Prime – Possível Abuso de MSBuild (via sysmon): https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuild é um binário confiável do Windows que faz parte da estrutura Microsoft .NET e pode ser utilizado para construir aplicações em ambientes onde o Visual Studio não está instalado. A capacidade desse binário de executar código que está armazenado no sistema localmente pode levar à evasão dos controles de segurança existentes (Política de Grupo, Listas Brancas de Aplicações etc.) que impedem o PowerShell ou outra ferramenta similar que dependa do PowerShell. Os adversários podem usar a técnica que não deixa nenhum artefato, pois não toca no disco e o código é injetado em um processo legítimo do Windows, o Internet Explorer. A regra desenvolvida pela Equipe SOC Prime ajuda a descobrir possíveis abusos do MSBuild e parar os atores de ameaças avançadas nas fases iniciais do ciberataque.

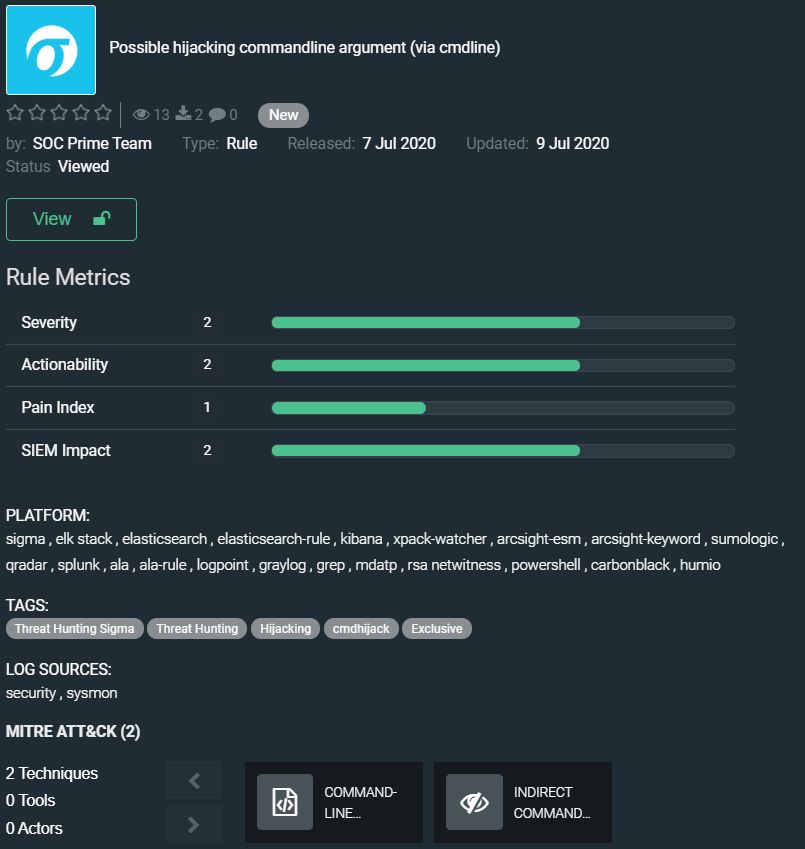

E a última regra do resumo de hoje também foi desenvolvida pela Equipe SOC Prime, chama-se “Possível sequestro de argumento de linha de comando (via cmdline)” e sua utilidade já pode ser entendida pelo nome. Mas vamos acrescentar algumas palavras sobre a regra. Os adversários podem usar uma falha na execução do cmd ou conhost para sequestrar o argumento da linha de comando. A falha permite que cibercriminosos enganem o cmd.exe para executar o executável de sua escolha. O impacto potencial disso inclui Negação de Serviço, Divulgação de Informações, Execução Arbitrária de Código (dependendo da aplicação alvo e do sistema). A regra exclusiva para descobrir tal comportamento malicioso está aqui: https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

As regras possuem traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Execução, Persistência, Escalação de Privilégio, Evasão de Defesa, Descoberta, Coleta, Acesso a Credenciais

Técnicas: Interface de Linha de Comando (T1059), Modificar Registro (T1112), Script (T1064), Sequestro de Ordem de Busca de DLL (T1038), Descoberta de Conta (T1087), Coleta Automatizada (T1119), Dump de Credenciais (T1003), Consulta de Registro (T1012), Injeção de Progresso (T1055), Utilitários de Desenvolvedores Confiáveis (T1127)

Aguarde o próximo resumo em uma semana.

Fique seguro!