The aumento exponencial e escalada na complexidade de intrusão dos ataques de ransomware alimentam a necessidade de detecção proativa de ransomware. O FBI e a CISA emitem um alerta conjunto de cibersegurança notificando a comunidade global de defensores sobre um aumento dramático em Phobos ransomware ataques visando órgãos estaduais dos EUA e outras infraestruturas críticas, resultando em demandas de resgate bem-sucedidas que somam vários milhões de dólares.

Detectar atividade de Phobos Ransomware coberta no alerta AA24-060A

À medida que o Phobos ransomware continua a afetar organizações em diversos setores industriais, expondo-as a perdas financeiras severas, a defesa cibernética proativa é a chave para minimizar os riscos de intrusões. A plataforma SOC Prime organiza uma ampla coleção de algoritmos de detecção para ajudar as equipes de segurança a eliminar tempestivamente os riscos do impacto do Phobos ransomware.

Clique no botão Explorar Detecções para acessar toda a pilha de detecção para atividades de Phobos ransomware cobertas no alerta AA24-060A recentemente lançado pela CISA e pelo FBI. Todos os algoritmos de detecção são enriquecidos com inteligência de ameaças personalizada, alinhados com MITRE ATT&CK® v.14.1, e são instantaneamente convertíveis para várias linguagens de cibersegurança.

Organizações visionárias que buscam constantemente elevar sua postura de cibersegurança também podem se beneficiar da abrangente coleção de conteúdo SOC para detecção de Phobos ransomware disponível neste link.

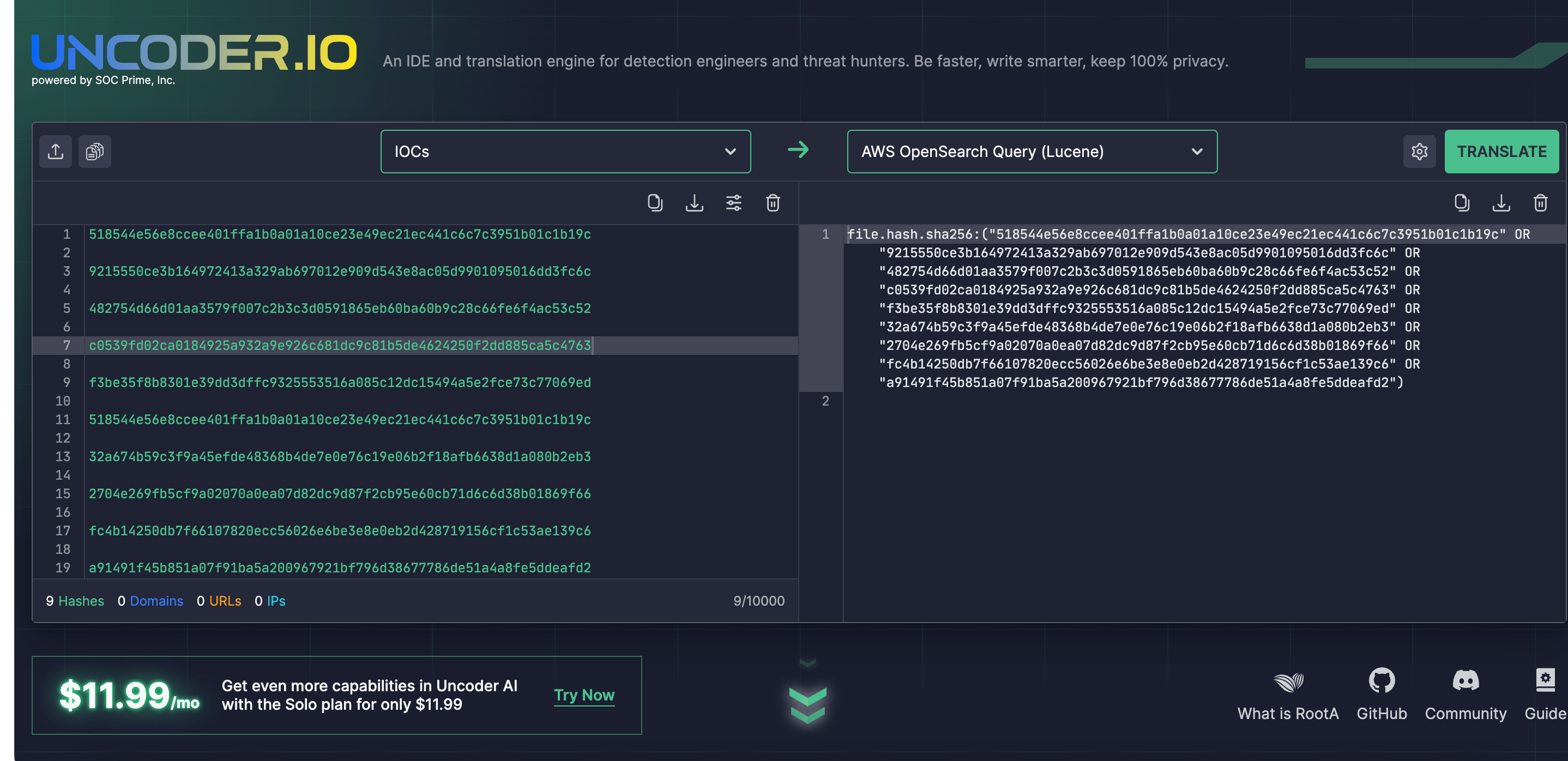

Além disso, os defensores podem procurar por IOCs relacionados às variantes do Phobos ransomware apresentados no alerta AA24-060A alerta. Confie no Uncoder IO de código aberto para analisar automaticamente a inteligência de ameaças relevante em consultas personalizadas de IOC e executá-las instantaneamente em seu ambiente.

Visão Geral da Atividade Phobos Ransomware

No início de março de 2024, as principais agências de cibersegurança dos EUA, incluindo o FBI, CISA e MS-ISAC, emitiram um alerta conjunto rastreado como alerta AA24-060A visando aumentar a conscientização sobre o aumento dos ataques por atores de Phobos ransomware e compartilhar TTPs e IOCs associados à atividade adversária em curso.

Por quase meia década, os mantenedores do Phobos ransomware lançaram ciberataques afetando o setor público dos EUA, com outros setores de infraestrutura crítica, incluindo educação e saúde pública, entre seus alvos.

Pesquisas de código aberto indicam que Phobos ransomware é provavelmente vinculada a várias variantes de malware, incluindo Elking, Eight, Devos, Backmydata e Faust ransomware, devido aos TTPs similares observados em intrusões de Phobos. O Phobos ransomware é comumente usado junto com diversas ferramentas publicamente acessíveis como Smokeloader, Cobalt Strike, Mimikatz, e outras utilidades. Os atores do Phobos ransomware adotaram um modelo RaaS, o que contribuiu para estabelecer Phobos como uma das cepas de ransomware mais prevalentes nos últimos anos.

Para o acesso inicial, os adversários frequentemente aplicam o vetor de ataque de e-mail de phishing para entregar o payload nas redes-alvo. Outra técnica adversária envolve incorporar SmokeLoader em anexos de e-mail, que, ao serem abertos por usuários comprometidos, baixam o Phobos ransomware em seus sistemas, permitindo que os atacantes realizem a exfiltração de dados.

Os operadores de Phobos ransomware frequentemente usam várias utilidades de acesso remoto para estabelecer uma conexão remota com o servidor afetado. Eles também podem direcionar o RDP para realizar pesquisas de código aberto, gerar um perfil de vítima e conectar os endereços IP visados a empresas relevantes.

Os atores de Phobos empregam executáveis, como 1saas.exe ou cmd.exe, para instalar payloads adicionais de Phobos com privilégios elevados e executar várias funções do shell do Windows. Além disso, eles exploram funções embutidas da API do Windows para contornar o controle de acesso, recuperar tokens de autenticação e iniciar novos processos para a escalada de privilégios. Os atores de ameaça também aplicam técnicas de evasão de detecção, alterando as configurações do firewall do sistema e frequentemente dependem de utilidades específicas para análise antimalware.

Para manter a persistência do Phobos ransomware, os atacantes abusam das pastas de inicialização do Windows e das chaves de registro do Windows para desativar funções que facilitam o acesso a backups ou ajudam na recuperação do sistema. Quanto à exfiltração de dados, foi observado que eles usam WinSCP e Mega.io. Os atores do Phobos ransomware comumente miram dados legais e financeiros, bem como documentação técnica. Após a fase de exfiltração de dados, os atacantes procuram ativamente e eliminam quaisquer backups de dados existentes que as vítimas possam ter implantado, efetivamente impedindo a recuperação sem o pagamento da chave de decriptação.

Quanto às diretrizes de mitigação do Phobos ransomware, o alerta AA24-060A recomenda aprimorar constantemente a segurança do software de acesso remoto, aplicar controles rigorosos de aplicativos, impor as melhores práticas para coleta de logs, restringir o uso de RDP e serviços de desktop remoto semelhantes, desabilitar capacidades de linha de comando e script, e monitorar de forma completa controladores de domínio, servidores ou estações de trabalho para novas contas ou não reconhecidas. Os defensores também recomendam fortemente validar continuamente o programa de segurança da organização para garantir sua eficácia contra ameaças emergentes.

Navegue pelo SOC Prime para capacitar sua equipe com uma suíte abrangente de 800+ algoritmos de detecção contra ataques de ransomware para reforçar continuamente as defesas de sua organização com a expertise coletiva da indústria. Engenheiros de segurança também podem confiar no Uncoder AI para elevar suas capacidades de engenharia de detecção escrevendo códigos melhores enriquecidos com recomendações geradas por IA e inteligência de ameaças, além de convertê-los automaticamente para várias linguagens de cibersegurança.