MITRE ATT&CK® é uma estrutura para defesa cibernética informada por ameaças e uma base de conhecimento público de táticas, técnicas e procedimentos adversários (TTPs) com base em exemplos reais observados na natureza. Também inclui uma riqueza de metadados, como possíveis detecções, mitigações, fontes de dados, plataformas, requisitos do sistema, grupos associados, referências e mais. O conteúdo ATT&CK é publicado online e geralmente é atualizado de 2 a 3 vezes por ano.

Profissionais de cibersegurança utilizam uma metodologia de mapeamento de certas peças de informação (código, inteligência, pesquisa) para os TTPs do MITRE ATT&CK para facilitar a análise de ameaças, detecção e resposta. É possível fazer isso com a ajuda de ferramentas gratuitas disponíveis no GitHub. Familiarizar-se com ATT&CK ajuda a fortalecer a postura de cibersegurança de uma organização. Por exemplo, você pode implementar novos sensores de dispositivos, ganhando maior visibilidade porque de outra forma, não será capaz de rastrear a maioria dos TTPs de maneira alguma.

ATT&CK também promove o conceito de defesa cibernética colaborativa. Por que a colaboração é importante? Vamos voltar um pouco no tempo. Robert C. Martin descreveu um “comportamento muito estranho” do Log4j em seu livro “Código Limpo.” Isso foi em 2008! Imagine se tivéssemos o MITRE ATT&CK há 14 anos. Teríamos todo o drama do Log4j em 2022?

MITRE ATT&CK e Detecção de Ameaças Comportamentais

Quando se trata de operações de segurança, a detecção de ameaças comportamentais se tornou um divisor de águas. O ATT&CK é como um banco de dados de diferentes comportamentos adversários que é “bom saber” para detectar certos ataques. Por exemplo, se um malware vem com um empacotador, ele pode se recriptografar centenas de vezes, então procurar por um hash específico é menos do que razoável. Em vez disso, se vermos comportamentos como a execução de um comando para adicionar um script de logon como um valor de registro, podemos encontrar esse comportamento nos registros criando uma consulta de busca personalizada. Algo como:

(index=__your_sysmon_index__ EventCode=1 Image=”C:\Windows\System32\reg.exe” CommandLine=”*add*\Environment*UserInitMprLogonScript”) OR (index=__your_sysmon_index__ (EventCode=12 OR EventCode=14 OR EventCode=13) TargetObject=”*\Environment*UserInitMprLogonScript”)

(Fonte: CAR)

Usar uma abordagem comportamental dá aos Analistas de SOC mais flexibilidade e precisão. Desde que possam encontrar o comportamento, não importa em qual arquivo isso aconteça e se é um arquivo de fato (por exemplo, chamada de API).

O que é MITRE?

Embora o ATT&CK em si seja uma marca registrada, o MITRE é uma organização sem fins lucrativos baseada nos EUA, com uma subsidiária sem fins lucrativos MITRE Engenuity.

Com uma história anterior de projetos interessantes da Força Aérea, o MITRE atualmente gerencia centros de P&D financiados pelo governo. Além da estrutura ATT&CK, lançaram várias iniciativas úteis no domínio da cibersegurança:

- MITRE Engenuity fundações e seu Centro para Defesa Informada por Ameaças (23 membros ‘grandes jogadores’)

- Repositório de Análises Cibernéticas MITRE

- Centro de Pesquisa e Desenvolvimento em Cibersegurança Nacional Financiado pelo Governo (NCF) patrocinado pelo NIST

- Programa CVE®

- Lista CWE™

Agora que descobrimos o que é a estrutura do MITRE ATT&CK, vamos revisar seus blocos de construção e como usá-los.

O que há na Matriz ATT&CK?

O MITRE ATT&CK possui algumas matrizes. Uma matriz é uma representação visual de táticas e técnicas que se aplicam a uma arquitetura técnica específica. Abaixo você verá uma lista completa de matrizes (na época da publicação) com links para suas respectivas versões online. Note que as matrizes se desenvolvem e atualizam continuamente:

Cada matriz pode ser editada localmente usando uma MITRE Navigator ferramenta. Equipes de SOC a usam para mapear detecções e mitigações para os TTPs com fins de análise, operações de segurança e gestão.

A matriz MITRE ATT&CK oferece uma visão instantânea de todos os TTPs que foram observados em um domínio tecnológico específico. Assim, ao invés de passar por um longo e tedioso processo de busca por quais ataques foram aproveitados na Nuvem, basta abrir uma matriz de Nuvem e vê-los em uma única tela. Não é como se TTPs não mostrados na matriz particular nunca acontecerão na plataforma dada. Por exemplo, toda a tática de Reconhecimento pertence à matriz PRE (pré-compromisso), mas pode ocorrer em diferentes tipos de software, firmware e hardware.

ATT&CK vs. Cadeia de Matança Cibernética

Quando se trata de alternativas ao MITRE ATT&CK, outra estrutura amplamente discutida é a Cadeia de Matança Cibernética® da Lockheed Martin.

A Lockheed Martin é uma corporação global que se especializa em defesa e manufatura espacial. Eles também lidam com o desenvolvimento e implantação de infraestrutura de software e DevSecOps em agências governamentais.

A Cadeia de Matança Cibernética é uma sequência de etapas que os adversários precisam realizar para executar um ataque cibernético com sucesso. Essa estrutura faz parte do modelo de Defesa Dirigida por Inteligência® (IDD) , projetado para gerenciar a prevenção, detecção e resposta a ameaças.

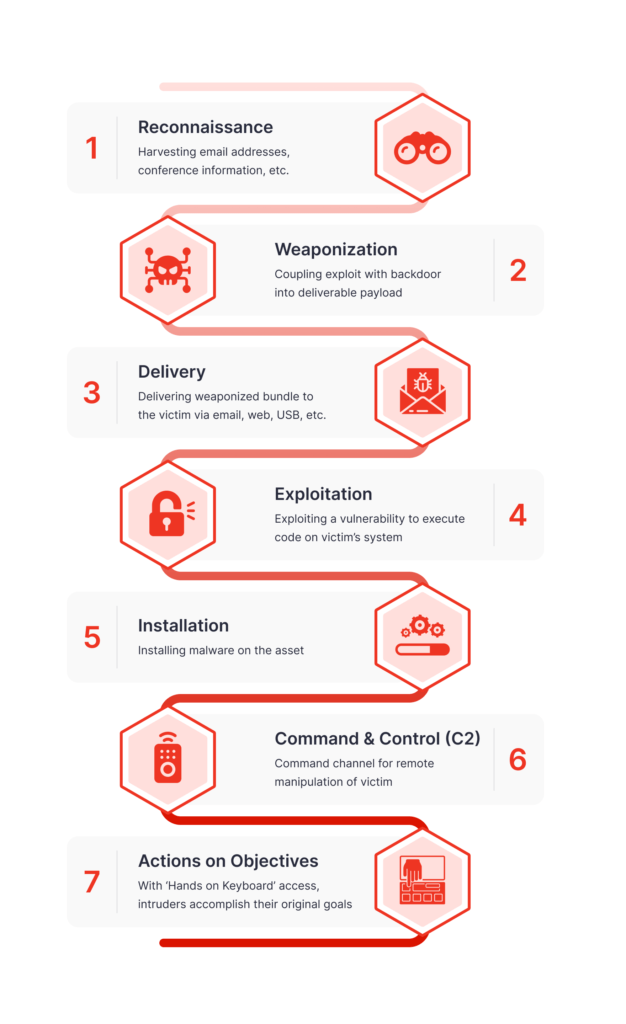

A Cadeia de Matança Cibernética se parece com isto:

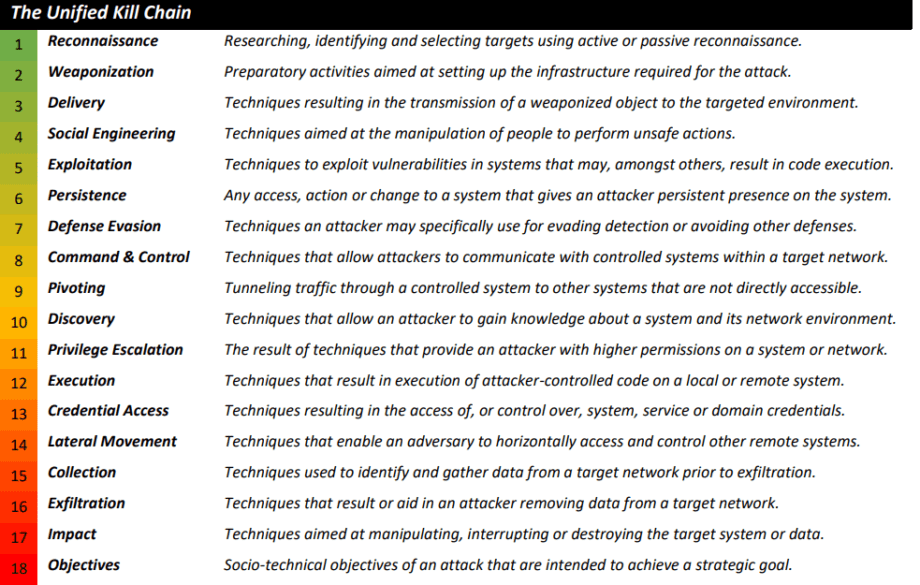

No entanto, o modelo Cadeia de Matança Cibernética foi criticado por ser baseado em malware e perímetro. Além disso, implica uma tática linear onde um atacante passa direto de A a Z. Na vida real, a maioria dos ataques não é necessariamente linear. É por isso que Paul Pols desenvolveu uma Cadeia de Matança Unificada com 18 Táticas. No geral, parece um modelo de ameaça onde “ATT&CK encontra CKC”:

Então, qual escolher?

A Lockheed Martin propôs uma abordagem interessante de ofensa por defesa, que sugere como se defender taticamente em cada estágio da cadeia de matança. Enquanto isso, o MITRE fez de sua estrutura uma ferramenta “viva” e tangível, que pode ser integrada ao fluxo de trabalho de cibersegurança. Eles agregam algumas Detecções e Mitigações técnicas vagas, mas não se atrevem a sugerir a abordagem geral de defesa.

Além disso, enquanto o ATT&CK fornece explicações muito detalhadas dos detalhes técnicos, a Cadeia de Matança Cibernética Unificada faz uma tentativa de abranger uma visão estratégica dos objetivos sociotécnicos dos adversários.

Quanto às 18 Táticas contra 14, parece que a maioria delas se sobrepõe. Por exemplo, Engenharia Social na forma de Spearphishing está coberta na Tática de Reconhecimento do ATT&CK. E Pivotamento é coberto no T1572, Tunelamento de Protocolo.

Talvez, o melhor seria acompanhar as atualizações de ambos os frameworks para cobrir o maior alcance possível de ameaças cibernéticas. Idealmente, uma equipe de SOC deve almejar cobrir três níveis de defesa: operacional, tático e estratégico.

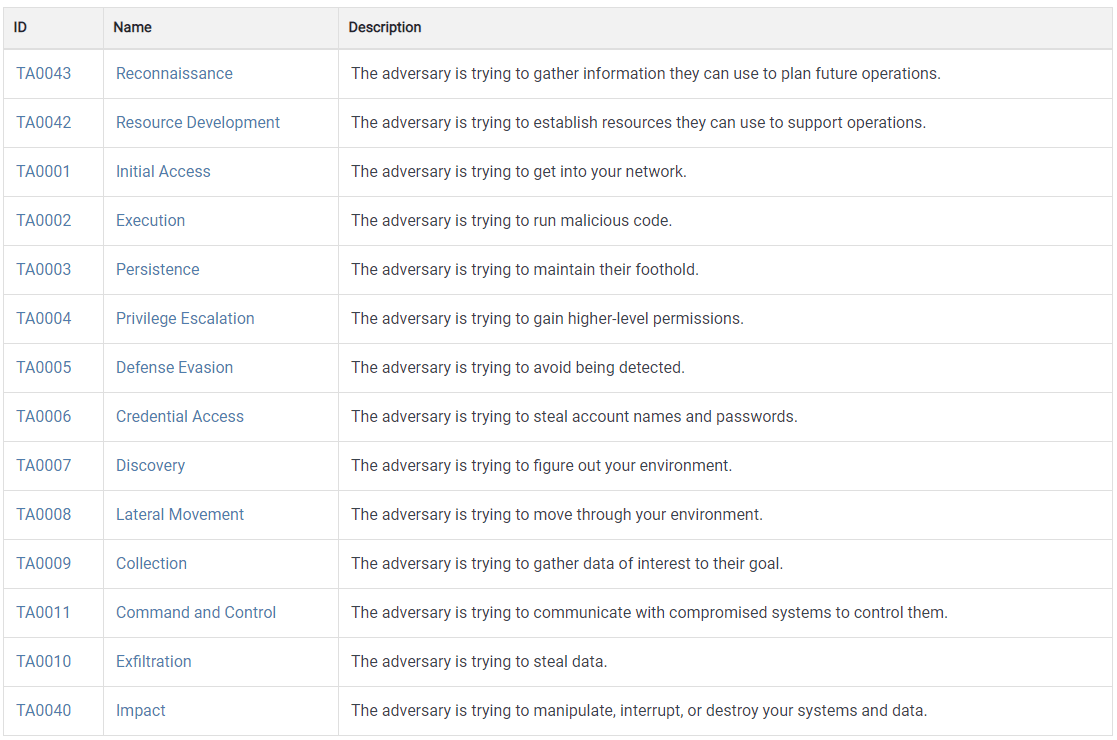

O que São Táticas MITRE ATT&CK?

As Táticas são as categorias de nível mais alto da estrutura MITRE ATT&CK que representam os objetivos dos atacantes cibernéticos e respondem à pergunta “ are the highest-level categories of the MITRE ATT&CK framework that represent the goals of cyber attackers and answer the question “why.” No momento da redação deste artigo, a edição mais recente é a vol. 11 (emitida em abril de 2022), que inclui 14 táticas em 3 domínios: Empresarial, Móvel e ICS.

O que São Técnicas MITRE ATT&CK, e Quantas Existem?

Cada Tática consiste em múltiplas Técnicas. A versão atual do ATT&CK compreende 191 Técnicas que respondem à pergunta de “how” para alcançar o objetivo tático. Estas são ações particulares como Manipulação de Token de Acesso, Ocultar Artefatos, etc. Uma Técnica pode pertencer a mais de uma Tática. Por exemplo, a Técnica de Modificação de Política de Domínio pode se referir tanto às Táticas de Evasão de Defesa quanto à Escalação de Privilégios. Você verá esses relacionamentos em uma janela no canto superior direito de uma página de Técnica. Além disso, verá lá muitos metadados úteis, como permissões necessárias, defesa contornada, histórico de versão, contribuidor, mitigações, detecções e referências.

O que São Subtécnicas MITRE ATT&CK?

Subtécnicas (385 na v.11) são partes menores das Técnicas que descrevem diferentes maneiras de executar essas Técnicas. Elas são ainda mais precisas do que as Técnicas e incluem detalhes técnicos de baixo nível. As Subtécnicas são enumeradas como subcategorias de Técnicas com dependências diretas. Por exemplo, uma Subtécnica T1548.003 Sudo e Captura de Sudo faz parte da Técnica T1548, Mecanismo de Controle de Elevação de Abuso.

O que São Procedimentos MITRE ATT&CK?

Nas páginas de Subtécnicas, você verá Exemplos de Procedimentos com referências para tipos de malware e grupos cibercriminosos. Observe que os tipos de malware e grupos de ataque cibernético são enumerados, e cada um deles possui um ID, enquanto os Procedimentos não possuem seus IDs.

Os Procedimentos descrevem casos particulares de implementações de Subtécnicas que foram observados em ataques reais. Cada Procedimento pode pertencer a mais de uma Subtécnica/Técnica, já que é um caso específico de execução de malware em campo.

Como Usar ATT&CK?

O MITRE ATT&CK pode ser usado por uma equipe de SOC de várias maneiras:

-

Controles Técnicos

- Inteligência de Ameaças Cibernéticas

- Monitoramento de Segurança

- Caça de Ameaças

- Teste de Intrusão

- Detecção de Ameaças

- Análise de Malware

- Análise de Composição de Software

-

Controles Administrativos

- GRC

- Orçamentação

- Melhoria Contínua

A abordagem informada por ameaças, aproveitada pelo ATT&CK, fornece um contexto muito necessário para eventos que estão acontecendo na rede da empresa. Simplificando, é útil em todas as três principais etapas: antes do ataque (defesa proativa, gerenciamento de risco), durante o ataque (detecção e resposta) e após o ataque (recuperação, relatório). Claro, aqui você pode discordar: e se nossa organização nunca foi atacada antes? É necessário implementar o ATT&CK em todos esses níveis?

A verdade é que, mesmo que todas as defesas em várias camadas necessárias estejam no lugar, sempre há um risco residual. Portanto, a avaliação de risco e a política devem vir primeiro e definir uma gama de controles de cibersegurança relevantes. A boa notícia é que o ATT&CK se integra perfeitamente a vários tipos de software cibernético em nível empresarial, para que as equipes de SOC possam integrar alguns pontos da lista acima dentro de uma solução.

Aqui está a lista de ferramentas úteis para ATT&CK e além, criadas pelo MITRE:

- Navegador ATT&CK

- Ferramentas Python ATT&CK

- Banco de Trabalho ATT&CK

- CALDERA™ Plataforma de Emulação de Adversários

- CASCADE servidor

- Repositórios no GitHub:

Explore o Motor de Busca de Ameaças Cibernéticas da SOC Prime para encontrar instantaneamente informações aprofundadas sobre ameaças cibernéticas, incluindo contexto de CTI e referências abrangentes do MITRE ATT&CK. Clique no to instantly find in-depth cyber threat information, including CTI context and comprehensive MITRE ATT&CK references. Click the Explore o Contexto de Ameaças botão abaixo para acessar os resultados da pesquisa para CVEs, APTs e exploits em alta, enriquecidos com metadados contextuais e acompanhados por regras Sigma relevantes.

Em um nível estratégico, frameworks como o ATT&CK ajudam a avançar para alcançar uma postura de cibersegurança mais resiliente enquanto as organizações tentam resistir à crescente pressão dos ataques APT e seus objetivos socioeconômicos maliciosos. Análise estruturada e abordagem informada por ameaças fornecem informações valiosas para uma melhoria contínua ou realinhamento das estratégias de defesa cibernética.

Iniciativas MITRE Engenuity

O MITRE ATT&CK é uma estrutura em constante crescimento. Então, como eles evoluem? Com MITRE Engenuity fundação sem fins lucrativos, a evolução do ATT&CK vai além de um estudo passivo de pesquisa de ameaças publicamente aberta. A Engenuity trabalha com o setor privado e já conta com 23 membros empresariais de alto perfil.

Cerca de dois anos atrás, a fundação lançou um Centro para Defesa Informada por Ameaças, que hospeda uma série regular de sprints de equipe roxa chamados de Avaliações ATT&CK. O projeto fornece planos de emulação gratuitos para download no GitHub. Cada organização executa sua própria emulação e análise de uma ameaça dada (a MITRE Engenuity não classifica os resultados de nenhuma forma). Os resultados da pesquisa de cada participante são publicados neste . site.

A questão é que cada Técnica pode ser executada por atacantes em múltiplos Procedimentos, e por sua vez, cada Procedimento pode empregar uma mistura personalizada de Técnicas. Cada ator também pode alterar seus procedimentos como uma resposta a novas detecções. É por isso que diferentes fornecedores que realizam a mesma pesquisa em seus próprios ambientes trazem toneladas de informações valiosas.

Outra iniciativa interessante da MITRE Engenuity é o programa de treinamento e certificação MITRE ATT&CK Defender™ (MAD) . Há apenas uma taxa que desbloqueia um ano de acesso total ao MAD Skills Hub. O MAD incentiva os praticantes de segurança a atualizar continuamente suas habilidades para combater ameaças emergentes. É por isso que seu treinamento sob demanda e ao vivo apresenta regularmente novas oportunidades de aprendizado. Consequentemente, se você obteve um distintivo uma vez, precisará renová-lo assim que o cenário de ameaças mudar.

FAQ: A Estrutura ATT&CK e a Plataforma de Detecção como Código da SOC Prime

Vamos cobrir rapidamente algumas perguntas sobre o uso do ATT&CK na plataforma SOC Prime.

Por que devo usar TTPs do ATT&CK na Plataforma de Detecção como Código da SOC Prime?

Mapear esforços de cibersegurança para o ATT&CK ajuda a cobrir a maior variedade de ameaças possíveis dentro do menor período de tempo. E não é segredo que tanto os membros da equipe azul quanto da equipe vermelha têm muito em seus pratos. Mapear para o ATT&CK e analisar os resultados torna-se muito mais direto se for feito na plataforma de Detecção como Código da SOC Prime.

É possível usar o ATT&CK em nossa plataforma de várias maneiras:

- Pesquisa de conteúdo de detecção

Casos de Uso: redução de MTTD, controles preventivos

- Exploração e análise do contexto de ameaças

Caso de Uso: realização de Caça de Ameaças

- Análise de Desempenho

Caso de Uso: avaliar a eficácia da equipe de SOC

- Avaliação de ferramentas e serviços

Caso de Uso: excluir uma ferramenta de código aberto de uma cadeia de suprimentos porque levaria muito tempo e esforço para garantir (número de regras da SOC Prime + TTPs para cobrir)

- Migração de fornecedor ou sobreposição de produto

Caso de Uso: fornecendo cobertura de ameaça através de soluções de software que a empresa atualmente usa. Por exemplo, Splunk + Crowdstrike + Securonix

- Gestão de risco

Casos de Uso: fornecendo análise e atualizações do perfil de ameaças, análise de lacunas, etc.

- Avaliação de ROI de SOC

Caso de Uso: avaliando o trabalho realizado e comparando com o tempo e dinheiro gastos

- Auditoria interna de segurança

Casos de Uso: gerenciando conformidade regulatória, fusões e aquisições, etc.

Como usar a Estrutura MITRE ATT&CK na Plataforma de Detecção como Código da SOC Prime?

Use os seguintes caminhos após ter feito login na plataforma de Detecção como Código da SOC Prime:

Analytics > Pesquisa Avançada or Engenharia de Detecção

- Use filtros para procurar por regras de detecção e consultas mapeadas para táticas específicas, técnicas, subtécnicas, atores, ferramentas, fontes de dados ou componentes de dados.

Analytics > Cobertura do MITRE ATT&CK

- Analise os TTPs cobertos pelo conteúdo de detecção da SOC Prime que sua equipe explorou, implantou ou baixou via API.

- Clique em Exportar para exportar a cobertura de TTPs definida por um Perfil de Pesquisa atual para o MITRE Navigator. Você também pode clicar em Importar ao criar um Perfil de Pesquisa para importar uma camada do Navigator que você já estava usando.

Automatize > Perfis de Pesquisa > Criar > Técnica

- Gerencie facilmente listas de TTPs junto com outros parâmetros em um Perfil de Pesquisa

Conteúdo > MITRE ATT&CK

- Procure regras de detecção, configurações e pacotes de conteúdo por TTPs.

Conteúdo > Pesquisa Avançada > [Nome da Regra] > Inteligência > MITRE ATT&CK

- Explore os TTPs cobertos em um determinado conteúdo.

É possível revisar não apenas seus próprios esforços analíticos, mas também os de sua equipe. Configurar automação e relatórios pode levar algum tempo inicialmente, mas uma vez feito isso, usar as detecções mapeadas para ATT&CK será muito mais fácil e rápido.

Os usuários da SOC Prime podem obter insights sobre o contexto do MITRE ATT&CK sem registro?

Sim.

Vá para o para encontrar instantaneamente informações aprofundadas sobre ameaças cibernéticas, incluindo contexto de CTI e referências abrangentes do MITRE ATT&CK. Clique no da SOC Prime e procure pelo conteúdo de detecção de seu interesse. Você pode pesquisar digitando TTPs, CVEs, atores de ameaças, fontes de logs, nomes de cepas de malware, produtos de software e muito mais. Depois de ver os resultados do mecanismo de busca, você pode restringi-los usando filtros no lado esquerdo da tela e no topo.

Ative a visão MITRE ATT&CK® para classificar os resultados pelos TTPs. No canto superior direito da tela, você verá dois ícones – Exportar and Importar de arquivos JSON para e do MITRE Navigator. Usá-los é super fácil! Um clique – e você está no Navigator, explorando os resultados da pesquisa de conteúdo de detecção em uma matriz MITRE ATT&CK. Dois cliques – e você importou os TTPs de sua camada Navigator e vê todas as detecções relevantes à sua seleção. No entanto, o uso real dessas detecções em seu ambiente SOC só é possível se você estiver registrado na plataforma de Detecção como Código da SOC Prime.

Conclusão

MITRE ATT&CK é muitas coisas. É a beleza de dados perfeitamente organizados. É sobre habilidades aprimoradas para colaborar. Movimentos estratégicos. Mais ainda, é sobre uma filosofia de arquitetura limpa, frequentemente usada em programação, onde a lógica do negócio não depende de ferramentas específicas. Em um contexto de cibersegurança, a lógica de uma única detecção é transferível através de uma variedade de diferentes camadas de segurança, bem como soluções, ferramentas e formatos horizontalmente iguais.

Ao tornar as Táticas, Técnicas e Conhecimento Comum do Adversário (ATT&CK) gratuitos e abertos, a MITRE Corp. facilita uma abordagem colaborativa de defesa contra ameaças, reunindo comunidades, o setor privado e o governo. A enumeração e explicação de cada movimento de ataque cibernético dá a oportunidade de implementar novas metodologias e modelos de ameaça, automatizar processos e analisar eficazmente ameaças.

Melhore sua cobertura de detecção de ameaças com conteúdo de Detecção como Código sob demanda mapeado para o MITRE ATT&CK. Escolha o Plano de assinatura sob demanda e obtenha conteúdo de detecção personalizado alinhado com a sua defesa cibernética para defender proativamente contra ameaças emergentes.