Analistas de cibersegurança estão observando um aumento substancial nas atividades maliciosas que visam os setores público e privado da Ucrânia, onde os atacantes frequentemente recorrem a vetores de phishing como sua estratégia principal para iniciar intrusões.

O CERT-UA notifica os defensores cibernéticos sobre ataques em andamento contra organizações ucranianas usando iscas de phishing da Kyivstar e do Serviço de Segurança da Ucrânia. O infame grupo UAC-0050 visa infectar vítimas selecionadas com o Remcos RAT, uma cepa maliciosa comum no kit de adversários do grupo.

Análise do Ataque UAC-0050: Nova Campanha de Phishing Usando Remcos RAT

Na primeira década de dezembro de 2023, o grupo UAC-0050 voltou ao cenário de ameaças cibernéticas de forma massiva alvejando agências governamentais ucranianas e polonesas e utilizando duas cepas maliciosas, Remcos RAT e Meduza Stealer. Notavelmente, em novembro e início de dezembro de 2023, hackers do UAC-0050 lançaram pelo menos duas operações ofensivas contra a Ucrânia espalhando Remcos RAT, uma delas usando iscas de phishing fingindo ser o Serviço de Segurança da Ucrânia. Logo após essas campanhas de phishing, o UAC-0050 ressurge para continuar seus ataques através do mesmo vetor de ataque.

Em 21 de dezembro de 2023, o CERT-UA emitiu um novo alerta desvelando duas campanhas de distribuição de e-mails usando tópicos de iscas relacionadas ao saldo pendente de usuários da Kyivstar e outra disfarçada como o Serviço de Segurança da Ucrânia. Os atacantes enviam e-mails de phishing com o tópico correspondente à Kyivstar junto com um anexo ZIP de isca.

O arquivo contém um RAR protegido por senha com um arquivo DOC e um macro prejudicial. A ativação do macro usando explorer.exe através do protocolo SMB levará ao download e execução do arquivo executável no sistema impactado. Subsequentemente, este último é um arquivo autoextraível (SFX) que contém um script BATCH para baixar do serviço Bitbucket e lançar outro arquivo executável “wsuscr.exe” ofuscado via SmartAssembly .NET. Este último é destinado a descriptografar e executar o Remcos RAT.

O CERT-UA também observou e-mails de phishing com o tema isca fingindo ser o Serviço de Segurança da Ucrânia junto com um anexo malicioso. Este último contém um arquivo ZIP protegido por senha que contém um arquivo RAR dividido em 3 partes, com a última contendo um arquivo executável. Abrir este arquivo e executar o arquivo executável pode potencialmente levar à infecção do Remcos RAT.

Nesta campanha, o UAC-0050 hospeda seus servidores de controle para o Remcos RAT, aproveitando os serviços do provedor da Malásia, como costuma fazer. Além disso, os adversários usam o sistema autônomo AS44477 (STARK INDUSTRIES SOLUTIONS LTD) para suas necessidades de hospedagem.

Detectar Ataques de Phishing UAC-0050 Cobertos no Alerta CERT-UA#8338

Um aumento rápido em ataques de phishing contra a Ucrânia e seus aliados atribuídos ao coletivo de hackers UAC-0050 representa uma ameaça significativa para organizações que possam ser alvos potenciais. Uma onda dos ataques mais recentes do grupo aponta para padrões de comportamento semelhantes vinculados ao uso do Remcos RAT dentro da cadeia de infecção. A SOC Prime organiza uma coleção de algoritmos de detecção para ajudar os defensores a identificar a atividade adversária UAC-0050 e quaisquer vestígios de infecção pelo Remcos RAT em seu ambiente. Siga o link abaixo para acessar as regras Sigma para detecção de ataques cobertos na pesquisa relevante CERT-UA#8338:

Regras Sigma para detectar ataques descobertos pelo CERT-UA no alerta relacionado CERT-UA#8338

Engenheiros de segurança também podem acessar todo o stack de detecção filtrado pela tag personalizada “UAC-0050” clicando no botão Explorar Detecções . Esta coleção de algoritmos de detecção é projetada para ajudar os defensores a melhorar suas capacidades de detecção e caça de ameaças e remediar tempestivamente as ameaças ligadas à atividade ofensiva do UAC-0050. Todas as regras Sigma estão alinhadas com MITRE ATT&CK®, podem ser convertidas para várias linguagens de cibersegurança de forma automatizada e são enriquecidas com CTI personalizado.

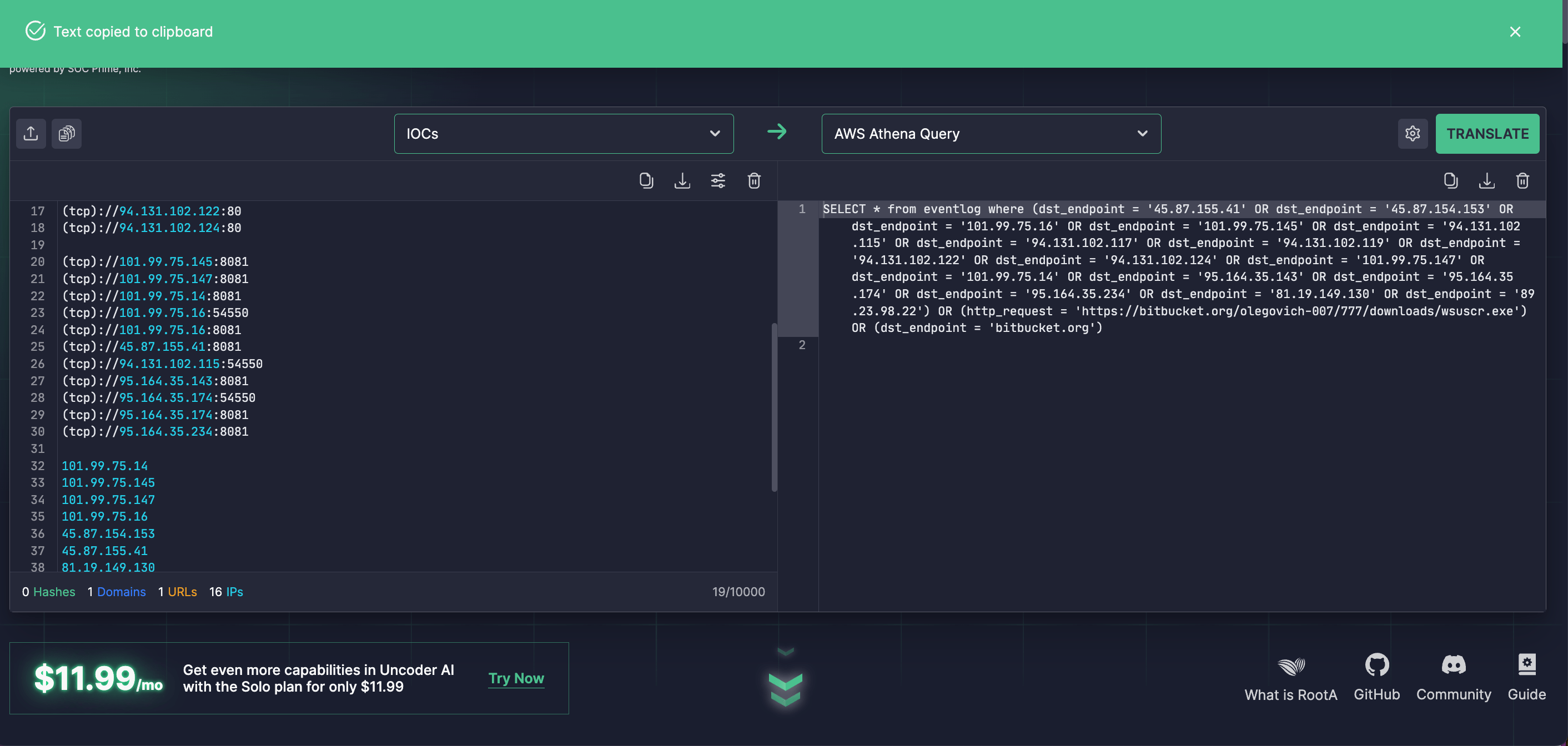

Os profissionais de segurança também podem contar com o Uncoder IO para realizar a correspondência retrospectiva de IOC em larga escala. Selecione IOCs do painel esquerdo do Uncoder IO, cole inteligência de ameaças do alerta CERT-UA relacionado, aplique a plataforma e o idioma alvo, como OSCF, e instantaneamente empacote os dados em consultas IOC personalizadas prontas para caçar ameaças críticas no ambiente escolhido.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK fornece insight detalhado sobre o contexto da campanha ofensiva mais recente associada ao UAC-0050. Consulte a tabela abaixo para ver o conjunto abrangente de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Scheduled Task / Job (T1053) | ||

User Execution: Malicious File (T1204.002) | ||

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Abuse Elevation Control Mechanism: Bypass User Account Control (T1548.002) | ||

Modify Registry (T1112) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) |