Modelo de Maturidade de Caça a Ameaças Explicado com Exemplos

Índice:

Na nossa série de guias sobre Caça a Ameaças Básico, já abordamos vários tópicos, desde técnicas and ferramentas que as equipes de caça a ameaças usam até as certificações para profissionais e iniciantes. Mas o que faz uma boa Caça Cibernética, e como você pode avaliá-la? Uma das maneiras de medir a eficácia dos procedimentos de caça é usando o Modelo de Maturidade de Caça a Ameaças (HMM). Ele é útil para avaliar a proficiência do processo de caça a ameaças e definir as oportunidades de melhoria.

Neste blog, veremos como você pode avaliar o nível de maturidade da sua organização e o que pode ser modificado para fortalecer a postura de segurança. Seja você novato em caça a ameaças ou esteja buscando melhorar sua configuração atual, equipar-se com as detecções baseadas em comportamento da SOC Prime Platform nunca é uma má ideia.

Detectar & Caçar Explorar Contexto de Ameaça

Introdução ao Modelo de Maturidade de Caça a Ameaças

Referir-se ao Modelo de Maturidade de Caça a Ameaças é uma ótima maneira de manter a caça cibernética da sua organização em funcionamento. Claro, não existem modelos de caça universais, pois eles variam para diferentes empresas. No entanto, ao avaliar a capacidade de caça a ameaças de uma organização, você deve sempre considerar os seguintes elementos:

- Qual é a qualidade e o volume dos dados coletados por uma organização?

- Quão bem uma organização pode interpretar e analisar diferentes tipos de dados?

- Que técnicas analíticas automatizadas uma organização pode usar para melhorar as percepções do analista?

Quando foi Modelo de Maturidade de Caça a Ameaças Desenvolvido?

O atual Modelo de Maturidade de Caça a Ameaças foi criado pela Sqrrl em 2017 para avaliar a capacidade de caça de uma organização. Em particular, o Modelo de Caça a Ameaças Sqrrl foi desenvolvido por David J. Bianco (@DavidJBianco), um Caçador e Arquiteto de Segurança. A ideia principal deste quadro de caça a ameaças é delinear diferentes estágios de caça cibernética competência

organizacional. O que é Modelo de Maturidade de Caça a Ameaças ?

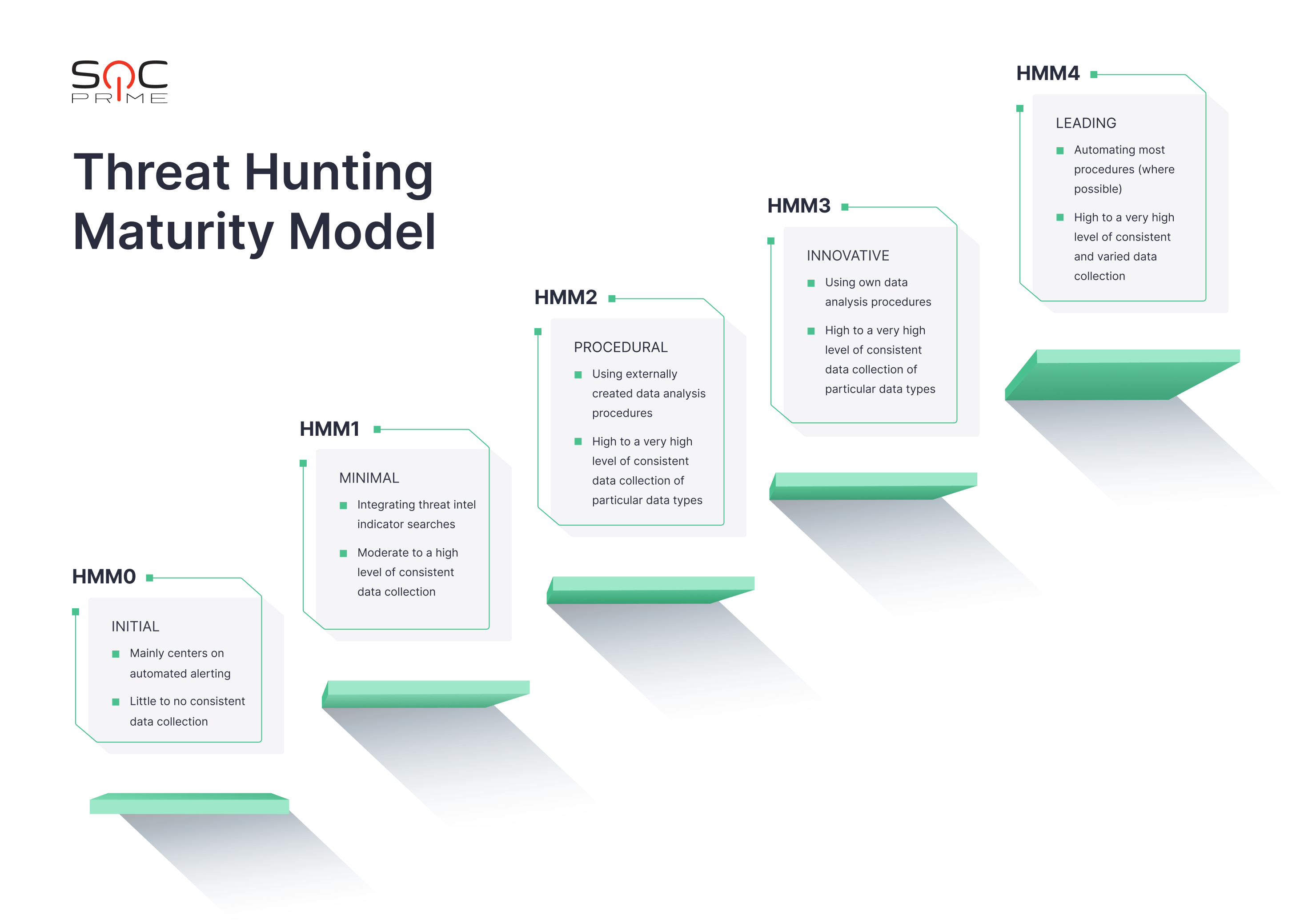

Modelo de Maturidade de Caça a Ameaças é um sistema de avaliação em cinco níveis de quão eficiente uma organização é em termos de caça cibernética . O modelo de caça a ameaças Sqrrl avalia os seguintes critérios:

- Coleta de Dados (o volume e a qualidade dos dados que uma empresa extrai de seu ambiente)

- Criação de Hipóteses (o que é levado em consideração ao criar hipóteses)

- Ferramentas e Técnicas para Teste de Hipóteses

- Detecção de Padrões e Táticas, Técnicas e Procedimentos (TTPs)

- Automação de Análises (até que ponto os procedimentos de caça a ameaças são automatizados)

The Modelo de Maturidade de Caça a Ameaças define as capacidades das organizações para uma efetiva caça cibernética e resposta a ameaças. Quanto mais capaz o negócio, mais alto o nível do Modelo de Maturidade de Caça (HMM) é, onde o HMM0 é o menos capaz e o HMM4 é o mais eficiente. Agora, vamos examinar cada nível em detalhe.

HMM0 – Nível Inicial de Modelo de Maturidade de Caça a Ameaças

No HMM0, as organizações geralmente usam sistemas de alerta automatizados como IDS, SIEM ou antivírus para identificar comportamentos prejudiciais. A maioria do trabalho humano no HMM0 está focada na resolução de alertas.

Essas empresas presumivelmente utilizam indicadores de inteligência de ameaças e feeds de ameaças de serviços de código aberto. Esses indicadores correspondem principalmente aos níveis mais baixos da Pirâmide da Dor, dados triviais que provavelmente não serão reutilizados (domínios, hashes, URLs, endereços IP). As organizações HMM0 tendem a carecer de capacidade real de inteligência de ameaças .

No HMM0, as empresas normalmente utilizam uma plataforma como SIEM para agregação de logs. Provavelmente, ela usa a configuração padrão básica do fornecedor (por exemplo, regras correlativas para alertas). Além disso, as empresas HMM0 não coletam muitos dados de seus sistemas, o que limita significativamente sua capacidade de descobrir ameaças proativamente. Como resultado, há pouca ou nenhuma visibilidade do ambiente para essas organizações. Tudo isso torna as organizações HMM0 incapazes de realizar caça a ameaças.

Como se parece o HMM0? caça cibernética

- Coleta de Dados: Coleta mínima ou nenhuma coleta de dados.

- Criação de Hipóteses: O processo resume-se a resolver alertas produzidos por antivírus, firewall, SIEM, IDS, etc., sem criar hipóteses.

- Ferramentas e Técnicas para Teste de Hipóteses: Os procedimentos não envolvem nenhuma investigação proativa. As ferramentas geralmente incluirão buscas em SIEM ou consoles de alerta.

- Detecção de Padrões e TTP: Nenhuma.

- Automação de Análises: Nenhuma.

HMM1 – Nível Mínimo de Modelo de Maturidade de Caça a Ameaças

O HMM1 significa que as organizações ainda utilizam principalmente alertas automatizados para guiar seu processo de resposta a incidentes. No entanto, nesta fase, a visibilidade do ambiente melhora, principalmente graças à coleta de uma maior variedade de logs.

No HMM1, as empresas continuam usando plataformas SIEM para análise, mas neste nível de maturidade, o conteúdo do SIEM é diversificado além de correlações básicas. A coleta de vários dados permite a criação de relatórios para análises futuras. Como resultado, os Analistas podem extrair indicadores desses relatórios quando novas ameaças surgem e verificar dados históricos para quaisquer vestígios relevantes.

No nível mínimo do quadro de caça a ameaças , as organizações também buscam obter inteligência de ameaças integrando uma plataforma de inteligência de ameaças que enriquece seus IOCs gerados individualmente. Essas empresas frequentemente acompanham os relatórios de ameaças mais recentes enquanto buscam por detecção baseada em inteligência.

O HMM1 é o primeiro nível do modelo de caça a ameaças Sqrrl modelo onde alguma forma de caça cibernética ocorre, embora seja limitada.

Como se parece o HMM1? caça cibernética

- Coleta de Dados: Coleta básica de dados dos principais pontos de infraestrutura.

- Criação de Hipóteses: Novas hipóteses são criadas com base na revisão da inteligência de ameaças.

- Ferramentas e Técnicas para Teste de Hipóteses: Busca básica de consultas usando ferramentas de análise de logs ou SIEMs.

- Detecção de Padrões e TTP: Identificação dos IOCs mais simples, como domínios, hashes e URLs.

- Automação de Análises: Automação básica de inteligência de ameaças está integrada em alertas automatizados.

HMM2 – Nível Procedural de Modelo de Maturidade de Caça a Ameaças

O HMM2 é considerado o nível mais prevalente de maturidade de caça a ameaças entre as empresas. Organizações no HMM2 usam processos analíticos e de caça produzidos por outros de forma quase regular. Embora possam fazer pequenas alterações nas técnicas retiradas de outras fontes, ainda não conseguem desenvolver seus próprios procedimentos personalizados.

As empresas HMM2 geralmente coletam grandes (muitas vezes muito grandes) volumes de dados de toda a empresa porque a maioria de seus métodos se baseia na análise de frequência mínima.

Como se parece o HMM2? caça cibernética

- Coleta de Dados: Coleta de dados consistente e em grande escala de tipos de dados específicos.

- Criação de Hipóteses: Revisão de inteligência de ameaças para criação de hipóteses.

- Ferramentas e Técnicas para Teste de Hipóteses: Uso de ferramentas básicas e histogramas para busca e análise de dados.

- Detecção de Padrões e TTP: Identificação dos IOCs que correspondem aos níveis inferiores e médios da Pirâmide da Dor. Os processos de caça podem envolver o mapeamento das tendências dos IOCs.

- Automação de Análises: Construção de uma biblioteca de caça cibernética procedimentos eficazes e sua execução regular.

HMM3 – Nível Inovador de Modelo de Maturidade de Caça a Ameaças

As organizações HMM3 têm pelo menos alguns Caçadores de Ameaças que entendem vários tipos de técnicas de análise de dados e podem aplicá-las para detectar comportamentos maliciosos. Essas organizações são tipicamente aquelas que desenvolvem e lançam métodos de caça, ao contrário das empresas HMM2, que confiam em procedimentos de terceiros. As habilidades analíticas podem variar desde estatísticas elementares a tópicos mais complexos como análise de dados vinculados, visualização de dados ou aprendizado de máquina. Neste ponto, é crucial para os Analistas desenvolverem procedimentos repetíveis que sejam registrados e realizados regularmente.

No HMM3, a coleta de dados é pelo menos tão comum quanto no HMM 2, se não mais. Quando se trata de identificar e combater as atividades dos adversários, as organizações HMM3 são bastante eficazes. No entanto, podem ter problemas de escalabilidade à medida que o volume de caça cibernética processos se expande. Executar todos os procedimentos em tempo hábil pode se tornar esmagador, a menos que a equipe de caça a ameaças cresça correspondentemente.

Como se parece o HMM3? caça cibernética

- Coleta de Dados: Coleta de dados consistente e em grande escala de tipos de dados específicos.

- Criação de Hipóteses: Revisão constante de inteligência de ameaças e pontuação manual de risco cibernético para o desenvolvimento de novas hipóteses.

- Ferramentas e Técnicas para Teste de Hipóteses: Aproveitamento de buscas gráficas e visualizações ao desenvolver novos procedimentos de caça.

- Detecção de Padrões e TTP: Capacidade de detectar uma ampla gama de IOCs, incluindo os no topo da Pirâmide da Dor.

- Automação de Análises: Condução de atividades básicas de ciência de dados e construção de uma biblioteca de caça cibernética procedimentos eficazes.

HMM4 – Nível Líder de Modelo de Maturidade de Caça a Ameaças

A principal distinção entre as organizações HMM4 e HMM3 é a automação. No HMM4, a maioria das técnicas de caça são operacionalizadas e transformadas em detecção automática sempre que possível. Isso libera os Analistas de executar os mesmos processos repetidamente e permite que eles se concentrem em aprimorar operações existentes ou desenvolver novas.

As organizações no nível HMM4 são eficazes em parar e detectar atividades adversárias. Devido ao alto nível de automação, as equipes de caça podem concentrar seus esforços na melhoria constante de suas metodologias , o que resulta em desenvolvimento contínuo.

Como se parece o HMM4? caça cibernética

- Coleta de Dados: Nível alto de coleta de dados consistente e variada.

- Criação de Hipóteses: Revisão constante de inteligência de ameaças e pontuação automatizada de risco cibernético para o desenvolvimento de novas hipóteses.

- Ferramentas e Técnicas para Teste de Hipóteses: Busca avançada em gráficos e visualizações com procedimentos de caça automatizados.

- Detecção de Padrões e TTP: Descoberta automática de TTPs e possível compartilhamento de IOCs com as organizações relevantes que coletam relatórios.

- Automação de Análises: Automação é aplicada sempre que possível; uso ativo de Aprendizado de Máquina (ML) e outras tecnologias avançadas.

Conclusão sobre Modelo de Maturidade de Caça a Ameaças

Enquanto as empresas continuam aprimorando vários tipos de caça a ameaças procedimentos, é crítico estabelecer um roteiro preciso. Modelo de Maturidade de Caça a Ameaças é um ótimo ponto de partida para organizações maduras e aquelas que estão apenas começando a verificar diferentes modelos de caça . As organizações podem usar essa abordagem para determinar não apenas onde estão, mas também onde precisam estar e como chegar lá.

Para impulsionar seus processos de caça a ameaças, junte-se ao Detection as Code da SOC Prime que oferece acesso à maior coleção mundial de regras Sigma curadas adequadas para mais de 25 soluções SIEM, EDR e XDR.