CVE-2023-23397 é uma vulnerabilidade crítica de elevação de privilégio (EoP) no Microsoft Outlook com um score base CVSS de 9.8. Foi divulgado pela primeira vez em 14 de março de 2023 e atribuído ao APT28, também conhecido como Fancy Bear ou Strontium – um ator de ameaça associado à Diretoria Principal de Inteligência do Estado-Maior Geral da Rússia (GRU). A vulnerabilidade está principalmente visando os setores governamentais, militares e de energia europeus.

A gravidade do CVE-2023-23397 é principalmente creditada à sua natureza de exploração zero-touch, o que significa que nenhuma interação do usuário é necessária para que um ator de ameaça explore a vulnerabilidade através de um email específico ou um item de calendário enviado a um usuário. Como resultado de uma exploração bem-sucedida do CVE-2023-23397, um invasor pode acessar o hash Net-NTLMv2 que contém as credenciais criptografadas do usuário. Isso permite que adversários se movimentem lateralmente dentro da rede para obter informações mais sensíveis.

Hoje, analisaremos essa vulnerabilidade do Outlook e verificaremos várias opções para mitigar e detectar CVE-2023-23397.

Detectando Explorações para o CVE-2023-23397

Para ajudar as organizações a detectarem proativamente as tentativas de exploração do CVE-2023-23397, a SOC Prime Platform para defesa cibernética coletiva organiza um conjunto de regras Sigma enriquecidas com contexto verificadas. Ao clicar no botão Explore Detections , você pode acessar instantaneamente as regras Sigma relevantes para a detecção do CVE-2023-23397 via registry_event, powershell, process_creation, e cmdline. As regras estão alinhadas com o framework MITRE ATT&CK® mais recente e apoiadas por metadados extensivos e links relevantes de inteligência sobre ameaças.

A Microsoft recomenda usar seu script de verificação do Exchange como o primeiro passo do processo de caça a ameaças para um potencial compromisso. Ele audita o servidor Exchange em busca de mensagens maliciosas, incluindo emails, tarefas e itens de calendário.

CVE-2023-23397 IOCs

Se você não identificar valores suspeitos através do script de verificação, você pode procurar os indicadores de compromisso. Examine o seguinte comportamento anômalo:

- Observe a telemetria do Microsoft Defender para Endpoint e do Microsoft Defender Identity, bem como os registros do Exchange Server para qualquer autenticação NTLM que envolva recursos externos ou não confiáveis.

- Acompanhe eventos de execução de processos para tentativas de conexão WebDAV.

- Verifique eventos SMBClient para entradas de log.

- Procure por conexões SMB de saída anormais nos logs de firewall.

Quanto às fontes de dados, você pode revisar o seguinte:

- Logs de firewall

- Logs de proxy

- Logs de VPN

- Logs de autenticação do Azure AD para o Exchange Online

- Logs do IIS para o Exchange Server

- Logs do RDP Gateway

- Dados de endpoint (por exemplo, logs de eventos do Windows para usuários finais)

- Telemetria EDR (se disponível)

Abaixo, você pode encontrar os endereços IP associados à exploração do CVE-2023-23397. Você pode acessar uma lista mais extensa em Virustotal.

- 24.142.165[.]2

- 85.195.206[.]7

- 101.255.119[.]42

- 113.160.234[.]229

- 168.205.200[.]55

- 181.209.99[.]204

- 185.132.17[.]160

- 213.32.252[.]221

Para caçar de forma integrada os indicadores de comprometimento relacionados às tentativas de exploração do CVE-2023-23397, confie no Uncoder AI e gere instantaneamente consultas de IOC personalizadas prontas para serem executadas no ambiente SIEM ou EDR selecionado.

CVE-2023-23397 PoC

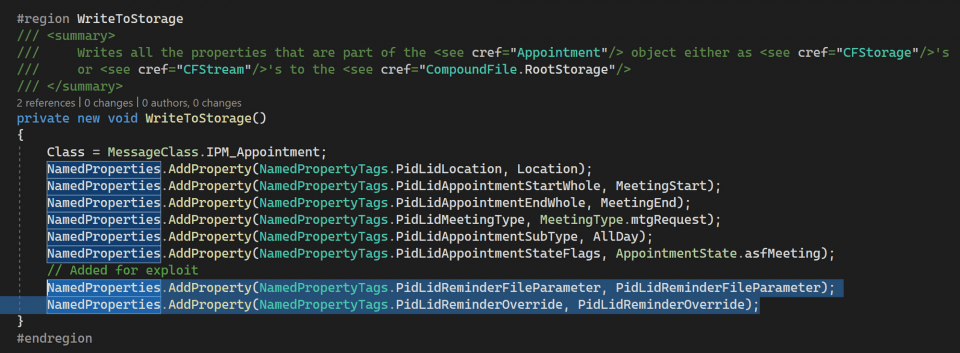

Até agora, você pode encontrar muitos PoCs do CVE-2023-23397, mas o que você deve saber é o quão simples é a exploração. A criação de um compromisso de calendário malicioso, por exemplo, se resume ao seguinte:

- Criar um arquivo MSG do Outlook,

- Ampliando a classe Appointment à medida que possui um número definido de propriedades, Adicionando

- PidLidReminderFileParameter PidLidReminderFileParameter and PidLidReminderFileParameter propriedades.

Fonte: MDSec

Análise de Vulnerabilidades do Microsoft Outlook

CVE-2023-23397 é uma vulnerabilidade que atinge especificamente o Microsoft Outlook em sistemas operacionais Windows. Explorar esta vulnerabilidade requer a entrega de uma mensagem especialmente preparada (email, evento ou tarefa) para um usuário. A principal vulnerabilidade está localizada na propriedade estendida PidLidReminderFileParameter do MAPI. PidLidReminderFileParameter é um nome de arquivo de um som de lembrete. Para explorar a vulnerabilidade, os atores de ameaça mudam a propriedade PidLidReminderFileParameter, apontando um caminho UNC para um servidor controlado por adversários via bloco de mensagens do servidor (SMB) ou porta TCP 445.

Além disso, um lembrete aparece no dispositivo de um usuário, disparando autenticação do New Technology LAN Manager (NTLM). O processo não requer interação dos destinatários e passa despercebido nos bastidores. Após a conexão com o servidor SMB remoto, o hash Net-NTLMv2 do usuário vaza. Com o NTLMv2, os adversários podem usar uma tática de movimentação lateral (TA0008) para navegar na rede ou quebrar a forma criptografada da senha do usuário.

De acordo com as orientaçõesda Microsoft, os adversários só podem explorar a vulnerabilidade do Outlook usando o protocolo SMB. Ao mesmo tempo, a interação com o protocolo WebDAV não representa risco de vazamento de credenciais para endereços IP externos ao usar a técnica de exploração do CVE-2023-23397. Mesmo que haja uma solicitação de autenticação Net-NTLMv2, o Windows não enviará hashes.

Em qualquer cenário, com a mitigação apropriada do CVE-2023-23397, você pode minimizar os riscos de exploração da vulnerabilidade. Para as medidas de mitigação, a Microsoft recomenda o seguinte em sua atualização de segurança:

- Desative o uso do NTML como um método de autenticação. A forma mais fácil de fazê-lo é criando um Grupo de Segurança de Usuários Protegidos e adicionando seus usuários lá. Foque especialmente em contas com níveis mais altos de permissões (por exemplo, administradores de domínio). Esta ação pode interromper o trabalho com aplicativos que exigem NTLM. Portanto, você teria que remover um usuário do grupo para reverter essas configurações.

- Bloqueie o SMB (TCP 445) de saída na sua rede. Você pode fazer isso com a ajuda de um firewall perimetral/local ou através das configurações do VPN. Ao usá-los, as mensagens de autenticação NTLM não serão enviadas para os compartilhamentos de arquivos remotos.

Conte com a SOC Prime para estar totalmente equipado com conteúdo de detecção contra qualquer CVE explorável ou qualquer TTP usado nos ataques cibernéticos em andamento. Obtenha acesso a mais de 800 algoritmos de detecção para CVEs existentes para se defender proativamente contra ameaças adaptadas às suas necessidades de segurança. Acesse instantaneamente mais de 140 regras Sigma gratuitamente em https://socprime.com/ ou obtenha todas as detecções relevantes com assinaturas premium na SOC Prime Platform em https://my.socprime.com/pricing/.