Desde uma guerra em grande escala na Ucrânia, coletivos de hackers apoiados pela Rússia intensificaram sua atividade maliciosa contra a Ucrânia e seus aliados na linha de frente cibernética para conduzir operações de espionagem e paralisar os sistemas críticos. Por exemplo, um nefasto grupo APT Sandworm (também conhecido como UAC-0082, UAC-0145, APT44) vem atacando organizações ucranianas há mais de uma década, principalmente visando agências governamentais e o setor de infraestrutura crítica.

Os pesquisadores da Symantec e Carbon Black recentemente descobriram uma campanha de dois meses de duração visando uma grande empresa de serviços empresariais na Ucrânia e um ataque separado de uma semana contra um órgão estatal local. Notavelmente, os atacantes basearam-se principalmente em técnicas Living-off-the-Land (LotL) e ferramentas de uso duplo para alcançar acesso persistente.

Detectar os últimos ataques contra a Ucrânia por hackers russos

Os defensores cibernéticos estão enfrentando uma pressão crescente à medida que atores de ameaça russos evoluem suas táticas e aprimoram suas capacidades furtivas. Desde o início da guerra na Ucrânia, esses grupos APT apoiados pelo estado intensificaram operações, explorando o conflito para experimentar e refinar estratégias de ataques cibernéticos de ponta. E essa atividade tem um impacto global, já que atores ligados à Rússia agora ocupam a segunda posição mundial entre as fontes de ataques APT, de acordo com o Relatório de Atividade APT da ESET para Q4 2024–Q1 2025.

Registre-se na Plataforma SOC Prime para detectar possíveis ataques APT russos na fase mais precoce possível. Clique no botão Explore Detecções abaixo para acessar um conjunto selecionado de regras de detecção projetado para identificar e responder à campanha mais recente aproveitando técnicas LotL, ferramentas de uso duplo e um webshell personalizado ligado ao Sandworm para atingir organizações ucranianas.

Alternativamente, defensores cibernéticos podem buscar conteúdo de detecção relevante diretamente no Mercado de Detecção de Ameaças usando as tags “Sandworm” ou “Seashell Blizzard”.

Todas as regras na Plataforma SOC Prime são compatíveis com várias soluções SIEM, EDR e Data Lake e estão mapeadas para o framework MITRE ATT&CK®. Além disso, cada regra vem acompanhada de metadados detalhados, incluindo referências de intel de ameaça , cronogramas de ataque, recomendações de triagem e mais.

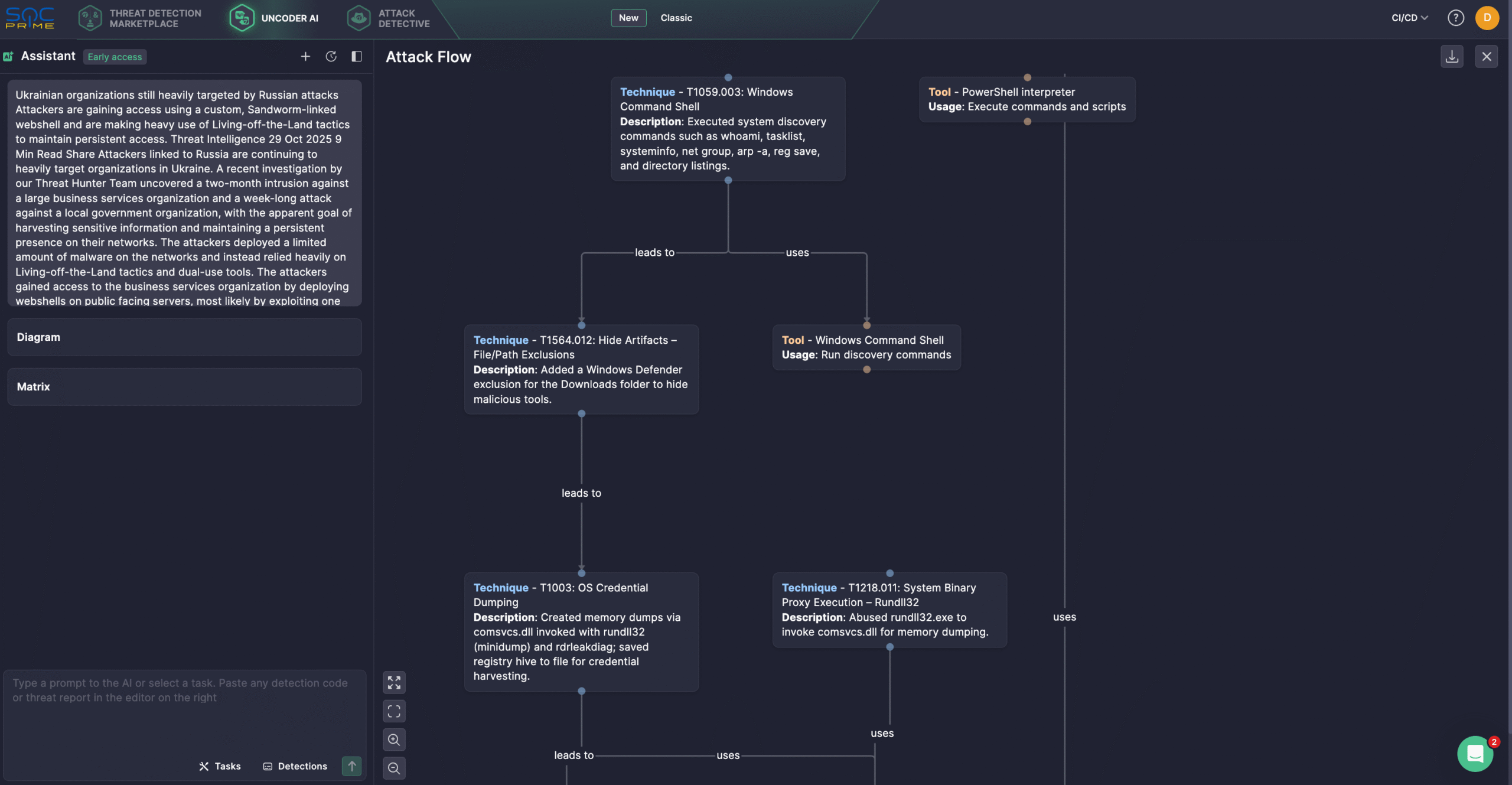

Além disso, especialistas em segurança podem otimizar a investigação de ameaças usando Uncoder AI, um IDE privado & co-piloto para engenharia de detecção informada por ameaças. Gera algoritmos de detecção a partir de relatórios de ameaças brutos, capacita rápidas varreduras de IOCs, prevê tags ATT&CK, otimiza código de consulta com dicas de IA e traduz entre várias linguagens de SIEM, EDR e Data Lake. Por exemplo, profissionais de segurança podem usar o mais recente relatório da Symantec e Carbon Black para gerar um diagrama de Fluxo de Ataque com alguns cliques.

Ucrânia atacada por hackers russos: Análise da última campanha

Os atores de ameaça ligados à Rússia vêm lançando ataques intensivos contra organizações ucranianas desde o início da invasão em larga escala da Rússia. A equipe de Caça a Ameaças da Symantec e Carbon Black recentemente identificou uma campanha persistente de dois meses comprometendo uma grande empresa de serviços empresariais e uma intrusão de uma semana em uma entidade estatal local. Ambas as campanhas aparentemente visavam coletar dados sensíveis e manter acesso persistente à rede. Em vez de implantar malwares em larga escala, os adversários usaram principalmente técnicas LotL e ferramentas de uso duplo para operar furtivamente dentro dos ambientes.

Os adversários infiltraram a empresa de serviços empresariais instalando webshells em servidores publicamente acessíveis, provavelmente explorando vulnerabilidades não corrigidas. Entre as ferramentas utilizadas estava Localolive, um webshell personalizado previamente vinculado pela Microsoft a um Sandworm subgrupo (também conhecido como Seashell Blizzard) e observado em uma campanha de intrusão Sandworm de longa duração codenomeada BadPilot para estabelecer acesso inicial.

Sandworm APT associado à inteligência militar GRU da Rússia é notório por operações de espionagem e destruição. O grupo está vinculado a operações maliciosas visando a rede elétrica da Ucrânia, os ataques VPNFilter contra roteadores, e a campanha de wiper AcidRain contra modems de satélite da Viasat, sendo também conhecido por visar dispositivos IoT. Em fevereiro de 2025, o grupo esteve por trás de outra campanha de longo prazo ativa desde 2023, na qual adversários usaram ativadores Microsoft Key Management Service (KMS) trojanizados e atualizações falsas do Windows para comprometer sistemas ucranianos.

A atividade maliciosa na organização alvo começou no final de junho de 2025, quando atacantes tentaram instalar um webshell a partir de um endereço IP remoto. Após obter acesso, executaram uma série de comandos de reconhecimento (whoami, systeminfo, tasklist, net group) para mapear o ambiente. Em seguida, desativaram verificações do Windows Defender para a pasta Downloads , sugerindo privilégios de nível administrativo, e criaram uma tarefa agendada para realizar despejos de memória periódicos, provavelmente para extrair credenciais.

Dois dias depois, um segundo webshell foi implantado, seguido por reconhecimento adicional da rede. A atividade mais tarde se espalhou para outros sistemas. No segundo computador, os adversários procuraram software da Symantec, listaram arquivos e verificaram processos do KeePass, indicando uma tentativa de acessar senhas armazenadas. Ações subsequentes incluíram mais despejos de memória (usando rdrleakdiag), reconfiguração do Windows Defender, e a execução de binários suspeitos, como service.exe and cloud.exe, cujos nomes lembravam webshells usados em outros locais da intrusão. Outro aspecto notável da intrusão foi o uso de uma ferramenta legítima de gerenciamento de roteadores MikroTik (winbox64.exe), que os atacantes colocaram na pasta Downloads dos sistemas afetados. Notavelmente, CERT-UA também relatou o uso de winbox64.exe em abril de 2024, vinculando-o a uma campanha Sandworm destinada a interromper os sistemas de tecnologia da informação e comunicação (TIC) do setor de energia, água e fornecimento de calor em 20 organizações na Ucrânia.

Enquanto os defensores não encontraram evidências diretas ligando as intrusões recentes ao Sandworm, presumiram que as operações pareciam originar-se da Rússia. A investigação revelou ainda o uso de vários backdoors em PowerShell e executáveis suspeitos provavelmente representando malware, embora nenhuma dessas amostras tenha sido recuperada para análise.

Os adversários mostraram profundo conhecimento com ferramentas nativas do Windows, provando como um operador habilidoso pode escalar atividades e exfiltrar informações sensíveis, incluindo credenciais, permanecendo na rede com quase nenhuma evidência visível. Como medidas de mitigação potenciais para reduzir os riscos de ataques apoiados pela Rússia, os defensores recomendam aplicar o Boletim de Proteção Symantec.

Com as tentativas crescentes de coletivos de hackers apoiados pela Rússia para comprometer a Ucrânia e seus aliados, as organizações devem estar prontas para frustrar ameaças furtivas antes que elas escalem para ataques. Confiando na suite completa de produtos da SOC Prime apoiada por IA, automação e inteligência de ameaças em tempo real, as equipes de segurança podem antecipar ataques cibernéticos de qualquer sofisticação e fortalecer as defesas da organização. Exclusivamente para clientes MDE, a SOC Prime também organiza um pacote Bear Fence para habilitar a caça de ameaças automatizada para o APT28 e mais 48 atores patrocinados pelo estado da Rússia, permitindo que as equipes cacem automaticamente pelo Fancy Bear e seus semelhantes através de um cenário de Detecção de Ataque exclusivo usando 242 regras de comportamento selecionadas a dedo, mais de 1 milhão de IOCs e um feed TTP dinâmico impulsionado por IA.