Após a investigação sobre a crescente atividade do UAC-0212 contra várias organizações no setor de infraestrutura crítica da Ucrânia, a CERT-UA notifica a comunidade mundial de defesa cibernética sobre o ressurgimento de outro grupo de hackers na arena de ameaças cibernéticas na Ucrânia. O grupo criminoso organizado rastreado como UAC-0173 tem conduzido uma série de ataques de phishing contra notários, fingindo ser um representante do Ministério da Justiça da Ucrânia.

Detectar Ataques do UAC-0173 Cobertos no Alerta CERT-UA#13738

Os ataques de phishing ainda representam mais de 80% dos eventos de segurança no cenário de ameaças cibernéticas moderno. Há também um aumento acentuado na atividade maliciosa que tem como alvo organizações ucranianas em diversos setores industriais, utilizando o vetor de ataque de phishing para obter acesso inicial.

A Plataforma SOC Prime para defesa cibernética coletiva oferece regras Sigma curadas para ajudar as organizações a prevenir proativamente os ataques UAC-0173 contra notários ucranianos, conforme coberto no último alerta CERT-UA#13738. Clique Explore Detecções para encontrar regras Sigma relevantes compatíveis com dezenas de soluções SIEM, EDR e Data Lake, mapeadas para MITRE ATT&CK® e enriquecidas com informações aprofundadas sobre ameaças.

As organizações também podem aplicar a etiqueta “UAC-0173” com base no identificador do grupo para buscar na Plataforma SOC Prime mais conteúdo de detecção relacionado às operações ofensivas do ator da ameaça.

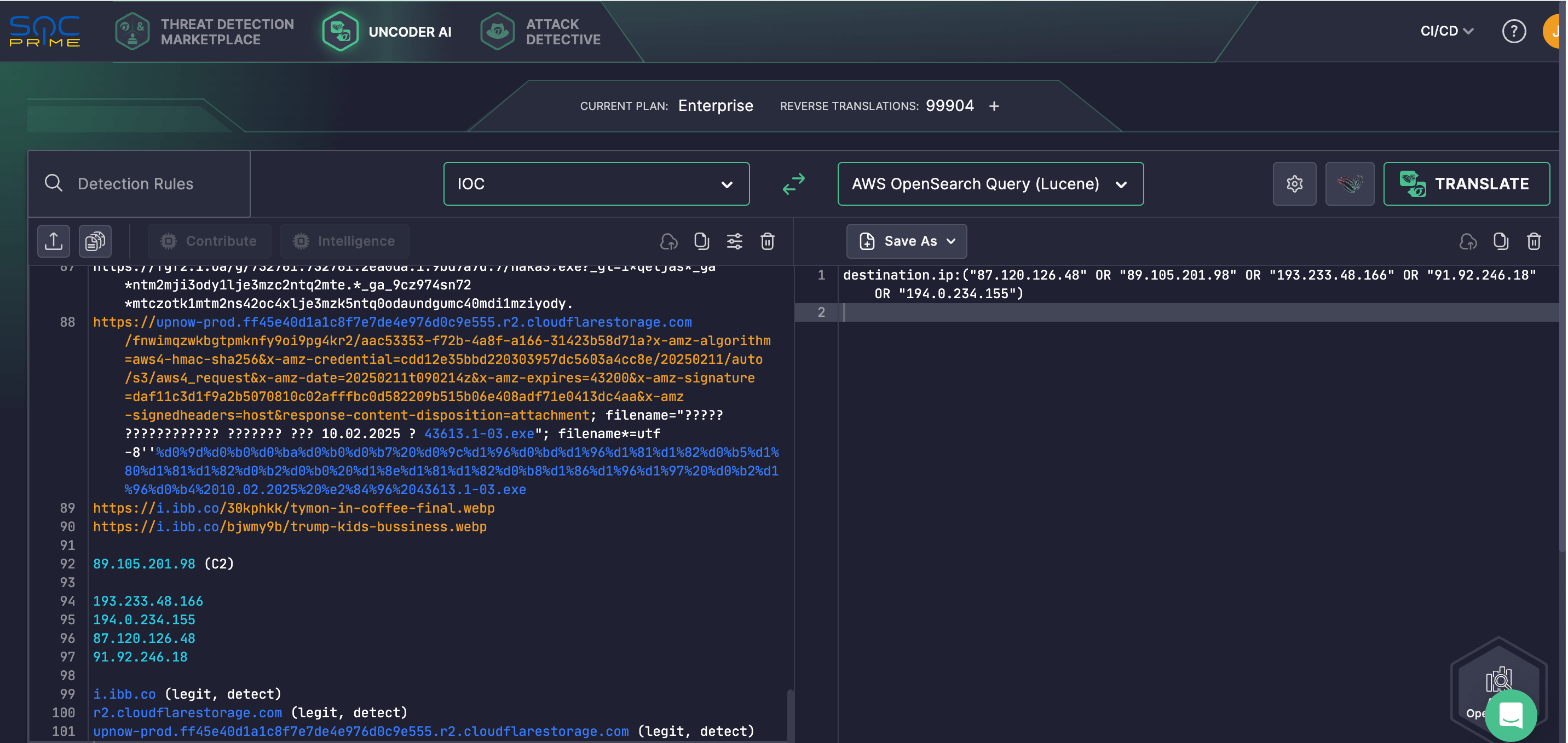

Os usuários da Plataforma SOC Prime também podem usar o Uncoder AI para acelerar a correspondência de IOC e ajudar os defensores a realizar buscas retrospectivas. O IDE privado e co-piloto AI permite converter IOCs relacionados à atividade UAC-0173 do relatório CERT-UA relevante em consultas personalizadas prontas para buscar ameaças potenciais no seu ambiente SIEM ou EDR.

Análise dos Ataques UAC-0173

Em 25 de fevereiro de 2025, a CERT-UA publicou um novo CERT-UA#13738 anúncio focado na crescente atividade do coletivo de hackers UAC-0173 motivado financeiramente. O grupo tem conduzido ataques cibernéticos para ganho financeiro ao ter como alvo os computadores de notários para obter acesso remoto clandestino e, posteriormente, fazer alterações não autorizadas em registros estaduais.

Notavelmente, no verão de 2023, os adversários escolheram alvos e técnicas ofensivas semelhantes ao fixar os olhos nos órgãos judiciais e notários da Ucrânia por meio de uma massiva distribuição de e-mails contendo anexos maliciosos disfarçados como documentos oficiais.

Em 11 de fevereiro de 2025, outro conjunto de e-mails de phishing foi enviado, disfarçando o remetente como uma filial territorial do Ministério da Justiça da Ucrânia. Esses e-mails continham links para baixar arquivos executáveis, que tinham como objetivo infectar o computador com o malware DARKCRYSTALRAT (DCRAT) ao serem executados.

Após obter acesso inicial à estação de trabalho de um notário, os atacantes instalam ferramentas adicionais, incluindo o RDPWRAPPER, que permite sessões RDP paralelas. Quando usado em conjunto com a utilidade BORE, este conjunto permite que estabeleçam conexões RDP diretamente da Internet para o computador comprometido.

O grupo também foi observado usando utilitários de evasão de detecção para contornar o Controle de Conta de Usuário e ferramentas como o scanner de rede NMAP, o proxy/sniffer FIDDLER para capturar dados de autenticação inseridos nas interfaces web do registro estadual e o keylogger XWORM para roubo de credenciais. Em alguns casos, computadores expostos foram posteriormente usados para gerar e enviar e-mails maliciosos via a utilidade de console SENDEMAIL.

Em resposta à crescente ameaça, a CERT-UA, juntamente com parceiros, implementou rapidamente medidas de cibersegurança para identificar rapidamente computadores infectados em seis regiões e frustrar as intenções dos atacantes mesmo nas etapas finais de ações notariais não autorizadas. Ao aproveitar a Plataforma SOC Prime para defesa cibernética coletiva, as organizações podem reduzir significativamente a superfície de ataque enquanto se mantêm à frente das ameaças emergentes ligadas a grupos de hackers sofisticados.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK proporciona visibilidade granular sobre o contexto da última operação do UAC-0173 que tem como alvo notários ucranianos com o malware DARKCRYSTAL. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas do ATT&CK correspondentes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Impair Defenses: Disable or Modify Tools (T1562.001) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Discovery | Network Service Discovery (T1046) |