Fique alerta! Adversários miram o Aspena Faspex, uma aplicação de troca de arquivos da IBM frequentemente usada por grandes empresas para acelerar procedimentos de transferência de arquivos. Especificamente, atores de ameaça tentam explorar uma vulnerabilidade de execução remota de código (RCE) pré-autenticada (CVE-2022-47986) que afeta o aplicativo para proceder com ataques de ransomware. Pelo menos dois coletivos de ransomware foram identificados explorando o CVE-2022-47986, incluindo IceFire e Buhti.

Detecção CVE-2022-47986

Ao longo de 2021-2023, o ransomware continua a ser uma das tendências dominantes no cenário de ameaças cibernéticas, ilustrado pela crescente sofisticação das intrusões e um número rapidamente crescente de afiliados de ransomware. Para proteger a infraestrutura organizacional contra ameaças emergentes de ransomware, os defensores cibernéticos precisam de uma fonte confiável de conteúdo de detecção que ajude a identificar potenciais ataques a tempo. Explore regras Sigma selecionadas da Plataforma SOC Prime abaixo para identificar tentativas de exploração do CVE-2022-47986:

Possível Tentativa de Exploração IBM Aspera CVE-2022-47986 (via servidor web)

Esta consulta de caça a ameaças baseada em Sigma pode ser utilizada em 16 soluções SIEM, EDR e XDR e é avaliada contra o framework MITRE ATT&CK v12 abordando a tática de Acesso Inicial com a técnica correspondente Explorar Aplicação Exposta Publicamente (T1190).

Possível Tentativa de Exploração IBM Aspera CVE-2022-47986 (via palavras-chave)

A consulta acima referenciada é compatível com 16 tecnologias SIEM, EDR e XDR, também abordando a tática de Acesso Inicial com a técnica correspondente Explorar Aplicação Exposta Publicamente (T1190).

Ao clicar no Explorar Detecções botão, as organizações podem obter acesso instantâneo a ainda mais algoritmos de detecção destinados a ajudar a identificar o comportamento malicioso vinculado à exploração de vulnerabilidades em destaque. Para uma investigação de ameaças simplificada, as equipes também podem aprofundar-se em metadados relevantes, incluindo referências do ATT&CK e CTI.

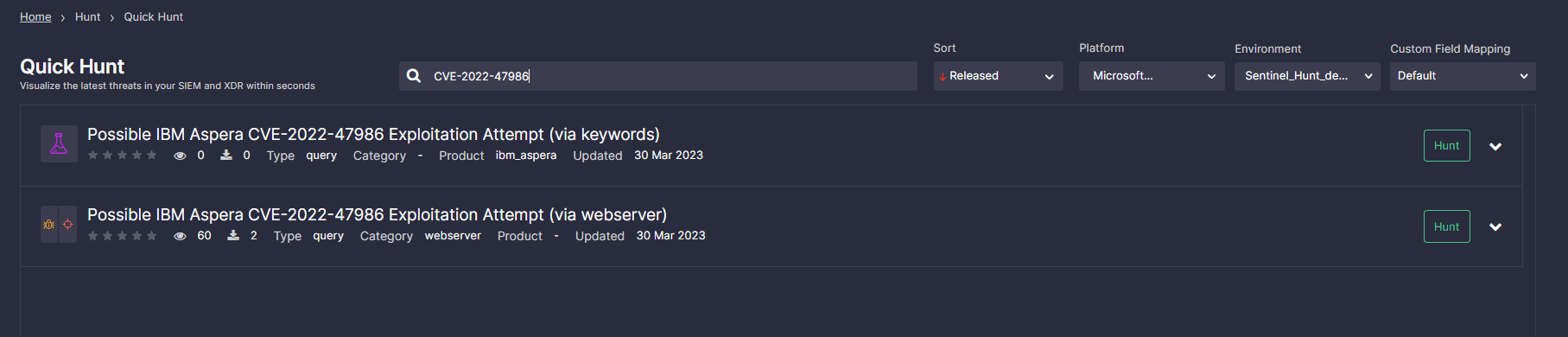

Para aproveitar ao máximo o módulo Quick Hunt da SOC Prime e buscar ameaças relacionadas ao CVE-2022-47986, aplique a tag personalizada “CVE-2022-47986” e filtre a lista de consultas verificadas com base nas suas necessidades atuais. Em seguida, selecione sua plataforma e ambiente, e aprofunde-se instantaneamente para caçar, economizando segundos na sua investigação de ameaças.

Análise CVE-2022-47986

No início do inverno de 2023, a IBM lançou um aviso corrigindo um conjunto de problemas de segurança impactando o aplicativo Aspera Faspex. O mais notório na lista é o CVE-2022-47986, uma vulnerabilidade de desserialização YAML pré-autenticação originada do código Ruby on Rails. O bug é classificado como crítico, com uma pontuação CVSS de 9.8. Segundo a IBM, os produtos afetados incluem Aspera Faspex 4.4.2 Patch Level 1 e abaixo.

O exploit de PoC tem circulado na web desde pelo menos fevereiro de 2023, com múltiplas tentativas de exploração relatadas por fornecedores de segurança. Por exemplo, a Sentinel One consulta detalha a campanha de ransomware IceFire explorando o CVE-2022-47986 para lançar uma nova versão Linux da cepa maliciosa. Além disso, especialistas em segurança relataram sobre o grupo Buhti adicionando explorações da falha Faspex da Aspera ao conjunto de ferramentas. A mais recente pesquisa pela Rapid7 acrescenta à linha do tempo de ataques em andamento destacando o comprometimento de um fornecedor não identificado.

Em vista do crescente número e sofisticação de campanhas maliciosas utilizando o CVE-2022-47986, em fevereiro de 2023, o CISA adicionou o problema ao seu catálogo de Vulnerabilidades Conhecidas Exploradas (KEV), com base em evidências de exploração ativa.

Procurando maneiras de se antecipar a quaisquer ameaças cibernéticas e sempre ter detecções para TTPs adversários relacionados à mão? Obtenha acesso a mais de 800 regras para CVEs atuais e emergentes para identificar riscos a tempo e fortalecer sua postura de cibersegurança. Alcance 140+ regras Sigma gratuitamente ou explore a lista completa de algoritmos de detecção relevantes sob demanda em https://my.socprime.com/pricing/