Visão Geral, Análise e Lições Aprendidas

Em 13 de janeiro de 2021, um ataque cibernético massivo de eliminação de dados atingiu a Ucrânia, derrubando os ativos online do governo do país. Até 17 de janeiro de 2021, até 70 sites experimentaram problemas temporários de desempenho devido à intrusão, incluindo o Gabinete, sete ministérios, o Tesouro, o Serviço Nacional de Emergência e os serviços do estado. Além disso, várias organizações sem fins lucrativos e principais empresas de TI ucranianas foram vítimas do ataque.

Neste artigo, gostaríamos de tentar lançar luz sobre o que está por trás do infame ataque que desafia as organizações governamentais ucranianas eclodido em 13 de janeiro de 2022. Vamos analisar todas as informações que temos em mãos agora comparando-as com o que já conhecemos e o que já vimos antes. Vamos usar o MITRE ATT&CK® framework para obter mais insights sobre o contexto que envolve o incidente.

Embora os métodos exatos de acesso inicial dos atacantes sejam atualmente desconhecidos, o CERT ucraniano supõe que, muito provavelmente, os agentes da ameaça usaram a vulnerabilidade no sistema de gerenciamento de conteúdo (CMS) de outubro para proceder com a intrusão. Este software é o principal utilizado na maioria das instituições governamentais ucranianas. Portanto, os adversários possivelmente usaram um mecanismo de recuperação de senha fraco para a vulnerabilidade de senha esquecida (CVE-2021-32648), que permanece não corrigida desde agosto de 2021, para redefinir a senha da conta de administrador e proceder com a intrusão. A investigação ainda está em andamento, e as autoridades ucranianas também estão analisando a possibilidade de um ataque à cadeia de suprimentos.

O que está por trás do WhisperGate: Análise do Ataque Cibernético

A investigação pelo Microsoft Threat Intelligence Center (MSTIC) revela que, ao estabelecer o acesso inicial, os operadores do ataque usaram um malware de eliminação de dados inédito apelidado de “WhisperGate.” Esta amostra destrutiva combina o componente MBRLocker infame com funcionalidade personalizada de corrupção de dados para destruir deliberadamente os dados armazenados nas instâncias atacadas.

A descoberta da Microsoft do falso ransomware projetado para fins destrutivos é um ponto focal da investigação. Com base nas técnicas do ATT&CK, vamos dar uma olhada mais de perto nas principais características deste malware de duas fases conforme destacado pelo MSTIC:

- Fase 1: Sobrescrever o Registro Mestre de Inicialização para exibir uma nota de resgate falsa

Tática abordada: Impacto, Técnicas/Sub-técnica: Apagamento de Disco / Apagamento da Estrutura do Disco, ID: T1561.002, https://attack.mitre.org/techniques/T1561/002/)

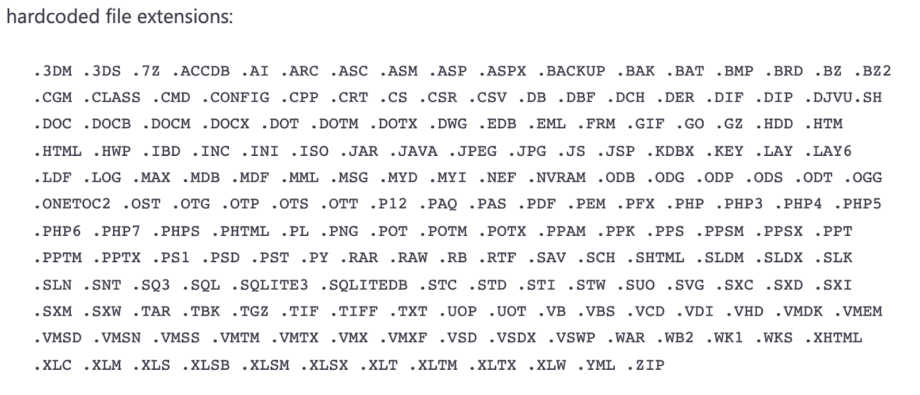

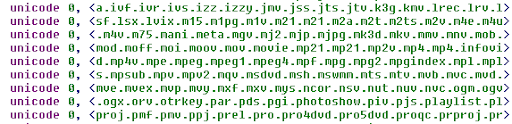

- Fase 2: Malware de corrupção de arquivo (com base na lista de extensões de arquivo codificadas)

Tática abordada: Impacto, Técnicas: Destruição de Dados, ID: T1485, https://attack.mitre.org/techniques/T1485/)

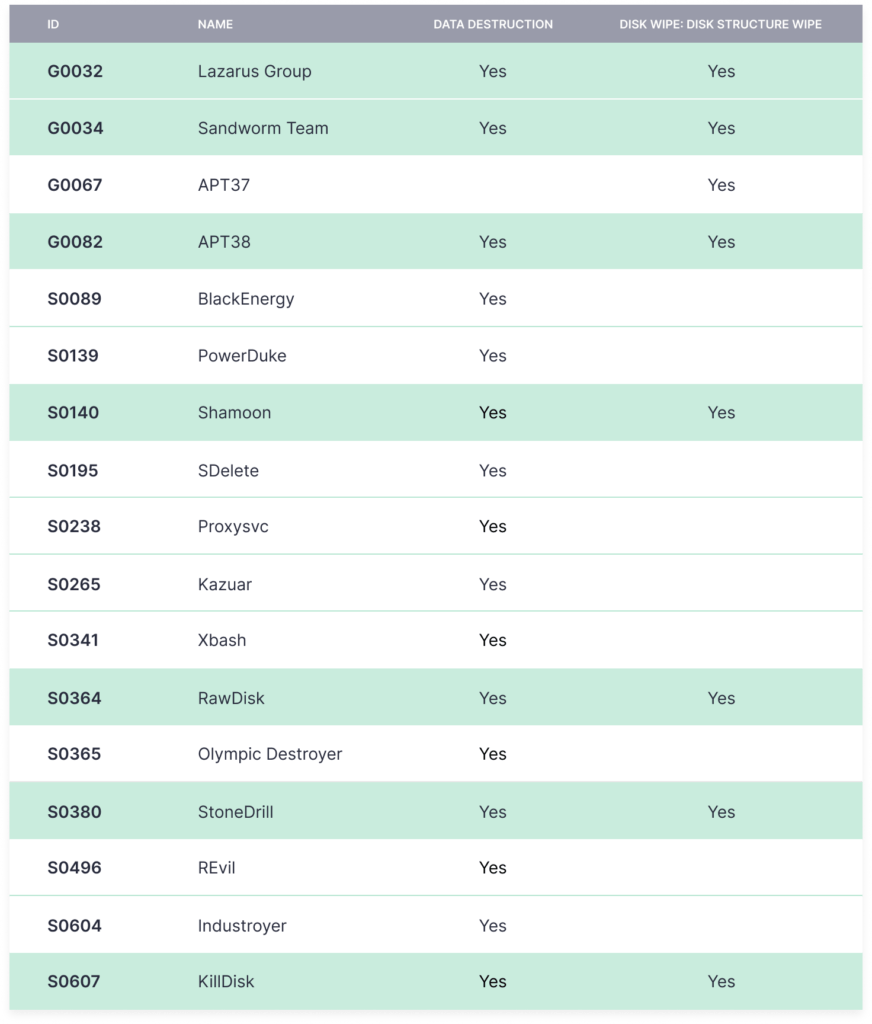

Parece familiar, não é? Essas técnicas já foram utilizadas em ataques cibernéticos direcionados contra a infraestrutura crítica ucraniana e ativos governamentais durante 2015 – 2018, incluindo campanhas BlackEnergy and e NotPetya. Aproveitando o ATT&CK, podemos facilmente criar uma lista de agentes da ameaça que aplicaram as técnicas mencionadas acima e obter os seguintes resultados:

Leveraging ATT&CK, we can easily come up with a list of threat actors that applied the techniques mentioned above and get the following results:

Se fizermos uma interseção simples, podemos restringir esta lista aos seguintes grupos:

- Equipe Sandworm (KillDisk)

- APT38 (Grupo Lazarus)

- StoneDrill

- Shamoon (RawDisk)

Todos os atores de ameaça mencionados são grupos APT patrocinados pelo estado agindo em favor dos governos russo, norte-coreano e iraniano.

Ao analisar o ataque mais recente contra o governo ucraniano, o MSTIC identificou que os hackers aplicaram o método de extensão de arquivo codificado.

Se voltarmos à matriz ATT&CK, este método está afiliado apenas a um único ator de ameaça da lista acima, que é o grupo KillDisk (Equipe Sandworm) apoiado pela nação russa.

A atribuição mais precisa é possível apenas com uma análise aprofundada das amostras do ataque, no entanto, nenhuma delas foi compartilhada publicamente com a comunidade de cibersegurança. Todas as informações públicas sobre o ataque estão limitadas a IOCs compartilhadas dentro da análise pela Microsoft e várias sugestões com base neste artigo.

Detectando Malware de Eliminação WhisperGate

Com base nas informações públicas existentes, a equipe SOC Prime desenvolveu um conjunto de regras Sigma para detectar padrões e comportamentos anômalos que apontam para a presença do malware de eliminação WhisperGate na sua rede. Todo o conteúdo de detecção está disponível gratuitamente na plataforma da SOC Prime para defesa cibernética colaborativa:

Possíveis Padrões de Atividade Comportamental do WhisperGate / DEV-0586 (via cmdline)

Possíveis Padrões de Atividade Comportamental do WhisperGate / DEV-0586 (via file_event)

Possíveis Padrões de Atividade Comportamental do WhisperGate / DEV-0586 (via powershell)

Possíveis Padrões de Atividade Comportamental do WhisperGate / DEV-0586 (via proxy)

Possíveis Padrões de Atividade Comportamental do WhisperGate / DEV-0586 (via dns)

Aqui está o link para a lista completa de consultas de caça da SOC Prime que procuram por padrões de atividade comportamental potenciais do WhisperGate:

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

Embora o ataque tenha ocorrido tarde da noite no período de 13 a 14 de janeiro de 2021, as primeiras amostras foram enviadas ao VirusTotal apenas em 17 de janeiro de 2021. Esse acesso limitado à informação impede o poder da defesa cibernética colaborativa que já foi mencionado por vários analistas de segurança e líderes de pensamento em segurança cibernética.

Se esse tempo precioso não tivesse sido perdido, a comunidade mundial já poderia ter lançado conteúdo baseado em Sigma pronto para uso para caça de ameaças e detecção em tempo real por qualquer equipe. Considerando a experiência dos ataques anteriores na Ucrânia atribuídos aos grupos APT Sandworm e TeleBots, esse módulo de malware não é o último revelado e muito mais está prestes a ser detectado e ativado. Apenas uma colaboração comunitária bem orquestrada pode resistir a ameaças tão críticas.

Aproveite a colaboração produtiva com a comunidade global de cibersegurança juntando-se à plataforma da SOC Prime para defender-se proativamente contra ameaças emergentes e aumentar a eficiência de suas capacidades de detecção de ameaças. Está se esforçando para aumentar a colaboração com seu próprio conteúdo de detecção de ameaças? Candidate-se ao Programa de Recompensa de Ameaças da SOC Prime para contribuir com a defesa cibernética mundial enquanto ganha recompensas recorrentes pela sua participação.