The coletivo de hackers UAC-0057, também conhecido como GhostWriter, ressurge na arena de ameaças cibernéticas explorando uma zero-day no WinRAR rastreada como CVE-2023-38831 que tem sido explorada em campo desde abril até agosto de 2023. A exploração bem-sucedida da CVE-2023-38831 permite que atacantes infectem os sistemas-alvo com uma variante PicassoLoader e malware Cobalt Strike Beacon. Notavelmente, ambas as cepas maliciosas foram usadas pelo UAC-0057 em ataques anteriores no verão de 2023, visando o governo ucraniano e o setor educacional.

Análise da CVE-2023-38831: Ataque UAC-0057 Contra a Ucrânia Explorando uma Zero-Day do WinRAR

No último dia do verão de 2023, a equipe CERT-UA divulgou um novo alerta notificando os defensores sobre um ataque em andamento contra a Ucrânia lançado pelos hackers UAC-0057,também conhecidos sob o codinome GhostWriter. Na mais recente campanha maliciosa, os adversários exploram a CVE-2023-38831,uma zero-day que afeta versões do software WinRAR anteriores à 6.23. A exploração da vulnerabilidade permite que atores da ameaça executem código arbitrário quando usuários tentam visualizar um arquivo benigno do arquivo ZIP correspondente. A CVE-2023-38831 foi observada em incidentes do mundo real com a PoC exploit disponível publicamente no GitHub. Em agosto de 2023, defensores observaram números crescentes de tentativas de exploração da CVE-2023-38831, representando riscos para corretores de ações e negociadores em todo o mundo.

Na mais recente campanha contra a Ucrânia que utiliza a falha de segurança do WinRAR, a cadeia de infecção é desencadeada por um arquivo de arquivo com a exploração da CVE-2023-38831. Tentativas bem-sucedidas de exploração permitem que os atacantes executem um arquivo CMD, que, por sua vez, lança um arquivo LNK. Este último executa um arquivo HTA via a utilidade mshta.exe. Isso leva à geração de uma isca PDF com o nome do arquivo relacionado à guerra Rússia-Ucrânia e à execução de código JavaScript malicioso nas instâncias comprometidas. Este último é outra variante de variante PicassoLoader, anteriormente utilizada pelo grupo UAC-0057 em campanhas ofensivas direcionadas à Ucrânia, e destina-se a baixar a imagem-isca SVG junto com a descriptografia de um arquivo malicioso .NET utilizando o algoritmo de criptografia Rabbit. O arquivo .NET acima mencionado leva à distribuição de malware Cobalt Strike Beacon. em dispositivos vulneráveis.

Detectar Tentativas de Exploração da CVE-2023-38831 Ligadas a Ataques UAC-0057 Contra Entidades Ucranianas

À luz da escalada da guerra cibernética, a necessidade de medidas proativas de defesa cibernética nunca foi tão crucial. A Plataforma SOC Prime equipa os profissionais de cibersegurança com ferramentas avançadas e de custo eficiente para melhorar a capacidade das equipes de segurança e otimizar o ROI dos investimentos em SOC.

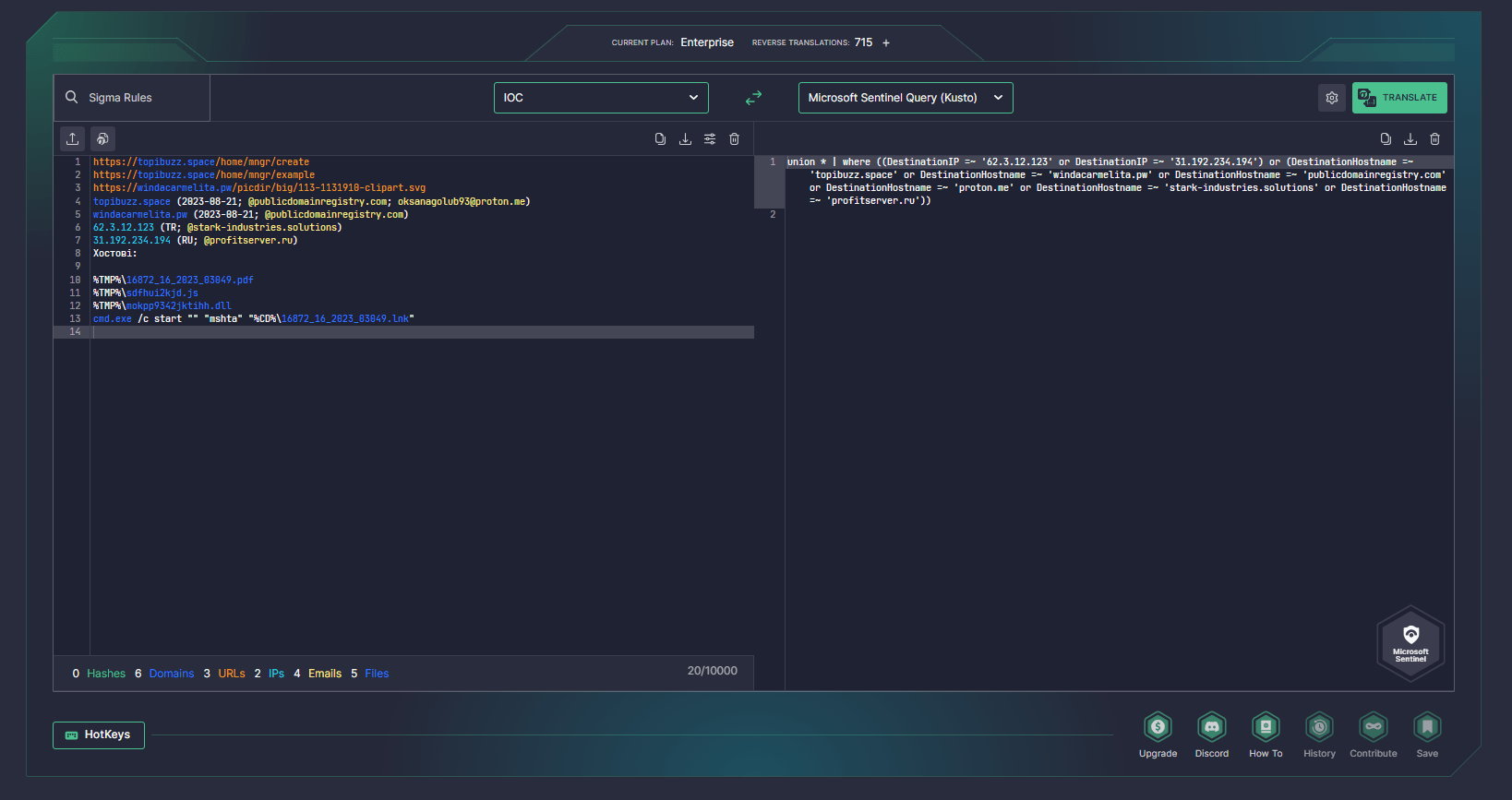

Para ajudar os defensores cibernéticos a identificar possíveis tentativas de exploração da falha CVE-2023-38831 no WinRAR ligada à mais recente campanha UAC-0057, o Market de Detecção de Ameaças da SOC Prime oferece uma seleção relevante de regras Sigma selecionadas. Todos os algoritmos de detecção vêm enriquecidos com CTI e são mapeados para o framework MITRE ATT&CK.Além disso, as regras são compatíveis com múltiplos formatos de SIEM, EDR, XDR e Data Lake, com suporte para conversão automática de Sigma para formato de tecnologia nativa.

Para facilitar a busca de conteúdo, todas as detecções são categorizadas e marcadas com identificadores relevantes como “UAC-0057” e “CERT-UA#7435” baseados no grupo e nos identificadores de alerta de segurança CERT-UA. Para acesso abrangente à coleção completa de regras Sigma que cobrem os mais recentes ataques UAC-0057, enriquecidas com valioso contexto de ameaças cibernéticas, simplesmente pressione o botão Explore Detections abaixo.

Os profissionais de segurança também são bem-vindos para aproveitar o Uncoder AI,o framework de inteligência aumentada da SOC Prime, para acelerar a pesquisa de ameaças com geração instantânea de consultas de IOC com base em indicadores de comprometimento sugeridos no último alerta CERT-UA.

Contexto MITRE ATT&CK

Os membros da equipe SOC também podem explorar os detalhes do ataque cobertos no alerta CERT-UA#7435.Mergulhe na tabela abaixo para encontrar a lista de todas as táticas, técnicas e sub-técnicas adversárias aplicáveis ligadas às regras Sigma acima mencionadas para uma análise aprofundada:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Defense Evasion | System Script Proxy Execution (T1216) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Exploitation for Client Execution (T1203) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) |