Apenas dois dias depois do nefário CVE-2022-30190 também conhecido como Follina foi revelado, pesquisadores de segurança relatam ataques em curso utilizando os exploits para atingir instituições estatais da Ucrânia. Em 2 de junho de 2022, CERT-UA emitiu um alerta sobre uma campanha em andamento espalhando malware Cobalt Strike Beacon explorando as vulnerabilidades zero-day do Windows CVE-2021-40444 e CVE-2022-30190, que recentemente estiveram no centro das atenções da comunidade global de cibersegurança.

Exploração do CVE-2021-40444 e CVE-2022-30190 para Entregar Cobalt Strike Beacon: Análise de Ataque de Phishing

Malware Cobalt Strike Beacon ressurge para atacar a Ucrânia mais uma vez. Desta vez, os atores estatais utilizam explorações para o novo zero-day Follina (CVE-2022-30190) e a notória falha Microsoft MSHTML (CVE-2021-40444) para prosseguir com ataques contra o governo ucraniano e introduzir carregadores Cobalt Strike Beacon nos sistemas de interesse.

O mais recente ciber-ataque localizado pelo Computer Emergency Response Team da Ucrânia começa com um e-mail de phishing contendo um arquivo DOCX anexado. O documento contém um URL malicioso que redireciona vítimas desavisadas para o arquivo HTML com um código JavaScript embutido. Se executado, as vulnerabilidades CVE-2021-40444 e CVE-2022-30190 são exploradas para lançar um comando PowerShell, baixar um arquivo EXE e infectar a instância alvo com malware Cobalt Strike Beacon.

O malware Cobalt Strike Beacon tem sido frequentemente usado por atores apoiados pelo Estado em campanhas contra o governo ucraniano. Especialistas do CERT-UA destacaram múltiplas intrusões entregando este tipo de malware durante março-junho de 2022.

Regras Sigma para Detectar Cobalt Strike Beacon na Última Campanha de Phishing

Ciber-ataques explorando o recentemente revelado zero-day Follina rastreado como CVE-2022-30190 demonstram a velocidade acelerada com que a parte ofensiva incorpora novas lacunas de segurança, expandindo o escopo de seu arsenal. Leva apenas horas para o novo exploit ser incluído na cadeia de destruição, o que significa que os profissionais de segurança devem ser rápidos na troca de dados e no enfrentamento de novos desafios.

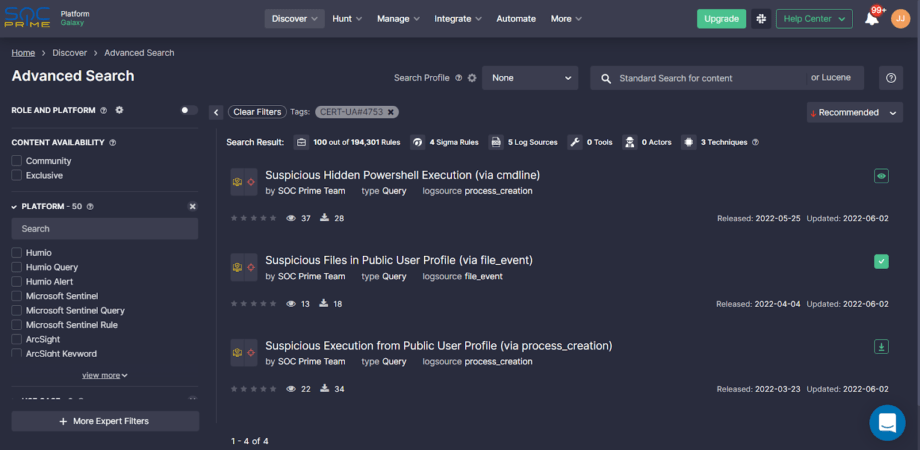

Para resistir proativamente ao ataque explorando CVE-2021-40444 evulnerabilidades zero-day CVE-2022-30190, aproveite o poder da defesa cibernética colaborativa e baixe um conjunto de regras Sigma dedicadas disponíveis na Plataforma SOC Prime. Algoritmos de detecção para vulnerabilidades relevantes são marcados como #CVE-2021-40444 and #CVE-2022-30190 respectivamente. Certifique-se de fazer login ou inscrever-se na Plataforma SOC Prime para acessar essas regras de detecção:

Regras Sigma para Detectar Tentativas de Exploração do CVE-2022-30190

Regras Sigma para Detectar Tentativas de Exploração do CVE-2021-40444

Os defensores cibernéticos também podem obter uma série de consultas de caça a ameaças curadas visando a detecção de atividades maliciosas associadas a esta última campanha contra o governo ucraniano. Siga o link abaixo para aproveitar o conteúdo dedicado de caça filtrado pela tag personalizada, que corresponde ao alerta CERT-UA#4753 alerta:

Conteúdo de Caça para Pesquisar Ameaças que Miram na Ucrânia Cobertas pelo Alerta CERT-UA #4753

Para potencializar a investigação de ameaças, os profissionais de segurança podem executar caças instantâneas em seu ambiente usando as consultas curadas mencionadas acima via o módulo Quick Hunt da SOC Prime.

Contexto MITRE ATT&CK®

Para obter insights sobre o contexto do mais recente ataque cibernético de phishing contra funcionários do governo ucraniano que espalha Cobalt Strike Beacon, as regras Sigma mencionadas acima estão alinhadas com o framework ATT&CK abordando táticas e técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Obfuscated Files or Information (T1027) | ||

Hijack Execution Flow (T1574) | ||

Template Injection (T1221) | ||

Modify Registry (T1112) | ||

Process Injection (T1055) | ||

Execution | Command and Scripting Interpreter (T1059) | |

User Execution (T1204) | ||

Exploitation for Client Execution (T1203) | ||

Lateral Movement | Exploitation of Remote Services (T1210) | |

Command and Control | Data Obfuscation (T1001) | |

Ingress Tool Transfer (T1105) |